En el ámbito de la ciberseguridad y el hacking ético, destacan diversos dispositivos que han ganado la preferencia de los usuarios. Uno de estos dispositivos es el Flipper Zero, también conocido como el "tamagotchi para hackers". A pesar de su apariencia inofensiva, este dispositivo posee un gran potencial para diversas aplicaciones.

Se trata de una herramienta de código abierto diseñada para satisfacer las necesidades de aquellos apasionados por la seguridad informática, ingenieros y entusiastas de la tecnología. Es un dispositivo compacto y asequible que ofrece una amplia gama de funciones avanzadas, que incluyen capacidades para analizar redes inalámbricas, emular tarjetas RFID y NFC, así como la habilidad para manipular sistemas electrónicos con destreza.

El "tamagotchi para hackers" es, sin lugar a dudas, un dispositivo extremadamente completo. Aunque su aspecto puede engañar al parecer un juguete, basta con examinar sus características y especificaciones para revelar todo su potencial.

No obstante, el Flipper Zero no está solo en el mercado; existen otras herramientas de hacking que, a primera vista, pueden parecer inofensivas, pero que, en manos equivocadas, representan un peligro latente. Estafadores, hackers y ciberdelincuentes podrían aprovechar estas tecnologías para fines indebidos.

Conoce más sobre: Flipper Zero: Nuevo Modelo, el Tamagotchi de Hackers

LAN Turtle

A simple vista, las LAN Turtle pueden parecer simples adaptadores Ethernet con USB, pero su interior alberga especificaciones avanzadas que podrían ser explotadas por ciberdelincuentes para acceder a redes, tanto domésticas como empresariales. Estos dispositivos de hardware de código abierto están diseñados principalmente para llevar a cabo pruebas de penetración y análisis de redes. A pesar de su apariencia compacta y portátil, son herramientas versátiles y fáciles de utilizar, lo que las convierte en una elección idónea tanto para profesionales de la seguridad informática como para investigadores y entusiastas.

Entre las capacidades de las LAN Turtle se incluyen la captura de paquetes, el sniffing de contraseñas, la ejecución de exploits y la emulación de dispositivos, lo que las hace herramientas multifuncionales con un gran potencial.

Te podrá interesar leer: Ataques de Packet Sniffing: ¿Cómo Funcionan?

O.MG Unblocker

Los O.MG Unblocker son dispositivos USB que pueden poner en peligro la seguridad de las computadoras. Aunque se presentan como pequeñas herramientas de seguridad diseñadas para prevenir el acceso de cables USB maliciosos, en realidad ocultan un implante O.MG que puede infectar cualquier PC con malware.

Este implante se activa al conectar el USB y de inmediato descarga software con código infectado en la computadora, lo que le permite robar datos personales, controlar el PC y llevar a cabo otras acciones dañinas. Por tanto, representan una amenaza seria para la seguridad informática, por lo que es crucial estar alerta ante estos dispositivos y tomar medidas de protección adecuadas.

Te podrá interesar: BadUSB: El Enemigo Invisible en su Puerto USB

USB Rubber Ducky

Otra herramienta de hacking que, a pesar de su apariencia inofensiva, tiene el potencial de causar graves problemas a tu computadora es el USB Rubber Ducky. A simple vista, puede parecer un juguete, pero en realidad es una poderosa arma en el ámbito de la ciberseguridad.

Cuando se conecta a una PC, este dispositivo emula un teclado capaz de enviar comandos a una velocidad impresionante, todo sin que el usuario se dé cuenta. Esto permite automatizar tareas tediosas, como copiar archivos o instalar programas, pero también puede sortear medidas de seguridad, como contraseñas o programas antivirus, además de ejecutar ataques maliciosos, como el robo de datos o la infección con malware.

El USB Rubber Ducky es una herramienta de doble filo que puede ser utilizada tanto con fines legítimos como ilícitos, lo que subraya la importancia de comprender su funcionamiento y sus posibilidades.

WiFi Pineapple

El WiFi Pineapple puede parecer un router común a simple vista, pero en realidad es una herramienta de código abierto diseñada para llevar a cabo auditorías de seguridad en redes inalámbricas. Este dispositivo pequeño y portátil se utiliza para realizar análisis y pruebas de penetración en redes WiFi.

Sin embargo, también puede ser empleado con fines maliciosos, como ataques a redes inalámbricas, donde puede crear puntos de acceso falsos con el objetivo de robar las credenciales de inicio de sesión de las personas y descifrar contraseñas de cualquier red.

Conoce más sobre: Protección Contra Ataques a Redes Inalambricas con Wazuh

USB Nugget

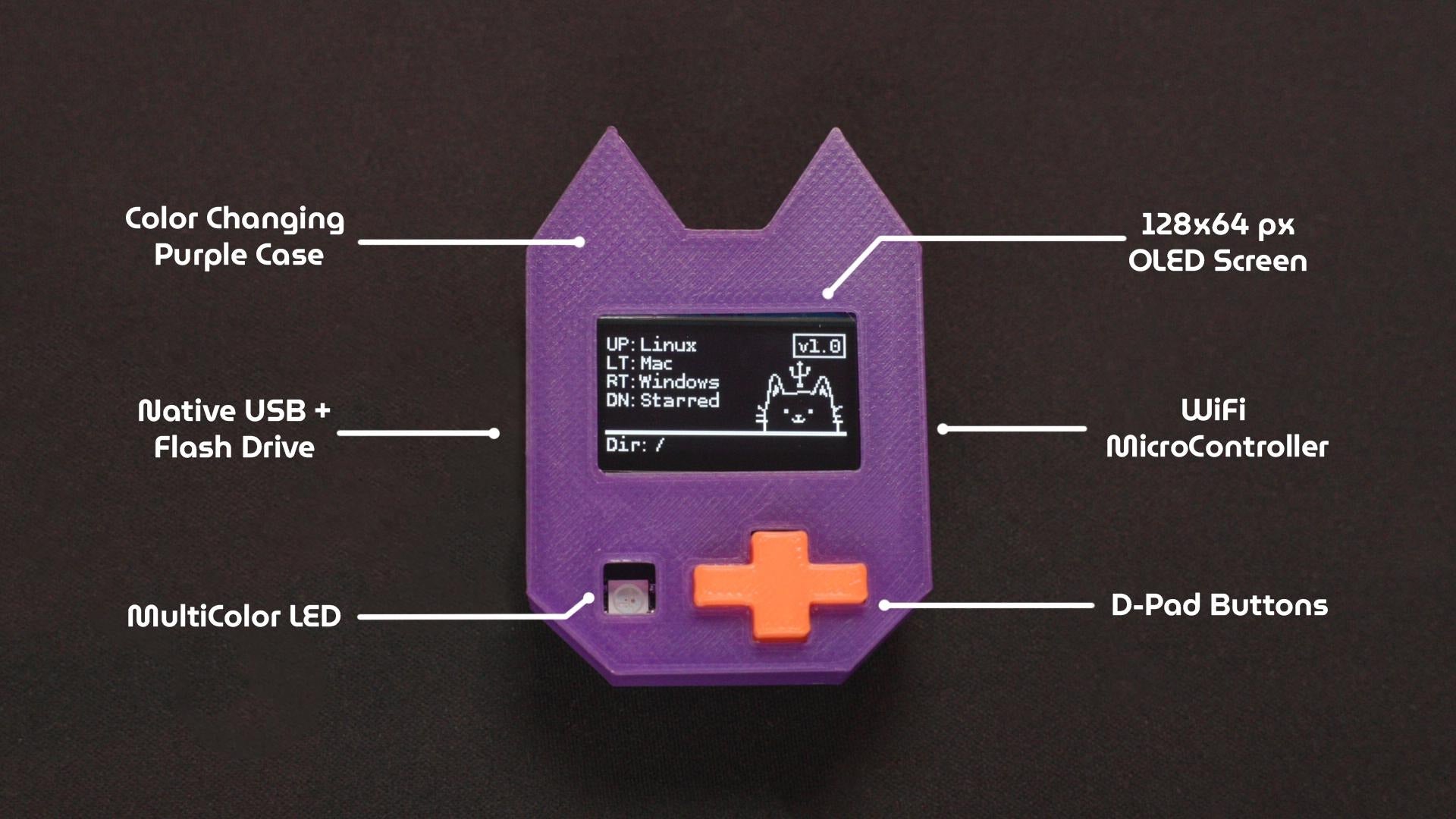

Flipper Zero no es el único "tamagotchi para hackers"; el USB Nugget también tiene una apariencia similar que puede hacerlo parecer un juguete, pero en su interior alberga una herramienta avanzada de ciberseguridad. Este dispositivo compacto y portátil permite llevar a cabo pruebas de penetración y análisis de redes de manera eficiente y segura.

Entre sus características técnicas, destacan el chipset ESP32-S2, 4 MB de RAM, 32 MB de almacenamiento flash y conectividad USB y WiFi. El USB Nugget se programa mediante un lenguaje de scripting personalizado llamado NuggetScript, que es relativamente fácil de aprender, incluso para principiantes.

USBKill

USBKill es otra herramienta de hacking que tiene la capacidad de dañar o incluso destruir dispositivos electrónicos. Su funcionamiento se basa en liberar una descarga eléctrica en los puertos USB del dispositivo que se desea atacar.

Cualquier dispositivo que cuente con un puerto USB puede ser vulnerable ante este aparente pendrive, ya sean computadoras portátiles, PC, teléfonos móviles, televisores inteligentes, enrutadores de red y muchos otros.

USBKill se puede activar de diversas maneras, ya sea pulsando un botón, utilizando Bluetooth, programando un ataque con temporizador o incluso acercando la mano al dispositivo si se lleva un anillo magnético oculto. Estos dispositivos representan sin duda un riesgo para la seguridad informática, lo que subraya la importancia de no conectar dispositivos desconocidos a tus propios dispositivos.

Te podrá interesar: El Papel Fundamental del Hacking Ético en la Ciberseguridad

Conclusión

En resumen, en el fascinante mundo de la ciberseguridad y el hacking ético, nos encontramos con una serie de dispositivos aparentemente inofensivos pero que ocultan un potencial significativo tanto para fines legítimos como ilícitos. Desde las LAN Turtle y su versatilidad en pruebas de penetración hasta el USB Rubber Ducky, una herramienta que emula un teclado malicioso a alta velocidad, estos dispositivos desafían nuestra percepción y nos recuerdan la importancia de mantenernos alerta en el entorno digital.