Una vulnerabilidad crítica en varias versiones de MongoDB, conocida como MongoBleed (CVE-2025-14847), ya está siendo explotada activamente y representa un riesgo real para miles de empresas. Actualmente, más de 80.000 servidores podrían estar expuestos en Internet sin la protección adecuada.

El problema es aún más serio porque ya existe un exploit público, junto con documentación técnica que demuestra cómo un atacante puede aprovechar esta falla para extraer de forma remota credenciales, secretos y otros datos sensibles directamente desde la memoria de un servidor MongoDB accesible.

Debido a su alto impacto, la vulnerabilidad recibió una puntuación de severidad de 8,7, lo que la coloca dentro de la categoría de fallas críticas. MongoDB ya ha publicado un parche oficial para entornos autohospedados, disponible desde el 19 de diciembre, por lo que en TecnetOne te recomendamos actualizar cuanto antes para evitar compromisos de seguridad.

Exploit filtra secretos sensibles en MongoDB

La vulnerabilidad MongoBleed está directamente relacionada con la forma en que el servidor MongoDB procesa ciertos paquetes de red comprimidos mediante la biblioteca zlib, utilizada para la compresión de datos sin pérdida. El problema no está en la compresión en sí, sino en cómo el servidor gestiona la memoria durante el proceso de descompresión.

De acuerdo con investigadores de Ox Security, MongoDB devuelve al cliente la cantidad de memoria asignada al procesar un mensaje de red, en lugar de limitarse estrictamente al tamaño real de los datos descomprimidos. Este comportamiento abre la puerta a una filtración involuntaria de información sensible.

En la práctica, un atacante puede enviar un mensaje malformado que declara un tamaño de descompresión mayor al real. Esto obliga al servidor a reservar un búfer de memoria más grande de lo necesario, lo que termina exponiendo fragmentos de memoria que pueden contener datos confidenciales.

La información que puede filtrarse mediante este exploit es especialmente delicada y puede incluir credenciales de bases de datos, claves de API o de servicios en la nube, tokens de sesión, información personal (PII), registros internos, configuraciones, rutas del sistema y datos asociados a clientes.

Uno de los factores que hace a MongoBleed particularmente peligrosa es que el proceso de descompresión ocurre antes de la autenticación. Esto significa que un atacante no necesita credenciales válidas para explotar la falla; basta con que la instancia de MongoDB esté expuesta.

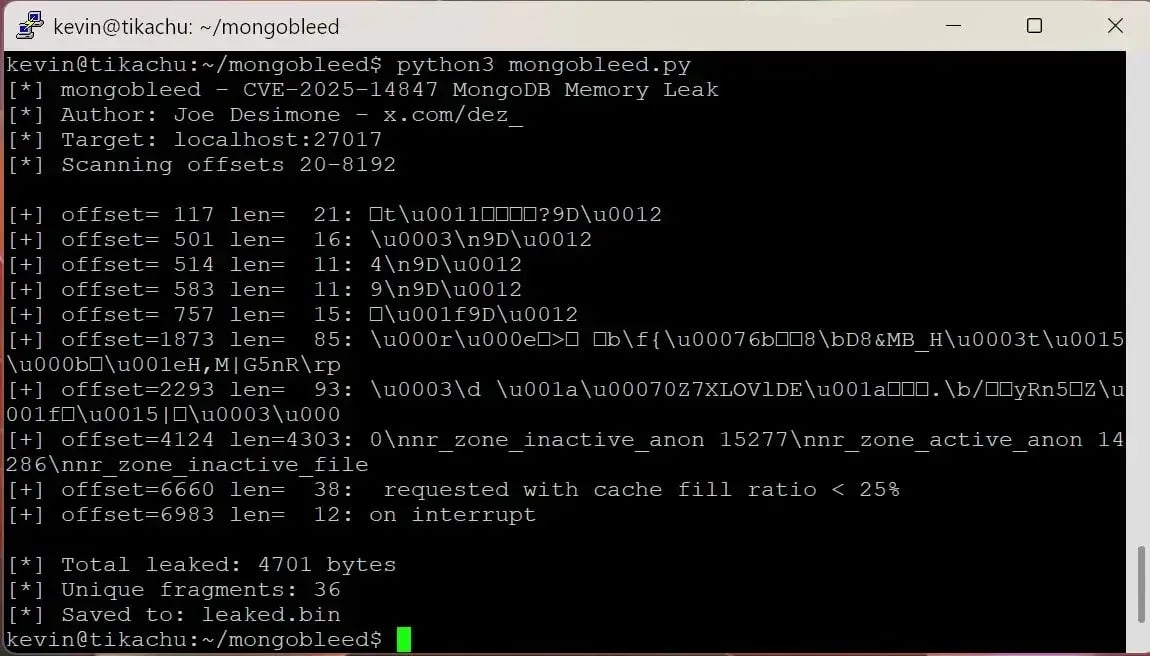

El exploit público, difundido como prueba de concepto (PoC) bajo el nombre MongoBleed por Joe Desimone, investigador de seguridad en Elastic, fue diseñado específicamente para extraer información sensible directamente desde la memoria del servidor afectado.

En este sentido, el investigador Kevin Beaumont confirmó que el código PoC es totalmente funcional y advirtió que solo se necesita la dirección IP de una instancia de MongoDB expuesta para comenzar a explorar la memoria y encontrar datos como contraseñas en texto plano, claves secretas de AWS y otros secretos críticos.

Desde TecnetOne, recomendamos tratar esta vulnerabilidad como una prioridad de seguridad, aplicar los parches disponibles y revisar de forma urgente cualquier instancia de MongoDB accesible desde Internet.

Exploit MongoBleed filtra secretos (Fuente: Kevin Beaumont)

Podría interesarte leer: Parche de Seguridad y Actualizaciones de Software: ¿Qué son?

Alcance global de esta vulnerabilidad

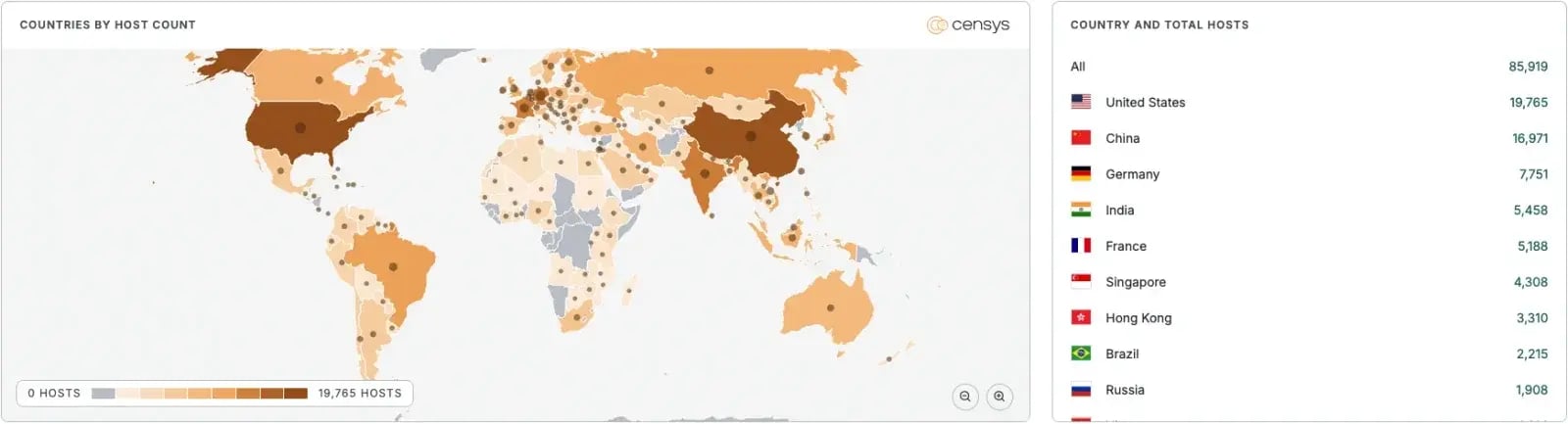

De acuerdo con datos de Censys, plataforma especializada en el descubrimiento de servicios expuestos en Internet, al 27 de diciembre se identificaron más de 87.000 instancias de MongoDB potencialmente vulnerables accesibles desde la web pública. Este volumen confirma que MongoBleed no es un riesgo aislado, sino una amenaza con alcance global.

El mayor número de servidores expuestos se concentra en Estados Unidos, con cerca de 20.000 instancias, seguido por China con aproximadamente 17.000 y Alemania con poco menos de 8.000 servidores visibles desde Internet.

Instancias de MongoDB expuestas en la red pública de Internet (Fuente: Censys)

El impacto de esta vulnerabilidad en entornos cloud también es significativo. Según datos, el 42 % de los sistemas analizados cuentan con al menos una instancia de MongoDB en una versión vulnerable a CVE-2025-14847.

Investigadores señalan que estas instancias incluyen tanto recursos internos como bases de datos expuestas públicamente, y confirman haber observado explotación activa de MongoBleed en entornos reales. Por este motivo, recomendamos a las empresas priorizar la aplicación de parches como medida urgente.

Aunque no ha sido confirmado oficialmente, algunos actores de amenazas aseguran haber utilizado esta vulnerabilidad en una reciente violación de seguridad relacionada con la plataforma en línea de Rainbow Six Siege de Ubisoft, lo que refuerza la gravedad del escenario actual.

El parche es clave, pero no suficiente

Desde una perspectiva defensiva, aplicar el parche es solo el primer paso. Especialistas en ciberseguridad coinciden en que las organizaciones también deben verificar posibles indicadores de compromiso, incluso después de haber actualizado, ya que la vulnerabilidad pudo haber sido explotada antes de la corrección.

Uno de los métodos de detección recomendados se basa en el análisis de los registros de MongoDB, poniendo el foco en direcciones IP de origen que generan cientos o miles de conexiones sin eventos de metadatos asociados. Este comportamiento anómalo puede ser una señal clara de explotación de la vulnerabilidad.

Sin embargo, este enfoque tiene limitaciones. La detección se apoya en el exploit de prueba de concepto actualmente conocido, por lo que un atacante con mayor nivel de sofisticación podría modificar el comportamiento del ataque, añadir metadatos falsos o reducir la frecuencia de las conexiones para evadir los controles y pasar desapercibido.

Como complemento, se han desarrollado herramientas específicas de detección, como el detector MongoBleed, que permite analizar los logs de MongoDB en busca de indicadores de explotación de la CVE-2025-14847, ayudando a las organizaciones a identificar posibles compromisos de forma más eficaz.

Actualizaciones, versiones afectadas y alternativas seguras

MongoDB abordó oficialmente la vulnerabilidad MongoBleed hace poco más de diez días y fue claro en su recomendación: actualizar de inmediato a una versión segura. Las versiones corregidas incluyen:

-

8.2.3

-

8.0.17

-

7.0.28

-

6.0.27

-

5.0.32

-

4.4.30

El proveedor también confirmó que una amplia gama de versiones se ve afectada, incluyendo tanto ediciones heredadas como versiones recientes lanzadas hasta noviembre de 2025, entre ellas:

-

MongoDB 8.2.0 a 8.2.3

-

MongoDB 8.0.0 a 8.0.16

-

MongoDB 7.0.0 a 7.0.26

-

MongoDB 6.0.0 a 6.0.26

-

MongoDB 5.0.0 a 5.0.31

-

MongoDB 4.4.0 a 4.4.29

-

Todas las versiones de MongoDB Server v4.2

-

Todas las versiones de MongoDB Server v4.0

-

Todas las versiones de MongoDB Server v3.6

En el caso de MongoDB Atlas, el servicio de base de datos multinube totalmente administrado, los parches se aplicaron automáticamente, por lo que los clientes no necesitan realizar ninguna acción adicional.

MongoDB también fue claro en un punto clave: no existe una solución alternativa completa para esta vulnerabilidad. Si la actualización inmediata no es posible, la única medida temporal recomendada es desactivar la compresión zlib en el servidor, siguiendo las instrucciones oficiales del proveedor.

Como alternativas más seguras para la compresión de datos sin pérdida, MongoDB recomienda el uso de Zstandard (zstd) y Snappy, tecnologías mantenidas por Meta y Google, respectivamente.

Desde TecnetOne, reforzamos la importancia de actualizar, auditar y monitorear activamente cualquier entorno que utilice MongoDB, especialmente aquellos con exposición a Internet o integrados en infraestructuras críticas.

Contar con un SOC (Security Operations Center) como el de TecnetOne, permite detectar comportamientos anómalos en tiempo real, correlacionar eventos, identificar posibles intentos de explotación y responder de forma rápida ante incidentes, reduciendo el impacto de vulnerabilidades como MongoBleed y fortaleciendo la postura de seguridad de tu empresa.