La aparición de nuevas variantes de ransomware es una constante en ciberseguridad, y cada evolución trae consigo tácticas más sofisticadas y peligrosas. Una de las últimas amenazas en surgir es ShrinkLocker, un ransomware que ha captado la atención por su uso ingenioso de BitLocker, la herramienta de cifrado de disco completo integrada en Windows. Esta innovación en el modus operandi de los atacantes plantea desafíos significativos para la protección de datos y la recuperación en caso de un ataque.

Nuevo Ransomware ShrinkLocker

Una nueva variante de ransomware llamada ShrinkLocker crea una partición de arranque para cifrar sistemas corporativos utilizando Windows BitLocker.

ShrinkLocker, llamado así porque crea un volumen de arranque al reducir las particiones no de arranque disponibles, ha sido utilizado para atacar a una entidad gubernamental y a empresas de los sectores de vacunas y fabricación.

El uso de BitLocker para cifrar computadoras no es novedoso. Un actor de amenazas utilizó esta función de seguridad de Windows para cifrar 100 TB de datos en 40 servidores de un hospital en Bélgica. Otro atacante la empleó para cifrar los sistemas de un productor y distribuidor de carne con sede en Moscú.

En septiembre de 2022, Microsoft alertó sobre un ataque patrocinado por el estado iraní que utilizó BitLocker para cifrar sistemas operativos como Windows 10, Windows 11 y Windows Server 2016 y versiones posteriores. No obstante, Kaspersky señala que ShrinkLocker presenta "características no reportadas previamente para maximizar el daño del ataque".

ShrinkLocker está programado en Visual Basic Scripting (VBScript), un lenguaje introducido por Microsoft en 1996 y actualmente en desuso, disponible como función opcional a partir de Windows 11, versión 24H2 (actualmente en fase de vista previa).

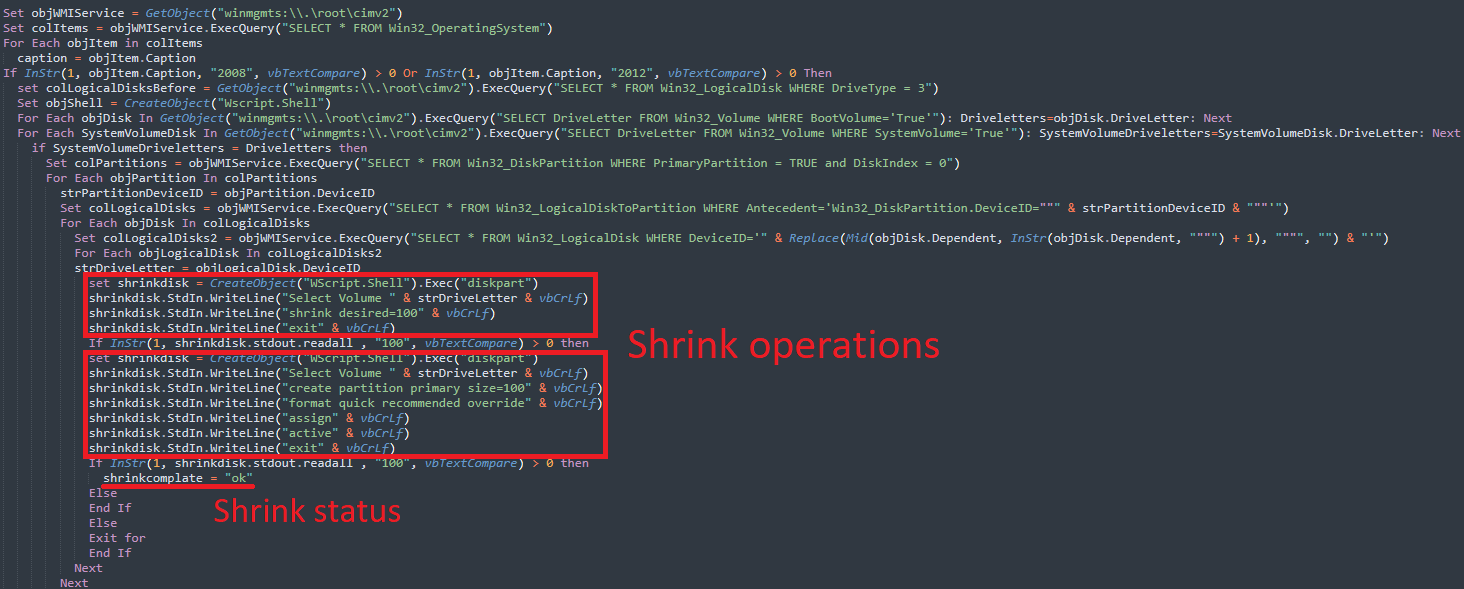

Una de las capacidades del malware es identificar la versión específica de Windows en la máquina objetivo mediante el uso del Instrumental de Administración de Windows (WMI) y la clase Win32_OperatingSystem.

El ataque continúa solo si se cumplen ciertos parámetros, como la coincidencia del dominio actual con el objetivo y una versión del sistema operativo más reciente que Vista. De lo contrario, ShrinkLocker se autodestruye automáticamente.

Si se cumplen los requisitos del ataque, el malware emplea la utilidad diskpart de Windows para reducir cada partición que no sea de arranque en 100 MB y dividir el espacio no asignado en nuevos volúmenes primarios del mismo tamaño.

ShrinkLocker genera particiones de 100 MB

Conoce más sobre: México: ¿Nuevo Centro de Pruebas de Ransomware?

Bloqueo de Usuarios

ShrinkLocker realiza modificaciones en las entradas del registro para deshabilitar las conexiones de escritorio remoto y habilitar el cifrado BitLocker en hosts sin un Módulo de Plataforma Confiable (TPM), un chip de hardware que proporciona funciones de seguridad.

A través del análisis dinámico del malware, se ha confirmado que ShrinkLocker realiza los siguientes cambios en el registro:

-

fDenyTSConnections = 1: deshabilita las conexiones RDP. -

scforceoption = 1: aplica la autenticación con tarjeta inteligente. -

UseAdvancedStartup = 1: requiere el uso del PIN de BitLocker para la autenticación previa al inicio. -

EnableBDEWithNoTPM = 1: permite BitLocker sin un chip TPM compatible. -

UseTPM = 2: permite el uso de TPM si está disponible. -

UseTPMPIN = 2: permite el uso de un PIN de inicio con TPM si está disponible. -

UseTPMKey = 2: permite el uso de una clave de inicio con TPM si está disponible. -

UseTPMKeyPIN = 2: permite el uso de una clave de inicio y un PIN con TPM si está disponible. -

EnableNonTPM = 1: permite BitLocker sin un chip TPM compatible, requiriendo una contraseña o una clave de inicio en una unidad flash USB. -

UsePartialEncryptionKey = 2: requiere el uso de una clave de inicio con TPM. -

UsePIN = 2: requiere el uso de un PIN de inicio con TPM.

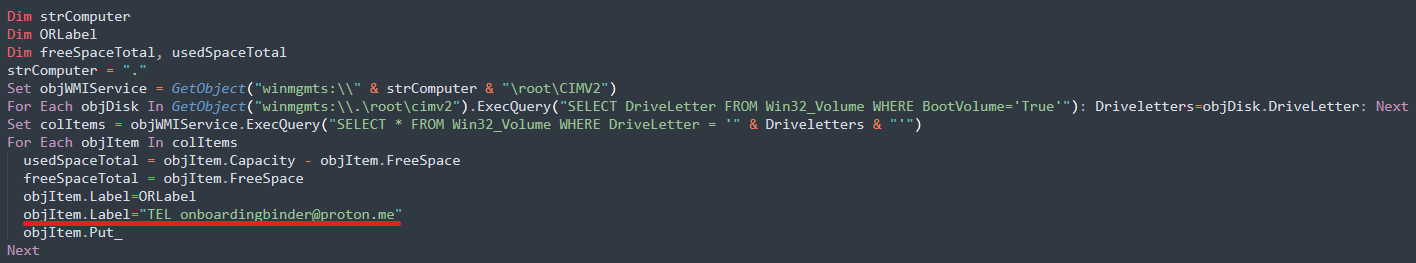

En lugar de dejar un archivo de rescate para establecer un canal de comunicación con la víctima, ShrinkLocker proporciona una dirección de correo electrónico de contacto (onboardingbinder[at]proton[dot]me, conspiracyid9[at]protonmail[dot]com) como etiqueta de las nuevas particiones de arranque.

Sin embargo, los administradores no verán esta etiqueta a menos que inicien el dispositivo utilizando un entorno de recuperación o mediante otras herramientas de diagnóstico, lo que hace que esta información sea fácilmente pasada por alto.

Proceso Final de Cifrado de ShrinkLocker

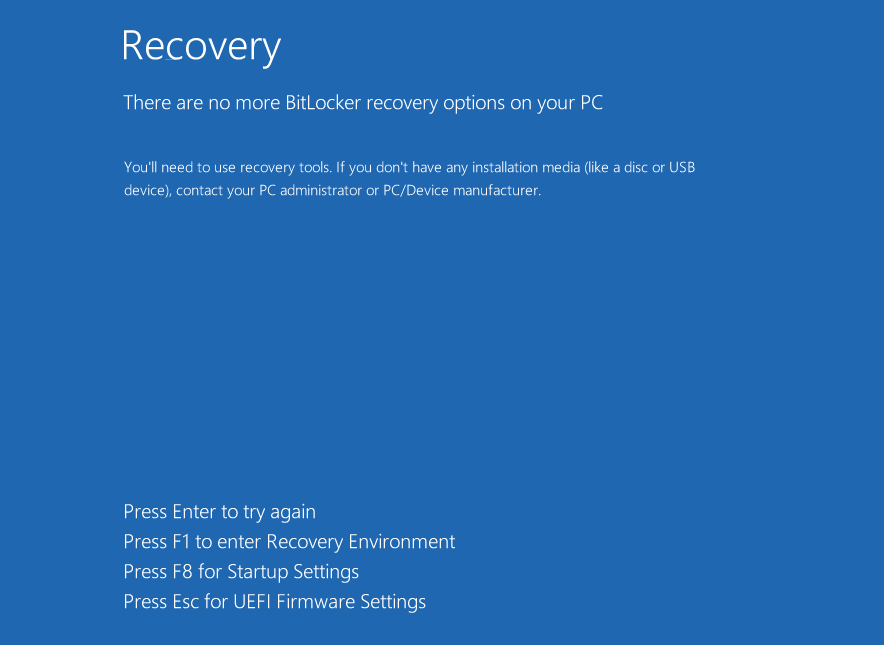

Tras cifrar las unidades, el atacante elimina los protectores de BitLocker (TPM, PIN, clave de inicio, contraseña, contraseña de recuperación, clave de recuperación) para impedir que la víctima recupere la clave de cifrado de BitLocker, la cual es enviada al atacante.

La clave generada para el cifrado es una combinación de 64 caracteres creada mediante multiplicación aleatoria y reemplazo de una variable con números del 0 al 9, caracteres especiales y la frase holoalfabética "El veloz zorro marrón salta sobre el perro perezoso".

Esta clave se transmite a través de TryCloudflare, una herramienta legítima que permite a los desarrolladores experimentar con el Túnel de CloudFlare sin necesidad de añadir un sitio al DNS de CloudFlare.

En la etapa final del ataque, ShrinkLocker fuerza el apagado del sistema para que todos los cambios entren en vigor, dejando al usuario con las unidades cifradas y sin ninguna opción de recuperación de BitLocker.

BitLocker permite la creación de mensajes personalizados en las pantallas de recuperación, lo cual podría haber sido utilizado para mostrar mensajes de extorsión a las víctimas. La ausencia de una nota de rescate claramente visible y la inclusión de un correo electrónico como etiqueta de unidad sugieren que estos ataques podrían tener un objetivo destructivo en lugar de buscar beneficios financieros.

ShrinkLocker tiene múltiples variantes y ha sido utilizado contra una entidad gubernamental, así como organizaciones en las industrias de fabricación de acero y vacunas en México, Indonesia y Jordania.

Para protegerse, se recomienda a las empresas que usan BitLocker almacenar las claves de recuperación de manera segura y mantener copias de seguridad periódicas fuera de línea y verificadas. Además, es recomendable implementar soluciones avanzadas como nuestro TecnetProtect, que ofrece ciberprotección integral y respaldos automáticos. TecnetProtect no solo garantiza la seguridad de las claves de recuperación, sino que también facilita la gestión y recuperación de datos en caso de un ataque, proporcionando una capa adicional de seguridad para mantener la integridad y disponibilidad de la información crítica.

Además, las organizaciones deben utilizar una solución EPP (Plataformas de Protección de Puntos Finales) bien configurada para detectar intentos de abuso de BitLocker, habilitar privilegios mínimos para los usuarios, y activar el registro y monitoreo del tráfico de red.

Conoce más sobre: Características clave de TecnetProtect: BaaS

Conclusión

El ransomware ShrinkLocker representa una evolución significativa en la manera en que los atacantes cifran y exigen rescates por los datos de las víctimas. Al utilizar BitLocker, una herramienta legítima de Windows, los atacantes han encontrado una forma de hacer que sus ataques sean más efectivos y difíciles de mitigar. La protección contra esta amenaza requiere un enfoque integral que incluya educación, actualización constante de software, uso de soluciones de seguridad robustas, y estrategias de recuperación basadas en copias de seguridad.

Mantenerse informado sobre las últimas amenazas y adoptar las mejores prácticas de seguridad es esencial para protegerse. Aunque los ataques de ransomware continúan evolucionando, con las medidas adecuadas, es posible minimizar el riesgo y proteger los datos críticos de cualquier organización o individuo.