Cuando escuchas hablar de ShadowPad, sabes que no estás frente a un malware cualquiera. Durante años ha sido una de las herramientas favoritas de grupos de espionaje vinculados al Estado chino, y ahora volvió a escena explotando una vulnerabilidad crítica en Windows Server Update Services (WSUS).

Si administras servidores Windows o gestionas infraestructura empresarial, este caso te interesa directamente. Y desde TecnetOne te explicamos, sin tecnicismos innecesarios, cómo funciona este ataque, por qué es tan peligroso y qué debes hacer cuanto antes para proteger tus sistemas.

Qué es lo que pasó realmente: WSUS se convirtió en la puerta de entrada

Según el análisis del AhnLab Security Intelligence Center (ASEC), actores maliciosos comenzaron a aprovechar una vulnerabilidad recién parcheada en WSUS, catalogada como CVE-2025-59287, para obtener acceso inicial a servidores Windows.

WSUS es el servicio que permite distribuir actualizaciones dentro de una red corporativa. Es decir, es un punto crítico por el que pasan parches y software confiable. Y precisamente por eso, se convierte en una presa muy atractiva para cualquier grupo de atacantes.

Lo grave de este caso es que con esta vulnerabilidad pueden lograr ejecución remota de código con privilegios de sistema, es decir, el control total del servidor.

Cómo iniciaron el ataque: acceso remoto y herramientas legítimas

Una vez explotada la vulnerabilidad, los atacantes utilizaron PowerCat, una utilidad basada en PowerShell que funciona como Netcat, para obtener una shell remota del servidor.

Este tipo de herramientas son legales, de uso común en administración de sistemas, lo que dificulta que un antivirus las detecte como maliciosas.

Luego, con privilegios ya asegurados, descargaron ShadowPad utilizando dos comandos muy conocidos:

- certutil, una herramienta nativa de Windows que permite gestionar certificados, pero que los atacantes usan para descargar malware disfrazado de archivos seguros.

- curl, otra herramienta legítima para descargar contenido desde un servidor externo.

Esta combinación de herramientas “normales” hace que el ataque pase desapercibido en muchas empresas, especialmente aquellas sin monitoreo avanzado.

Qué es ShadowPad y por qué deberías preocuparte

ShadowPad no es malware común. Es un backdoor modular usado casi exclusivamente por grupos de espionaje chino. SentinelOne lo llegó a describir como “una obra maestra del malware utilizado en operaciones de espionaje privado”.

Entre sus capacidades están:

- Cargar plugins en memoria

- Persistir sin ser detectado

- Moverse lateralmente

- Exfiltrar información

- Activar módulos avanzados según el tipo de víctima

ShadowPad es considerado el sucesor de PlugX, otro malware histórico usado por APTs (grupos de amenazas persistentes avanzadas) del entorno chino.

Y aunque en este caso concreto aún no se atribuye el ataque a ningún grupo conocido, la elección de ShadowPad da una pista clara del nivel del adversario.

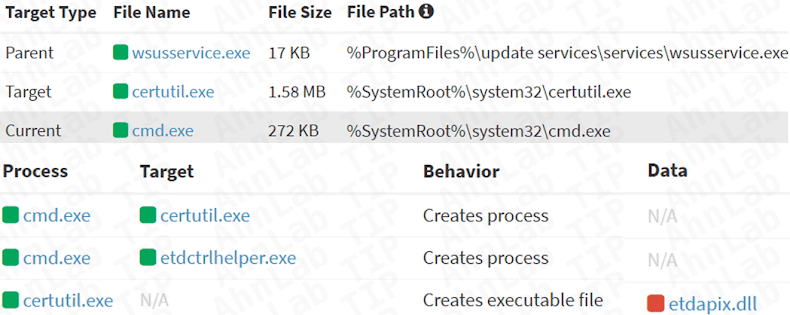

ShadowPad se instaló mediante el exploit CVE-2025-59287 (Fuente: The Hacker News)

El método de carga: técnicas de DLL side-loading

Para ejecutar ShadowPad dentro del sistema comprometido, los atacantes utilizaron una técnica llamada DLL side-loading.

Esta consiste en introducir una DLL maliciosa dentro de la misma ruta donde un programa legítimo espera una biblioteca oficial.

El proceso en este ataque fue así:

- Usan un programa legítimo: ETDCtrlHelper.exe

- Reemplazan o manipulan la DLL cargada por ese ejecutable: ETDApix.dll

- Esa DLL actúa como loader en memoria para cargar ShadowPad sin necesidad de escribirlo en disco.

Este es uno de los métodos favoritos de los grupos APT porque evita detecciones basadas en archivos y dificulta el análisis forense posterior.

Qué hace ShadowPad dentro del servidor comprometido

Una vez instalado, ShadowPad activa su módulo central, que:

- Analiza el entorno

- Carga plugins adicionales ocultos en el shellcode

- Establece comunicaciones discretas con los servidores de comando y control

- Ejecuta órdenes del atacante cuando lo considere oportuno

Con esto, los atacantes ya tienen control completo del sistema y una puerta trasera persistente, incluso si reinicias el servidor o cambias ciertas configuraciones.

Para organizaciones sin monitoreo avanzado, la intrusión puede pasar desapercibida durante semanas o meses.

La explotación se disparó después de publicarse el PoC

Como suele pasar, una vez que se publicó la prueba de concepto (PoC) del exploit para este CVE, la explotación masiva no tardó ni 48 horas.

Actores maliciosos comenzaron a escanear Internet para encontrar instancias de WSUS expuestas. Según ASEC, muchos de estos servidores fueron atacados de forma automatizada:

- Primero obtenían acceso

- Luego realizaban reconocimiento

- Finalmente instalaban ShadowPad u otras herramientas

También se detectó que, en algunos casos, los atacantes instalaban Velociraptor, una herramienta legítima usada en análisis forense y seguridad, probablemente para estudiar mejor el entorno o validar si la víctima valía la pena.

Conoce más: Solución de Problemas en Windows 365

Qué significa todo esto para tu empresa

Si administras servidores Windows, especialmente si usas WSUS para actualizaciones internas, este incidente debería encender todas tus alarmas.

Porque esta vulnerabilidad:

- Permite ejecución remota de código

- Con permisos de SYSTEM

- Usando herramientas legítimas

- Instalando un backdoor de nivel estatal

Es decir, un escenario perfecto para espionaje corporativo, sabotaje, robo de información o movimientos laterales hacia activos más críticos.

Y no se trata solo de grandes empresas: cualquier organización con WSUS expuesto o mal configurado es un objetivo viable.

Qué debes hacer de inmediato (según TecnetOne)

Para evitar que ShadowPad u otros actores exploten esta vulnerabilidad, te recomendamos:

- Instalar el parche de Microsoft cuanto antes

El CVE-2025-59287 ya tiene solución. No esperes más. - Revisar logs y conexiones anómalas

Busca actividad relacionada con:

- certutil.exe

- curl.exe

- PowerCat

- ETDCtrlHelper.exe

- DLLs manipuladas en rutas del sistema

- Auditar si el WSUS está expuesto a Internet

WSUS nunca debe estar directamente accesible desde fuera. - Implementar monitoreo avanzado

ShadowPad es experto en evadir antivirus tradicionales. Necesitas detección basada en comportamiento, EDR y análisis en tiempo real. - Revisar integridad de sistemas y credenciales

Si te explotaron WSUS, pueden haber comprometido todo tu dominio.

Conclusión: la importancia de reaccionar rápido

El ataque con ShadowPad explotando una vulnerabilidad crítica en WSUS no es un incidente más. Es una señal clara de cómo evoluciona el espionaje digital y de lo fácil que puede ser comprometer infraestructura corporativa cuando un solo servicio queda desprotegido.

En TecnetOne te insistimos siempre en lo mismo: la velocidad de defensa debe igualar la velocidad del ataque. Y casos como este lo demuestran.

Actualizar, monitorear y revisar a fondo tu infraestructura ya no es una opción, es una obligación para evitar que un grupo sofisticado tome el control total de tus sistemas.