QakBot ha sido objeto de varias operaciones policiales que han intentado desmantelar su infraestructura y eliminarlo de los ordenadores infectados. La más reciente fue la Operación Duck Hunt, que se llevó a cabo en el verano de 2023 y que logró infiltrarse en su red de comando y control (C2) e instruir a los dispositivos infectados para que descargaran un archivo de desinstalación que inutilizara el malware.

QakBot Resurge Tras Interrupción Policial en Campañas de Phishing

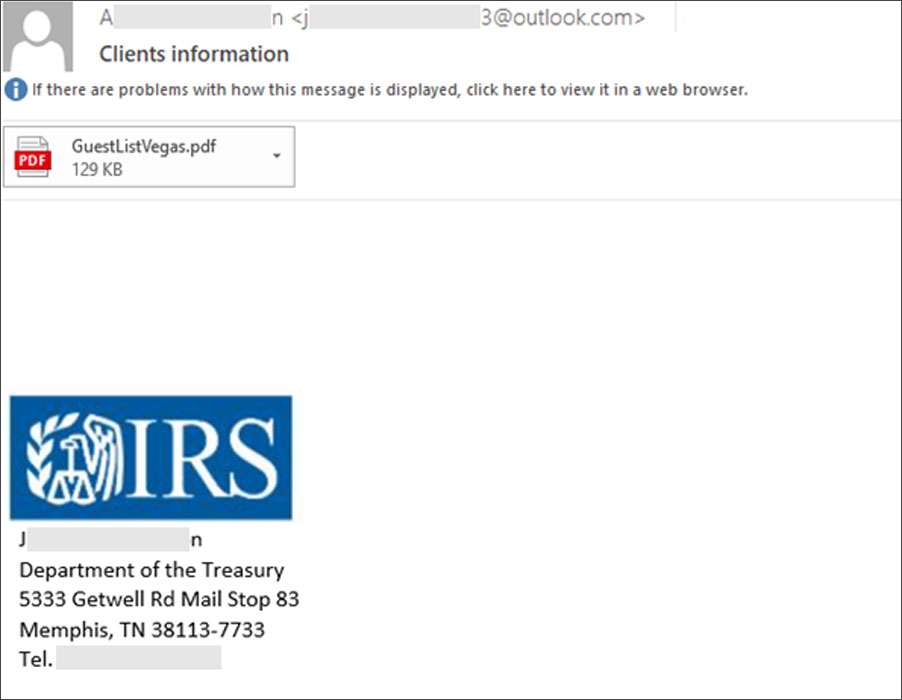

Nuevos Emails de Phishing de Qakbot Suplantando al IRS

Tras la interrupción de la botnet QakBot por una operación policial en verano, este malware ha vuelto a activarse. La operación, denominada "Operación Duck Hunt", logró infiltrarse en los servidores de QakBot, mapeando su infraestructura. Este éxito policial incluyó el acceso a las claves de cifrado usadas para las comunicaciones del malware, permitiendo al FBI intervenir y enviar un módulo DLL modificado a los dispositivos afectados, eliminando efectivamente a QakBot.

Sin embargo, recientes actividades indican que QakBot ha reanudado su distribución. La nueva campaña, detectada el 11 de diciembre, se centra en la industria hotelera y utiliza correos electrónicos fraudulentos que se hacen pasar por comunicados del IRS. Estos emails incluyen un PDF que, al intentar descargarlo, instala una versión actualizada del malware.

Microsoft ha señalado que esta nueva variante de QakBot, identificada con el código 'tchk06', muestra signos de desarrollo continuo y utiliza servidores de comando y control específicos. La carga útil recién configurada ha sido confirmada por los investigadores Pim Trouerbach y Tommy Madjar, quienes notaron cambios menores, como el uso de AES en lugar de XOR para el descifrado de cadenas.

A pesar de estos desarrollos, existen errores que sugieren que la versión está aún en desarrollo. Este resurgimiento de QakBot sigue a intentos similares de revivir botnets como Emotet, lo que subraya la necesidad de estar alerta frente a campañas de phishing, especialmente las que utilizan cadenas de correos electrónicos robados.

Te podrá interesar leer: Post-Qakbot: Mitigación y Defensa Ante Nuevas Amenazas

Origen y Evolución de Qbot

Originalmente un troyano bancario desde 2008, QakBot ha evolucionado hacia un servicio de distribución de malware. Su propósito ha sido facilitar ataques de ransomware, espionaje y robo de datos, ofreciendo acceso inicial a redes vulnerables. QakBot se propaga a través de una variedad de tácticas de phishing, como correos electrónicos que responden a hilos robados con mensajes maliciosos adjuntos.

Estos correos electrónicos varían en sus métodos, incluyendo documentos de Word o Excel con macros dañinas, archivos de OneNote con contenido incrustado y archivos ISO que contienen ejecutables y accesos directos de Windows. Algunos de estos métodos también explotan vulnerabilidades de día cero en Windows.

Una vez instalado, QakBot inyecta una DLL en procesos legítimos de Windows y opera en segundo plano, desplegando cargas útiles adicionales. Ha estado vinculado con varias operaciones de ransomware, incluyendo Conti, ProLock, Egregor, REvil, RansomExx, MegaCortex, y recientemente Black Basta y BlackCat/ALPHV.

La continua evolución de QakBot y su reciente reactivación son recordatorios críticos de la importancia de la ciberseguridad y la vigilancia contra sofisticadas tácticas de phishing.

Podría interesarte: Resurrección de DarkGate y PikaBot: Una Alerta en el Mundo del Malware

Detección y Prevención de Qbot

Para combatir Qbot, es esencial adoptar un enfoque proactivo en la seguridad cibernética. Las empresas deben educar a sus trabajadores sobre los riesgos de phishing y cómo identificar emails sospechosos. Además, es crucial mantener actualizados todos los sistemas y software para protegerse contra vulnerabilidades conocidas que Qbot podría explotar.

- Educación y Conciencia: Capacitar al personal sobre los peligros de los ataques de phishing y cómo reconocerlos.

- Actualizaciones de Seguridad: Asegurarse de que todos los sistemas operativos y aplicaciones estén al día con las últimas actualizaciones de seguridad.

- Herramientas de Seguridad: Implementar soluciones antivirus y antimalware robustas que puedan detectar y neutralizar amenazas como Qbot.

- Monitoreo Continuo: Vigilar constantemente las redes para detectar actividad sospechosa y responder rápidamente a cualquier indicio de una brecha de seguridad.

- Respaldo y Recuperación: Mantener copias de seguridad regulares de datos importantes para minimizar el daño en caso de un ataque exitoso.

Conclusión

La reciente campaña de Qbot dirigida a la industria de la hospitalidad subraya la importancia de la seguridad cibernética en el mundo interconectado de hoy. Las empresas deben estar vigilantes y proactivas en la protección de sus sistemas y datos contra este tipo de amenazas. Al tomar medidas preventivas, educar a los trabajadores y utilizar herramientas de seguridad avanzadas, las organizaciones de la hospitalidad pueden protegerse mejor contra el malware Qbot y otros tipos de ciberataques, asegurando así la seguridad y la confianza de sus clientes.