Microsoft parchó una vulnerabilidad grave en Power Platform tras críticas por demoras. Tenable reportó el fallo a Microsoft el 30 de marzo de 2023 y se lanzó una corrección en agosto. Este error afecta a los conectores personalizados de Power Platform que usan código propio, permitiendo a los usuarios escribir para sus conectores.

Impacto de la vulnerabilidad en Power Platform

Microsoft indicó que este fallo podría dar acceso no autorizado a funciones de código propio de los conectores. Si contenían datos sensibles o claves, habría un riesgo de filtración.

Tenable señaló que el error podría dar acceso restringido no autorizado a aplicaciones y datos sensibles de usuarios, incluyendo claves de acceso.

Causa y explotación del fallo en Power Platform

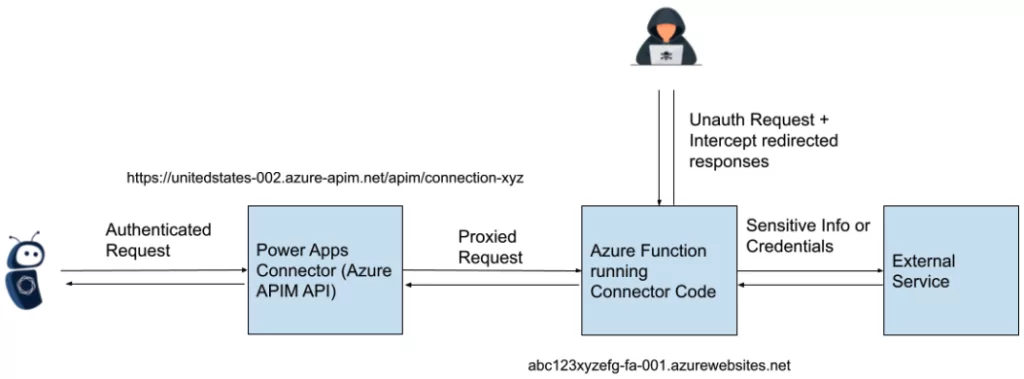

El inconveniente surgió por un control de acceso deficiente a los hosts de Azure Functions, activados durante la creación y uso de conectores en Power Platform.

Te podría interesar leer: Azure Functions: Desarrollo de Aplicaciones Sin Servidor

Algunos conectores en Power Platform interactúan con servicios a través de código C# propio. Este se despliega como una función Azure con un trigger HTTP, gestionado por Microsoft. Aunque la interacción usual con los conectores es por API autenticadas, ciertos puntos API permitían peticiones a la función Azure sin autenticar. Esto daba a los atacantes la oportunidad de capturar ID y claves OAuth, explotando funciones Azure inseguras.

Microsoft confirmó que no se ha observado explotación activa del fallo. Solo detectaron acceso inusual por parte del experto en seguridad que notificó el problema.

Controversia entre Microsoft y Tenable: Retraso en solución genera inquietudes

El 6 de julio de 2023, Microsoft comunicó a Tenable que había corregido el error. Pero el 10 de julio, Tenable indicó que la solución no era completa.

El 2 de agosto, Microsoft desplegó una corrección para los hosts previamente afectados.

Amit Yoran, CEO de Tenable, criticó a Microsoft por su "negligencia evidente" al postergar la solución a este problema crucial.

Yoran mostró su descontento con la falta de claridad de Microsoft y su cultura opaca, poniendo en duda su capacidad para actuar responsablemente y proteger a sus usuarios. Según Yoran, el historial de Microsoft es preocupante para todos.

Microsoft argumentó que no todas las soluciones se aplican de inmediato y subrayó su determinación por abordar con celeridad cualquier fallo activo en beneficio de sus clientes. Resaltaron su posición como proveedores de seguridad comprometidos con la prioridad de proteger al cliente.

¿Cómo defendernos de la vulnerabilidad de Power Platform?

Aunque esporádicamente surgen estos problemas, es esencial recordar que la seguridad es primordial y no debe depender solo de los proveedores. La seguridad no es solo un producto, es un proceso constante. Es vital tener una estrategia de defensa en capas y actuar en consecuencia.

- Asegúrese de tener actualizada su Power Platform y los componentes vinculados con las recientes soluciones de seguridad. Verifique consistentemente las actualizaciones y aplíquelas sin demora. Además, establezca sistemas de vigilancia eficientes para identificar actividades inusuales o accesos no consentidos.

- Para fortalecer la seguridad de sus hosts en Azure Functions, aplique controles de acceso rigurosos que sólo permitan la interacción del personal autorizado. Es vital estructurar sus sistemas basándose en el principio de mínimo privilegio para asegurar su protección. Además, la división de roles y la autenticación multifactorial (MFA) aportan un nivel extra de seguridad. Estas acciones proactivas son cruciales para defender su infraestructura contra amenazas y accesos no consentidos.

Te podría interesar leer: Descubre sobre MFA y como funciona