Recibir un correo firmado por Google debería ser sinónimo de seguridad. Si el mensaje supera filtros como DKIM y SPF, ¿por qué habría motivos para desconfiar? Sin embargo, los atacantes han encontrado una forma de manipular esa confianza: reutilizan mensajes legítimos con firmas auténticas para disfrazar correos maliciosos que, en apariencia, provienen directamente de Google.

En un ataque particularmente ingenioso, ciberdelincuentes aprovecharon la infraestructura de Google y una vulnerabilidad en su sistema de autenticación para enviar correos falsos que no solo pasaban todas las verificaciones técnicas, sino que además parecían provenir del remitente "no-reply@google.com". Aunque el remitente real era otro, el mensaje engañaba con éxito a los filtros de seguridad y redirigía a los usuarios a un supuesto “portal de soporte” que solicitaba las credenciales de sus cuentas de Google.

Este método, conocido como DKIM Replay, explota el protocolo de autenticación de correos electrónicos y lo combina con Google OAuth para hacer que los mensajes maliciosos luzcan completamente legítimos. Es una técnica que pone en jaque incluso a los sistemas de seguridad más avanzados y que demuestra cómo la confianza puede ser un arma de doble filo en el terreno del correo electrónico.

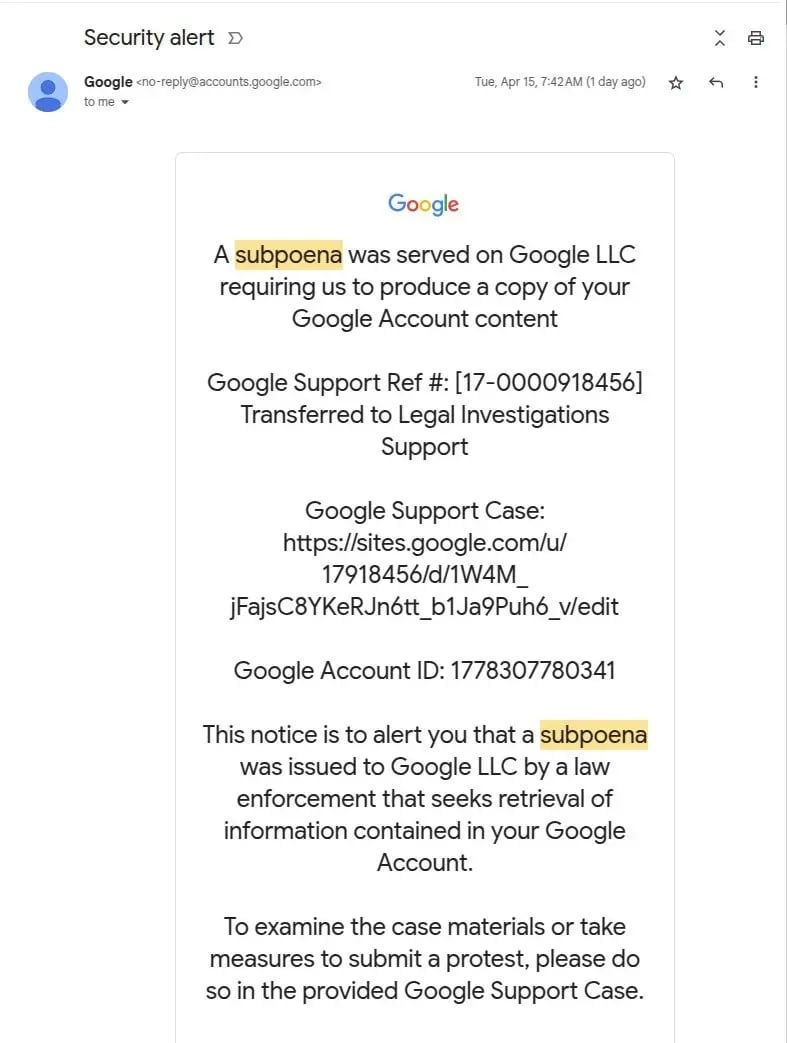

Un correo falso, con todo el sello de autenticidad de Google

Nick Johnson, el desarrollador principal de Ethereum Name Service (ENS), recibió lo que parecía ser una alerta de seguridad de Google. El mensaje decía que había una citación de una autoridad policial solicitando acceso al contenido de su cuenta.

Todo lucía completamente real. Tanto, que el propio sistema de Google lo puso junto a otras notificaciones legítimas de seguridad. Cualquiera que no tenga el ojo entrenado (o simplemente confíe en lo que ve en su bandeja de entrada) podría caer sin darse cuenta.

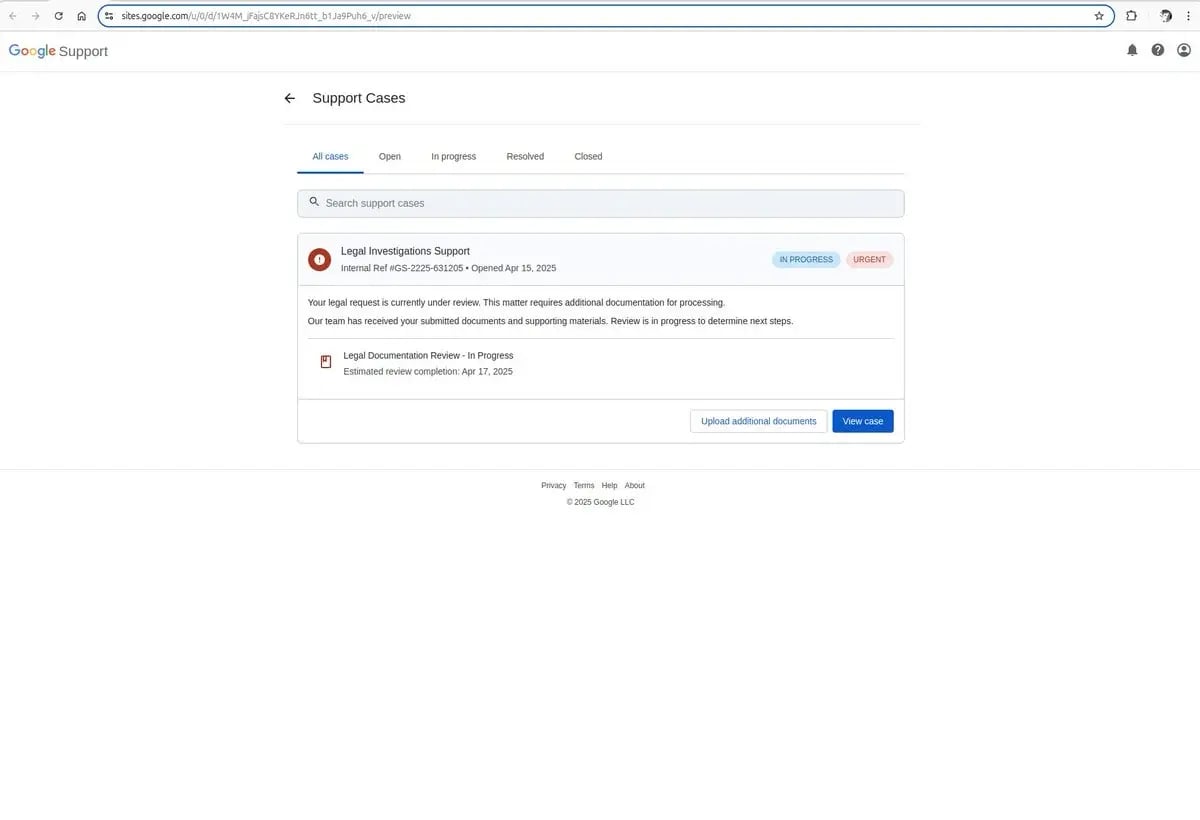

Por suerte, Johnson no se dejó engañar. Se dio cuenta de que algo no cuadraba: ese supuesto “portal de soporte” al que lo dirigía el correo estaba alojado en sites.google.com, la plataforma gratuita para crear páginas web de Google. Y aunque eso puede sonar inofensivo, fue justo lo que encendió sus alarmas.

Estar dentro de un dominio de Google hace que todo parezca más creíble, así que es fácil que alguien no note el engaño. Según Johnson, la página era una copia exacta del verdadero portal de soporte, y lo único que la delataba era esa pequeña diferencia en la URL: sites.google.com en lugar de accounts.google.com. Un detalle mínimo… pero clave.

Podría interesarte leer: Qué hacer tras un Ciberataque por Robo de Credenciales

¿Cómo los atacantes usan alertas legítimas de Google para engañar?

Según Johnson, la idea detrás del sitio falso era bastante clara: robar las credenciales del usuario para poder entrar en su cuenta de Google. Pero lo realmente ingenioso no estaba en la página de phishing (que era fácil de identificar si sabías qué buscar), sino en la manera en la que lograron que el mensaje pareciera totalmente legítimo. Todo pasaba como si hubiera sido enviado y verificado por Google, gracias a una técnica conocida como DKIM Replay.

Si te ponías a mirar con lupa los detalles del correo, había pistas. Por ejemplo, el mensaje decía venir de “no-reply@google.com”, pero si revisabas bien los encabezados, la dirección real era otra. Y el destinatario del correo era una dirección del estilo me@algundominio.com, un dominio creado para parecer que pertenece a Google. Lo curioso es que, a pesar de eso, el mensaje estaba firmado con DKIM y entregado por los propios servidores de Google.

Johnson empezó a atar cabos y descubrió el truco paso a paso. Primero, el atacante registró un dominio cualquiera y creó una cuenta de Google con una dirección como me@eldominio.com. El dominio no tenía que ser especial, pero si parecía algo técnico o relacionado con infraestructura, mejor.

Después, el atacante creó una aplicación OAuth dentro de Google y usó como nombre de la app el mismo texto del mensaje de phishing. Para hacerlo aún más creíble, incluyó mucho espacio en blanco en el mensaje para que pareciera que terminaba antes de llegar a la típica advertencia de Google, esa que te dice que tal aplicación tiene acceso a tu cuenta.

El siguiente paso fue conceder permisos a esa app para acceder al correo de me@eldominio.com. Y aquí viene el giro: cuando alguien da acceso a una app, Google automáticamente envía una alerta de seguridad al dueño de la cuenta. En este caso, esa cuenta la controlaba el atacante… y la alerta, como fue generada por Google, venía firmada con una clave DKIM completamente válida.

Entonces, el atacante simplemente reenvió esa alerta a sus víctimas. Y como el mensaje venía firmado por Google y pasaba todas las validaciones, aterrizaba en la bandeja de entrada sin levantar sospechas. Para rematar, como la cuenta usaba la dirección me@..., Gmail mostraba el mensaje como si hubiera sido enviado a la dirección del destinatario real, haciendo el engaño aún más creíble.

La trampa está en cómo funciona DKIM: valida el contenido del mensaje y los encabezados, pero no valida el sobre del correo, es decir, el verdadero remitente detrás de escena. Así, un atacante puede hacer que un mensaje fraudulento se vea totalmente legítimo, incluso para los sistemas de seguridad más sofisticados.

Conoce más sobre: Google Bloquea Anuncios Maliciosos y Alerta Nueva Técnica de Hackers

Se abusa de la opción de PayPal de la misma manera

Este tipo de truco no se ha limitado solo a Google. Algo muy parecido se intentó también con PayPal. En marzo, algunos usuarios recibieron correos que, a simple vista, parecían completamente legítimos: venían directamente desde los servidores de PayPal y pasaban todas las validaciones de seguridad, incluyendo DKIM.

El truco estaba en cómo se usaba una opción bastante inofensiva del sistema: la de agregar una “dirección de regalo”. Al hacerlo, PayPal permite incluir dos campos (uno para el correo electrónico y otro para un nombre o not). El atacante llenaba el primero con su dirección, y en el segundo, pegaba el mensaje de phishing completo.

Como parte del proceso, PayPal enviaba automáticamente un correo de confirmación a esa dirección… y el atacante simplemente lo reenviaba a una lista de contactos o a un grupo de víctimas. El resultado: un mensaje que parecía venir directamente de PayPal, con una firma válida y sin levantar sospechas.

La estafa de PayPal utiliza un truco similar

Conoce más sobre: Nuevo Ataque: Phishing usando la función 'Nueva dirección' de PayPal

Conclusión

Ataques como el DKIM Replay o el uso malintencionado de funciones legítimas en plataformas como Google y PayPal nos recuerdan que muchas veces no hace falta vulnerar sistemas para lanzar un ataque exitoso. Con entender cómo funcionan las herramientas (y aprovechar la confianza que generan), los atacantes pueden engañar incluso a los usuarios más precavidos. Y lo más alarmante es que estos correos no solo parecen legítimos: en muchos casos, lo son, al menos desde la perspectiva de los filtros de seguridad.

Por eso, más allá de cualquier tecnología, nuestra atención sigue siendo fundamental. Detectar señales sutiles, como un remitente que no termina de coincidir, un enlace raro, o un mensaje que te mete prisa sin razón aparente, puede marcar la diferencia entre caer o no en la trampa. La conciencia digital, el sentido común y el hábito de revisar las cosas dos veces siguen siendo herramientas muy poderosas.

Las empresas, claro, deben seguir reforzando sus sistemas de seguridad, pero también invertir en educación y concientización constante. Porque al final, por más filtros inteligentes que existan, ningún sistema reemplaza la mirada crítica de una persona bien informada. En tiempos donde todo parece confiable, aprender a dudar un poco se vuelve una habilidad esencial.