El ransomware se ha convertido en una de las amenazas más temidas y persistentes para individuos y empresas por igual. Entre las sombras de la dark web, emergen constantemente nuevas variantes de ransomware, cada una con sus propios métodos de ataque y demandas de rescate. Una de estas amenazas emergentes es el ransomware 3AM.

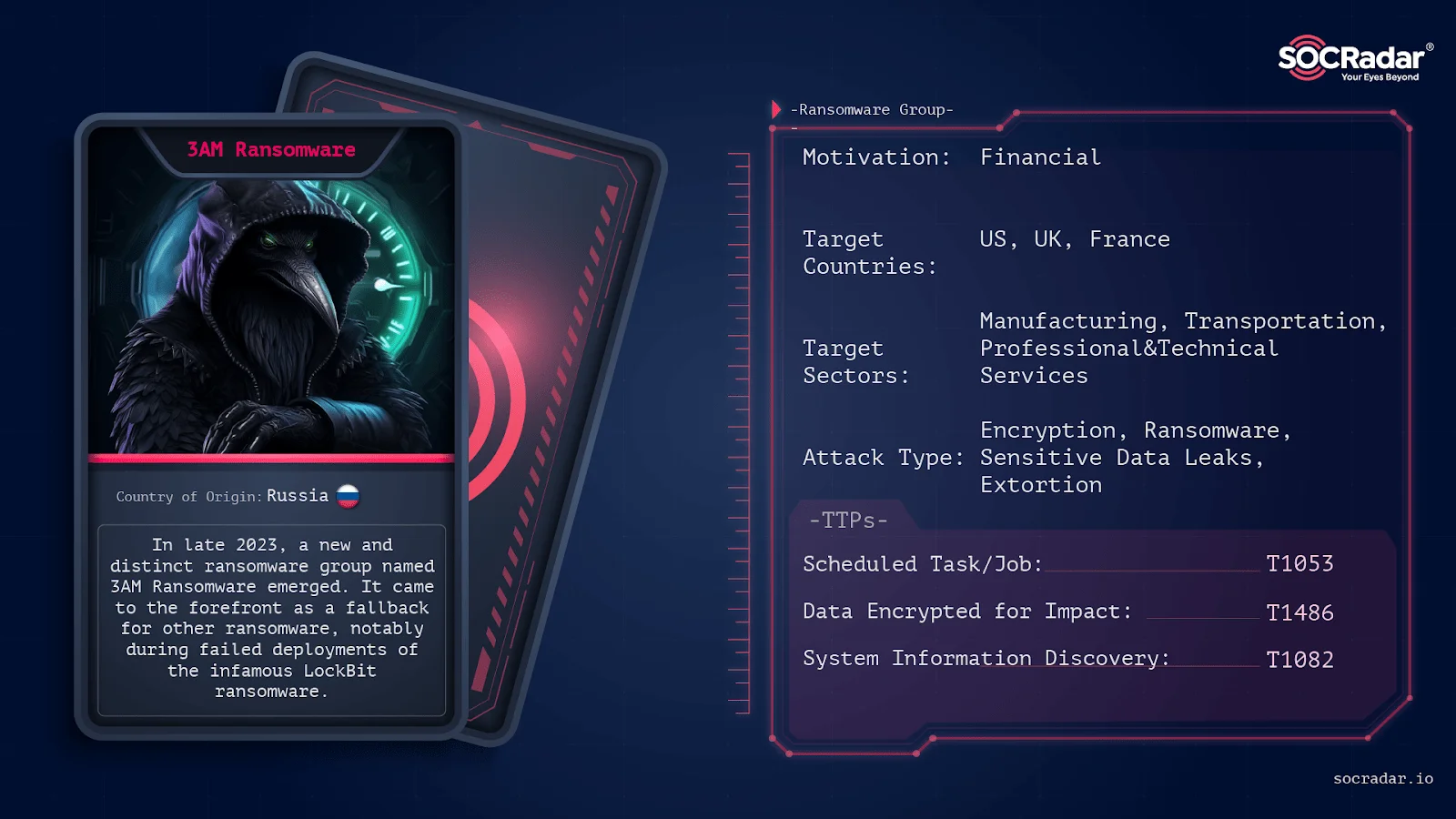

A finales de 2023, emergió en la escena cibernética un nuevo y distintivo grupo de ransomware conocido como 3AM Ransomware. Este grupo se posicionó rápidamente como una alternativa a otras variantes de ransomware, ganando notoriedad especialmente tras las implementaciones fallidas del conocido ransomware LockBit, y destacándose posteriormente por sus elecciones peculiares en su sitio web.

Symantec fue la primera entidad en reportar el surgimiento de 3AM Ransomware, destacándolo como un hito significativo y curioso dentro del ámbito del cibercrimen. Según los informes iniciales, 3AM emergió como una opción alternativa para los ciberdelincuentes, especialmente aquellos cuyos intentos de desplegar el infame ransomware LockBit resultaron infructuosos.

Conoce más sobre: Detección de Ataques de Ransomware con Wazuh

¿Qué es el ransomware 3AM?

3AM, o ThreeAM, parece ser un colectivo de habla rusa, utilizado por actores de amenazas que también operan con la variante LockBit, y se enfoca principalmente en atacar a países vinculados con el Occidente. No obstante, 3AM Ransomware va más allá de ser simplemente una alternativa secundaria; se distingue por sus características técnicas singulares.

De manera destacada, está desarrollado en Rust, lo que lo convierte en una novedad dentro de la esfera de ransomware. Opera como un ejecutable de 64 bits diseñado para sabotear aplicaciones, sistemas de respaldo y software de seguridad. Apunta a archivos específicos, renombrándolos con la extensión ".tresamtime" y busca eliminar las instantáneas de volumen, demostrando así sus capacidades destructivas.

Conoce más sobre: 3AM Ransomware: Un Peligro Moderno con un Toque Vintage

Método de Operación del Ransomware 3AM

El procedimiento de ataque del Ransomware 3AM comienza con una preparación detallada, enfocándose en desactivar servicios específicos, especialmente aquellos vinculados a la seguridad y las copias de seguridad de proveedores reconocidos.

Las estrategias de 3AM Ransomware demuestran un enfoque meticuloso hacia los ciberataques. El proceso inicia con el uso del comando "gpresult" para obtener la configuración de políticas del sistema afectado. Esto es seguido por una etapa de reconocimiento que incluye varios comandos para la enumeración de redes y servidores, asegurando la persistencia y la exfiltración de datos mediante herramientas como el cliente FTP Wput. El malware, además, utiliza parámetros específicos en la línea de comandos para diversas operaciones, tales como definir el método de cifrado y ajustar la velocidad del mismo.

Tras neutralizar estos servicios, 3AM procede a cifrar los archivos, añadiendo la extensión única '.tresamtime' a cada archivo afectado. Asimismo, intenta eliminar las instantáneas de volumen, dificultando así la recuperación de los datos.

Estas técnicas subrayan un enfoque relativamente sofisticado hacia el cibercrimen, resaltando la necesidad de entender su funcionamiento para desarrollar estrategias efectivas de defensa en ciberseguridad. No obstante, 3AM recurre a tácticas de extorsión típicas del ransomware, comenzando por la exfiltración de datos antes de proceder a su cifrado, una práctica común en este tipo de ataques.

Posteriormente, el ransomware deja un archivo TXT denominado "RECOVER-FILES" en cada directorio afectado, que contiene la nota de rescate:

"Hello. "3 am" The time of mysticism, isn't it?

All your files are mysteriously encrypted, and the systems "show no signs of life", the backups disappeared. But we can correct this very quickly and return all your files and operation of the systems to original state.

All your attempts to restore data by himself will definitely lead to their damage and the impossibility of recovery. We are not recommended to you to do it on our own!!! (or do at your own peril and risk).

There is another important point: we stole a fairly large amount of sensitive data from your local network: financial documents; personal information of your employees, customers, partners; work documentation, postal correspondence and much more.

We prefer to keep it secret, we have no goal to destroy your business. Therefore can be no leakage on our part.

We propose to reach an agreement and conclude a deal.

Otherwise, your data will be sold to DarkNet/DarkWeb. One can only guess how they will be used.

Please contact us as soon as possible, using Tor-browser:

http://threeam7[REDACTED].onion/recovery

Access key:

[32 CHARS SPECIFIED BY -k COMMAND LINE PARAMETER]"

Te podrá interesar: Vinculan Ransomware 3AM con bandas de Cibercrimen Conti y Royal

Escenario de Ataque Tras un Intento Fallido de LockBit

De acuerdo con investigaciones realizadas por Symantec, durante un ataque fallido de LockBit, los ciberdelincuentes inyectaron el ransomware 3AM en tres ordenadores de la red de una organización objetivo. A pesar de sus esfuerzos, dos de estos sistemas lograron repeler el ataque.

Los atacantes utilizaron la herramienta de post-explotación Cobalt Strike, seguido de la ejecución de comandos de reconocimiento como "whoami", "netstat", "quser" y "net share" para facilitar el movimiento lateral a través de la red. Para mantener su presencia, introdujeron un nuevo usuario en el sistema y utilizaron Wput para transferir archivos a su servidor FTP.

Una vez consolidado el ataque, los perpetradores aguardan la comunicación por parte de las víctimas. Para las negociaciones del rescate, se ha habilitado un portal de soporte en la red TOR para el ransomware 3AM, permitiendo la interacción con las víctimas acerca de los pagos del rescate.

Conoce más sobre: Ataque Fallido de LockBit Respaldado por nuevo Ransomware: 3 A.M.

Objetivos e Impacto del Ransomware 3AM

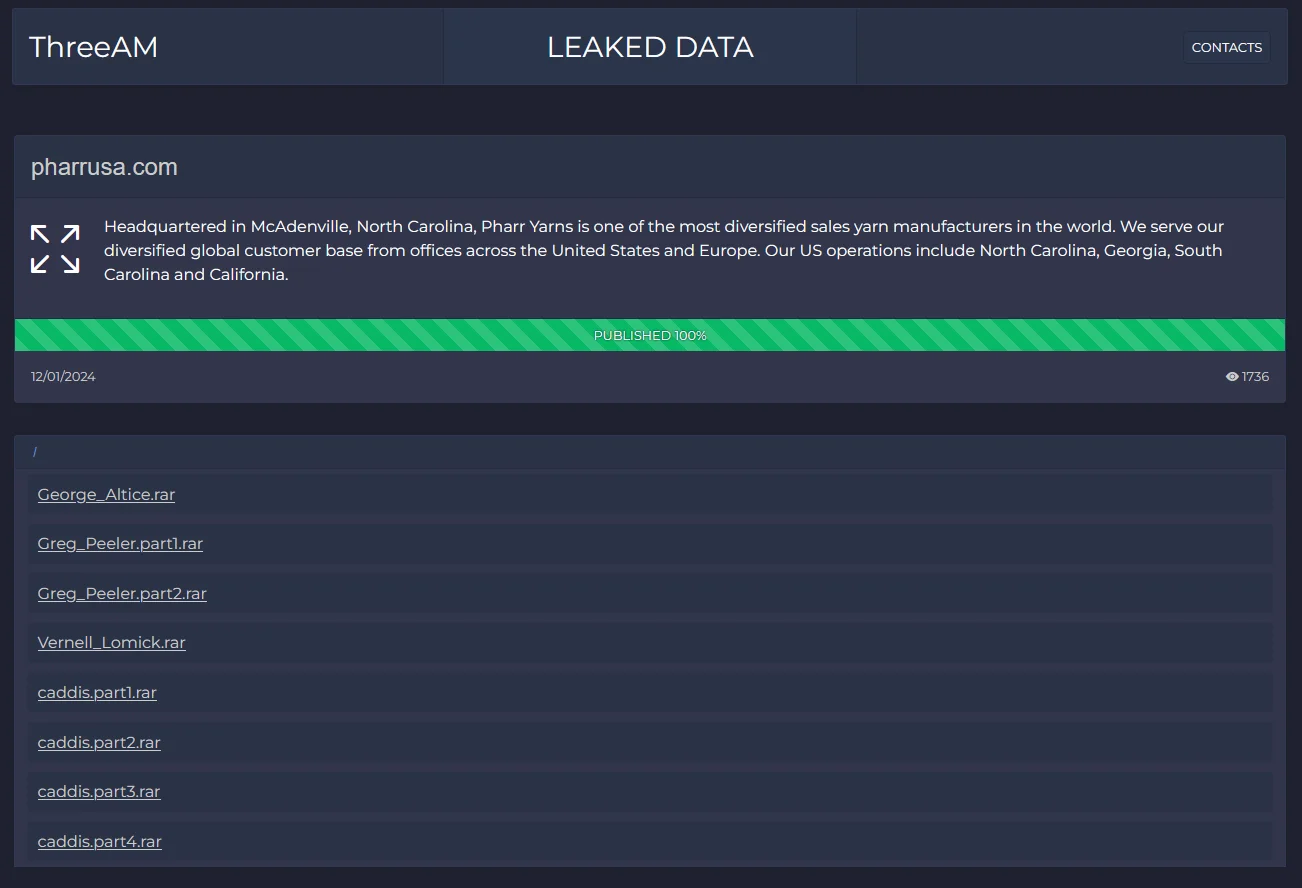

Desde la aparición de su sitio de filtraciones, el grupo 3AM ha compartido y posteriormente eliminado información de diversas víctimas, generando incertidumbre en algunos casos. Actualmente, el sitio muestra a 23 víctimas cuyos datos han sido completamente expuestos. A diferencia de otros grupos, 3AM no recurre a servicios de carga o torrents para la distribución de estos datos, sino que proporciona enlaces de descarga directamente en su propio sitio de filtraciones.

Entre las víctimas identificadas, una se encuentra en Malasia, mientras que el resto pertenece a países miembros de la OTAN, con cerca del 75% de los ataques dirigidos a empresas ubicadas en Estados Unidos. Le siguen en frecuencia el Reino Unido y Francia.

El impacto del Ransomware 3AM, si bien es actualmente limitado, evidencia su potencial como una amenaza significativa. Hasta la fecha, ha logrado cifrar con éxito un número reducido de sistemas, utilizándose principalmente como plan alternativo en algunos incidentes.

Este alcance restringido no solo demuestra la eficacia de las defensas cibernéticas actuales, capaces de mitigar y contener los ataques de 3AM en varias ocasiones, sino que también destaca la importancia de mantener una vigilancia y adaptación constantes en las estrategias de ciberseguridad. El surgimiento de amenazas como 3AM subraya la necesidad de evolucionar y fortalecer nuestras defensas ante la constante aparición de nuevos desafíos cibernéticos.

Te podrá interesar: Costo de Inacción en Ciberseguridad

Conclusión

El surgimiento del Ransomware 3AM ilustra la naturaleza dinámica y siempre en evolución de las amenazas cibernéticas. Aunque su impacto por el momento es reducido, su capacidad para crecer y sofisticarse en el futuro sirve como un recordatorio crítico de los retos que enfrentamos en el ámbito de la ciberseguridad.

Este nuevo actor en el escenario del ransomware recalca la necesidad de mantener una actitud vigilante y adoptar estrategias defensivas que sean capaces de adaptarse a las cambiantes tácticas de los ciberdelincuentes.

A medida que evolucionan las amenazas, es imprescindible que nuestros métodos de protección cibernética también se transformen, asegurando estar preparados ante las adversidades actuales y futuras en esta continua batalla entre la defensa y el ataque cibernético.