Las amenazas evolucionan a un ritmo vertiginoso y las botnets (redes de dispositivos infectados utilizadas para perpetrar ataques a gran escala) no son la excepción. Si estás familiarizado con el término 'Mirai', es probable que sepas de su notoriedad en el panorama de la ciberseguridad. Sin embargo, lo que quizás no sepas es que este malware ha dado origen a nuevas variantes, tres de las cuales están causando estragos: HailBot, KiraiBot y CatDDoS.

El Legado de Mirai

Para entender la magnitud de estas nuevas variantes, primero debemos retroceder y revisar el legado de Mirai. Lanzado al ciberespacio en 2016, Mirai se convirtió en una amenaza revolucionaria por su capacidad para transformar dispositivos del Internet de las Cosas (IoT) en zombis cibernéticos. Estos dispositivos, que iban desde cámaras de seguridad hasta refrigeradores conectados, se unían en una vasta red que podría utilizarse para lanzar ataques DDoS masivos.

Te podría interesar leer: Entendiendo y Mitigando Ataques DDoS

¿Qué pueden hacer las botnets hailBot, kiraiBot y catDDoS?

Estas recientes versiones muestran una evolución en los troyanos botnet de acceso libre. Los ciberdelincuentes han perfeccionado la clandestinidad de estos troyanos, adoptando algoritmos criptográficos y modos de comunicación diseñados para evadir radares, con tácticas como enlazar IP sospechosas con dominios inofensivos y usar servicios como ClouDNS y OpenNIC. Este panorama despierta inquietudes en torno a la ciberseguridad.

Podría interesarte leer: Entendiendo la Red Zombie: Su Impacto en la Ciberseguridad

Botnet hailBot

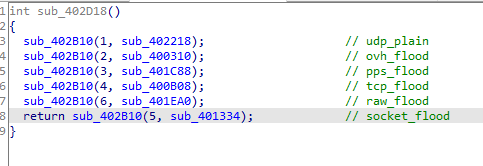

Métodos de ataque hailBot

"hailBot" toma su nombre de la frase "hail china continental", evidente en su funcionamiento, lo que genera especulaciones sobre su origen intencional. Inspirada en Mirai, esta botnet ha alterado su paquete inicial de datos. Se dispersa aprovechando fallos de seguridad, inspeccionando claves frágiles y llevando a cabo ataques por fuerza bruta. En su forma actual, incluye un fallo específico, CVE-2017-17215 (que afecta a ciertas ediciones del Huawei HG532).

El operador de hailBot ha sido activo y conformó su propia red basada en Mirai a fines de 2022. A pesar de la disminución en comandos, hay un crecimiento en los servidores de comando y control (C2), señal de su expansión. Inicialmente, hailBot tenía como blanco a entidades financieras y comercios, pero después viró hacia dispositivos IoT.

Sin embargo, estos descubrimientos muestran que HailBot es una amenaza palpable para las entidades afectadas, las cuales podrían enfrentar riesgos continuos.

Te podría interesar leer sobre: Ataque de IoT: Ciberseguridad en Dispositivos Conectados

Botnet kiraiBot

Métodos de ataque KiraiBot

KiraiBot, inspirado en el código de Mirai, cuenta con diversos aspectos de diseño distintivos. Su denominación proviene de la palabra "kirai" presente en su muestra. KiraiBot, para asegurar su permanencia, establece un script de arranque automático. Se dispersa principalmente al enfocarse en el puerto 23 (habitualmente asociado al protocolo Telnet) a través de un rastreo de contraseñas vulnerables.

La palabra "kirai" es notoria en el tráfico de escaneo del kiraiBot. Aunque su servidor para recopilar resultados de brechas se basa en Mirai, los scripts que utiliza para propagarse están ubicados de manera diferente a su servidor C2. Contrariamente a otras versiones de Mirai, kiraiBot introduce modificaciones significativas en su código, contando con un módulo de interpretación de comandos derivado de Mirai. Sus operaciones tuvieron un pico en agosto y septiembre de 2023.

A pesar de que ha emitido un número limitado de comandos recientemente, su rápida expansión lo señala como una amenaza considerable.

Botnet catDDoS

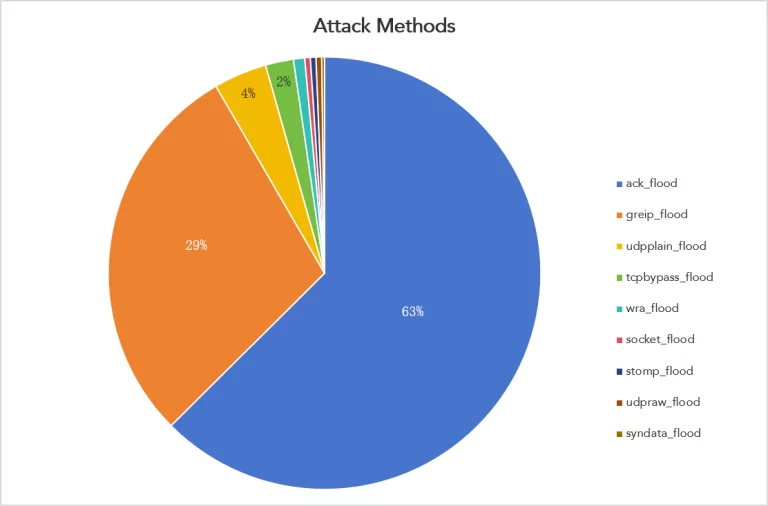

Métodos de ataque catDDoS

Expertos señalan que catDDoS ha enfatizado en su discreción, adoptando el algoritmo ChaCha20 e integrando el dominio OpenNIC, recordando las estrategias del grupo Fodcha. Empleando ChaCha20 para encriptar y guardar datos esenciales, catDDoS ha perfeccionado el código original de Mirai. Esta versión ha modificado el protocolo de arranque de Mirai, enviando información al servidor en distintas etapas, en formatos tanto claros como encriptados.

Se ha notado que catDDoS emite órdenes activamente, sobre todo entre las 8 a.m. y 9 p.m. Información reciente muestra que el 58% de sus blancos se localizan en China, seguido por EE.UU. con un 25%. Japón, Singapur, Francia, entre otros, también han sido impactados.

En el siempre cambiante mundo de las amenazas cibernéticas, el riesgo de las botnets y su capacidad para desencadenar ataques DDoS masivos es palpable. La existencia de botnets compuestas por millones de computadoras cooptadas, a la espera de órdenes dañinas, refleja la magnitud del desafío al que nos enfrentamos.

Los ciberdelincuentes lanzan implacablemente ejércitos digitales para desatar ataques DDoS, inutilizando servidores y provocando interrupciones masivas. Algunas botnets incluso apuntan a dispositivos personales, buscando extraer datos, sustraer contraseñas o minar criptodivisas. Es una evidencia clara de la eficiencia del submundo cibernético, que a menudo alquila estas redes a otros agentes maliciosos.

El riesgo de botnets y los posibles ataques cibernéticos acechan constantemente. En este escenario digital, es esencial estar vigilantes, fortalecer nuestra seguridad y estar al tanto de las nuevas amenazas. Solo así podremos esforzarnos juntos para construir un espacio digital más seguro.