Cuando un grupo de ciberdelincuentes decide dejar de cifrar archivos y concentrarse únicamente en el robo y la exposición de datos, algo importante está cambiando. Hunters International, conocido por operar bajo el modelo de Ransomware-as-a-Service (RaaS), anunció en noviembre de 2024 que cerraría sus actividades, citando la baja rentabilidad y el aumento del escrutinio por parte de las autoridades.

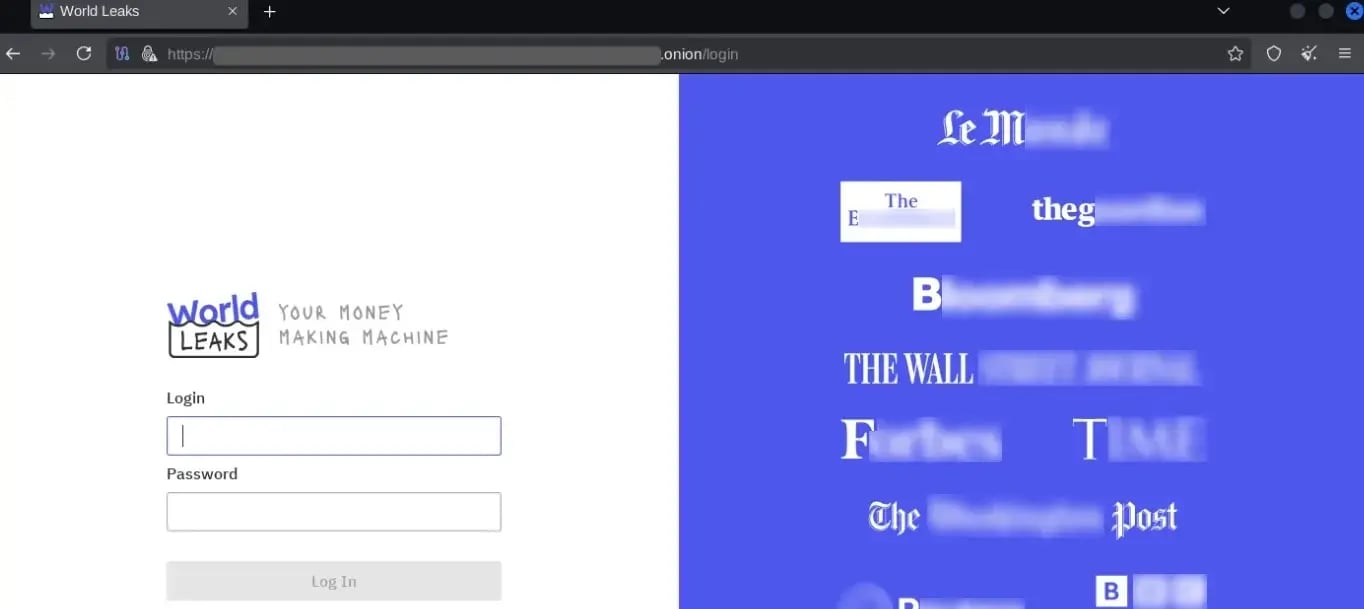

Sin embargo, el cierre fue solo una transición estratégica. El 1 de enero de 2025, el grupo reapareció bajo un nuevo nombre: World Leaks, una operación centrada exclusivamente en la extorsión a través de la filtración de datos. Ya no secuestran sistemas; ahora apuntan directo a la reputación. Este giro radical redefine el panorama del cibercrimen y obliga a empresas, gobiernos y usuarios a preguntarse: ¿estamos realmente preparados para enfrentar este nuevo modelo de amenaza?

De ransomware a filtraciones: el nuevo enfoque de World Leaks

Para quienes están detrás del grupo, el ransomware dejó de ser un buen negocio. Ya no les resulta rentable y el riesgo legal es cada vez más alto. En lugar de seguir cifrando archivos, ahora están apostando todo a la extorsión pura, y para eso están armando a sus colaboradores con una nueva herramienta: un software que supuestamente desarrollaron ellos mismos y que automatiza el robo de datos dentro de las redes comprometidas.

A diferencia de su etapa anterior, cuando combinaban el cifrado con la amenaza de filtrar información, en esta nueva fase como World Leaks se enfocan únicamente en robar y amenazar con exponer los datos. Nada de bloquear sistemas, todo gira en torno a la presión psicológica.

Lo curioso es que esta nueva herramienta parece ser una versión mejorada de la que ya usaban antes, conocida como Storage Software, una pieza clave que ya estaba en manos de los afiliados que trabajaban con Hunters International.

Hunters International apareció en escena a finales de 2023, y desde el principio muchos lo asociaron con el desaparecido grupo Hive, ya que compartían similitudes técnicas bastante evidentes. Su ransomware no era precisamente selectivo: estaba diseñado para funcionar en múltiples plataformas como Windows, Linux, FreeBSD, SunOS y servidores VMware (ESXi), y además era compatible con distintas arquitecturas, incluyendo x64, x86 y ARM.

Desde que empezó a operar, este grupo no ha perdido el tiempo. Se atribuyeron más de 280 ataques a organizaciones de todo el mundo, lo que los convirtió rápidamente en uno de los grupos de ransomware más activos y agresivos del momento.

Entre sus víctimas hay nombres de peso: Tata Technologies, AutoCanada, el Servicio de Alguaciles de EE. UU., la empresa japonesa Hoya, el contratista naval Austal USA y hasta Integris Health, la red de salud sin fines de lucro más grande de Oklahoma.

Uno de los casos más delicados fue el ataque al Centro de Cáncer Fred Hutch, en diciembre, donde amenazaron con exponer los datos personales de más de 800.000 pacientes con cáncer si no se les pagaba el rescate.

En general, Hunters International ha atacado empresas de todos los tamaños y sectores. Las exigencias económicas varían mucho: hay casos en los que han pedido cientos de miles de dólares, y otros en los que el rescate ha superado varios millones, dependiendo de a quién tuvieran en la mira.

Conoce más sobre: Perfil de la Dark Web: Hunters International

Hunters International: la evolución del ransomware y su impacto en México

Hunters International se ha convertido en uno de los nombres más temidos dentro del mundo del cibercrimen. Su manera de operar es precisa y bien calculada: acceden a los sistemas aprovechando vulnerabilidades o usando contraseñas que ya han sido filtradas. Una vez dentro, paralizan toda la red y luego llega el chantaje: piden sumas enormes de dinero a cambio de restaurar el acceso a los datos.

Este estilo operativo recuerda bastante al de Hive, un grupo desmantelado por las autoridades pero cuya “herencia” parece seguir viva. Lo cierto es que el cibercrimen no se detiene, se adapta. Aunque se logre frenar a un grupo, muchos de sus integrantes o métodos reaparecen renovados.

En México, este grupo ya ha apuntado contra organizaciones de alto perfil. Algunos casos destacados incluyen:

-

Vermeer México, enfocada en maquinaria industrial, refacciones y servicios técnicos.

-

Quálitas México, una de las aseguradoras más fuertes del país en el ramo automotriz, con expansión hacia otros productos.

-

Cosmocolor, especialista en soluciones biométricas y validación de identidad con tecnologías como tarjetas con hologramas e identificaciones digitales.

-

IDESA Group, actor clave en diversas cadenas productivas nacionales.

Frente a este tipo de amenazas, reforzar la ciberseguridad no es opcional. Es necesario mantener los sistemas al día, corregir vulnerabilidades y, sobre todo, capacitar al personal. A menudo, una mala práctica o un simple clic en un enlace equivocado puede abrir la puerta al desastre.

Porque aunque grupos como Hive hayan desaparecido de los titulares, su esencia sigue presente bajo otros nombres. Y mientras eso continúe ocurriendo, la prevención será siempre la mejor defensa.

En TecnetOne lo tenemos claro. Contamos con un portafolio completo de soluciones de ciberseguridad diseñadas para proteger a las organizaciones en todos los frentes: desde un Centro de Operaciones de Seguridad (SOC) que monitorea y responde ante amenazas en tiempo real, hasta estrategias de respaldo, recuperación ante desastres, continuidad del negocio y gestión de vulnerabilidades. Ayudamos a nuestros clientes a fortalecer su postura de seguridad, minimizar riesgos y estar preparados para lo inesperado.

Si tu organización está lista para tomarse en serio la seguridad digital, estamos aquí para ayudarte. Porque la mejor manera de enfrentar a los nuevos grupos de extorsión no es esperar el ataque, sino anticiparse a él.