Los códigos QR están por todos lados: en los menús de los restaurantes, para pagar con el celular, en boletos electrónicos… los usamos todo el tiempo sin pensarlo mucho. Pero, ¿sabías que algo tan común puede ser usado por hackers para lanzar ataques súper sofisticados? Una nueva técnica de los hackers está aprovechando estos pequeños cuadrados llenos de información para eludir medidas de seguridad avanzadas, como el aislamiento del navegador. Lo que solía ser una línea de defensa confiable ahora tiene una grieta inesperada, y es crucial que sepas cómo protegerte.

¿Qué es el aislamiento del navegador?

Investigadores de Mandiant han descubierto una forma ingeniosa de evadir el aislamiento del navegador usando códigos QR para establecer operaciones de comando y control (C2).

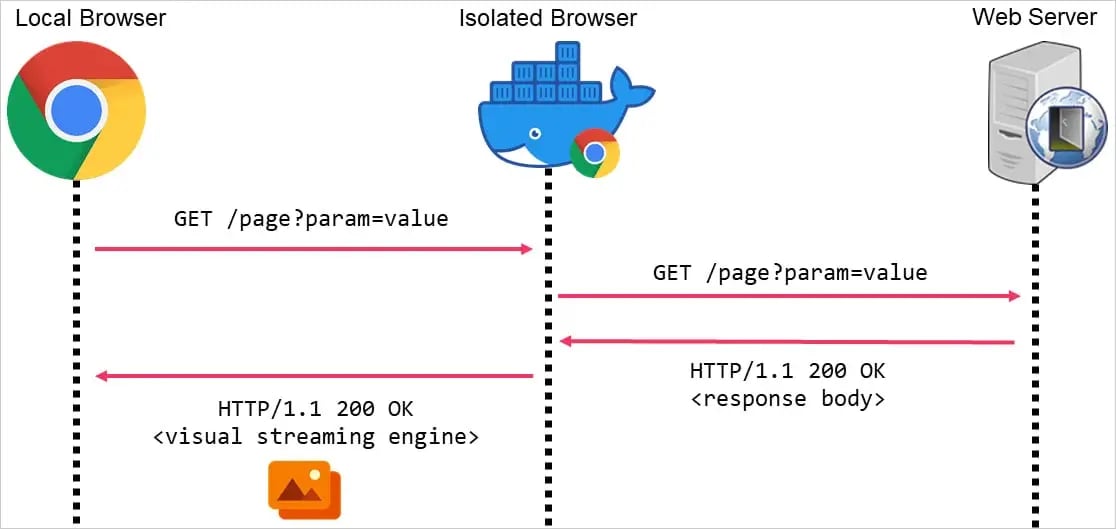

Para ponerlo en contexto, el aislamiento del navegador es una tecnología de seguridad bastante popular que funciona como una barrera. En lugar de procesar las páginas web directamente en tu computadora, todo sucede en un navegador remoto, alojado en la nube o en una máquina virtual. Básicamente, lo que ves en tu pantalla es solo una "transmisión" de píxeles, mientras que el navegador remoto se encarga de ejecutar cualquier código de la página. Esto protege tu dispositivo de cosas como malware o scripts maliciosos.

El problema para los atacantes es que muchos servidores C2 dependen del protocolo HTTP para comunicarse, y el aislamiento del navegador puede filtrar ese tráfico, dejando sus intentos de ataque fuera de juego. Sin embargo, esta nueva técnica identificada intenta saltarse estas restricciones. Aunque todavía tiene ciertas limitaciones, lo que deja claro es que ninguna solución de seguridad es perfecta. Este hallazgo nos recuerda lo importante que es aplicar estrategias de "defensa en profundidad" combinando varias capas de protección para mantenernos un paso adelante.

Descripción general del aislamiento del navegador

¿Qué son los canales C2 y cómo encaja el aislamiento del navegador?

Los canales de comando y control (C2) son herramientas clave para los atacantes. Básicamente, permiten que un hacker se comunique con un sistema comprometido, le dé órdenes, robe datos y haga lo que quiera con el dispositivo infectado. En resumen, son como un control remoto que usan los ciberdelincuentes para manejar un equipo que ya lograron violar.

Aquí es donde entra el aislamiento del navegador. Dado que los navegadores interactúan constantemente con servidores externos, siempre existe el riesgo de que un atacante intente colarse por ahí y acceder a datos sensibles del sistema. Para evitar esto, el aislamiento del navegador crea una especie de "burbuja" de seguridad.

El truco está en que el navegador no se ejecuta directamente en tu dispositivo, sino en un entorno separado: ya sea en la nube, en una máquina virtual o en un servidor interno. Lo único que llega a tu navegador local es el contenido visual, una especie de "retransmisión" de lo que se está procesando en ese entorno aislado.

Esto significa que los scripts, comandos o respuestas HTTP maliciosas nunca tocan tu dispositivo directamente. Así, se bloquea cualquier intento de usar el navegador para comunicaciones C2 encubiertas o inyectar comandos maliciosos. Es como poner un vidrio blindado entre tu navegador y cualquier código malicioso.

Podría interesarte leer: Uso de QR, PDF y Archivos en Estafas de Phishing

El truco de evasión

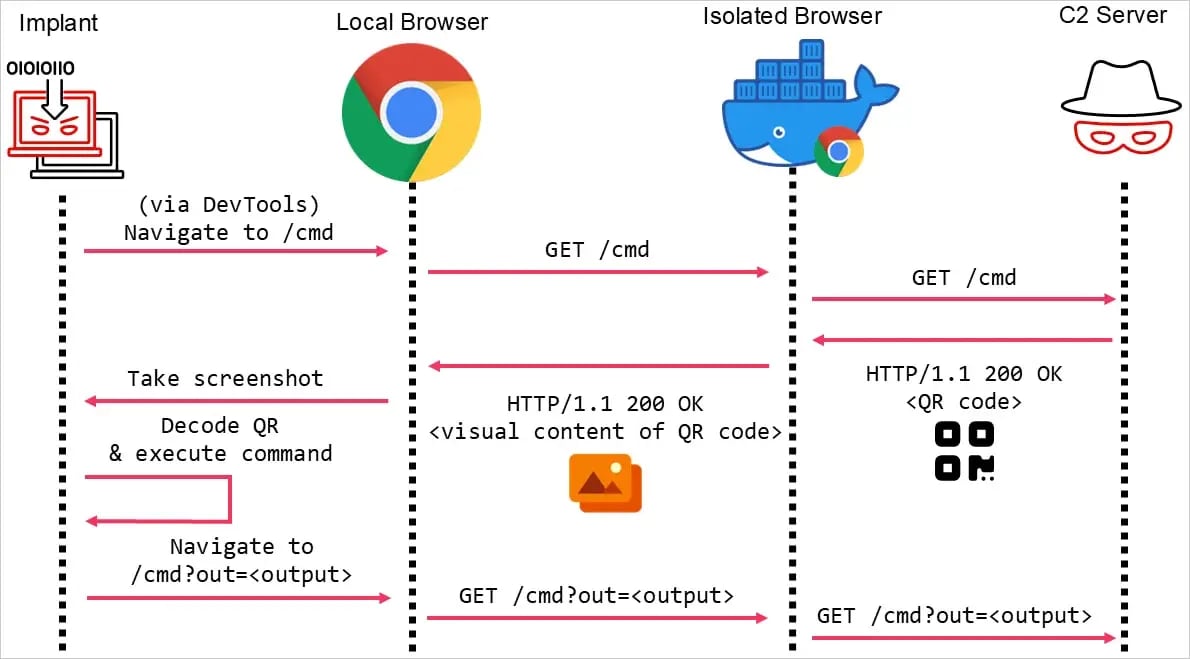

Los investigadores han encontrado una forma ingeniosa de burlar los sistemas de aislamiento del navegador que suelen mantenernos protegidos. En lugar de usar los típicos comandos incrustados en respuestas HTTP, que son bloqueados por el aislamiento, los hackers pueden codificar esos comandos en un código QR que se muestra directamente en la página web.

El truco está en que el aislamiento del navegador bloquea scripts y comandos, pero no elimina la representación visual de la página web. Es decir, los códigos QR, al ser parte del contenido visual, pasan sin problema hasta el navegador local.

En el estudio de Mandiant, el navegador de la "víctima" es un cliente sin cabeza (un tipo de navegador que opera sin interfaz visual) que ya ha sido infectado previamente con malware. Este malware captura el código QR desde la página web y lo decodifica para ejecutar las instrucciones del atacante.

Como prueba de concepto, Mandiant mostró cómo este ataque funciona incluso en la última versión de Google Chrome. Integraron el exploit usando la función External C2 de Cobalt Strike, una herramienta legítima para pruebas de seguridad que, lamentablemente, también es popular entre los hackers para actividades maliciosas. Este descubrimiento demuestra que incluso tecnologías avanzadas de protección, como el aislamiento del navegador, pueden ser eludidas con métodos creativos y poco convencionales.

No es una técnica perfecta

Aunque este tipo de ataque demuestra ser posible, tiene varias limitaciones que afectan su uso en situaciones reales.

Primero, el tamaño del flujo de datos es bastante limitado. Los códigos QR utilizados en este tipo de técnica pueden manejar un máximo de 2,189 bytes de información, lo que ya es solo el 74% de su capacidad total. Además, si el malware que interpreta los códigos tiene dificultades para leerlos, los paquetes de datos deben reducirse aún más.

Segundo, la transferencia de datos es muy lenta. Cada solicitud toma alrededor de 5 segundos, lo que reduce la velocidad a apenas 438 bytes por segundo. Esto hace que la técnica no sea adecuada para mover archivos grandes ni para tareas más complejas como configuraciones de proxy.

Por último, hay medidas de seguridad que podrían detener este tipo de ataque antes de que sea efectivo. Herramientas como escaneo de URL, reputación de dominios, prevención de pérdida de datos (DLP) y análisis heurístico de solicitudes pueden ser suficientes para bloquearlo o, al menos, limitar su efectividad.

Aunque este enfoque basado en códigos QR tiene limitaciones claras, no deja de ser un riesgo potencial. Si no se controla, podría representar una amenaza, por lo que es fundamental que los administradores de entornos críticos estén atentos al tráfico inusual y monitoreen cuidadosamente los navegadores que operan sin interfaz gráfica. Una buena vigilancia sigue siendo la mejor defensa.

Implicaciones y recomendaciones

Aunque este método tiene limitaciones, como el bajo ancho de banda, pone en evidencia ciertas vulnerabilidades en los sistemas de aislamiento del navegador. Esto refuerza la necesidad de adoptar estrategias más completas de seguridad que incluyan múltiples capas de protección.

Recomendaciones para mantenerte protegido:

- Monitorea patrones de tráfico inusuales, especialmente si detectas navegadores sin interfaz gráfica que operen de forma automática.

- Analiza el comportamiento sospechoso para identificar cualquier actividad relacionada con el uso de códigos QR en contextos inesperados.

- Supervisa los puntos finales para detectar malware diseñado para decodificar códigos QR. Un monitoreo integral puede marcar la diferencia.

- Refuerza el aislamiento del navegador combinándolo con otras medidas de seguridad, como herramientas de reputación de dominios y escaneo de URL que usen análisis heurístico.

La clave es no confiar en una sola barrera de seguridad. Un enfoque de "defensa en profundidad" puede reducir significativamente los riesgos y mantener a raya estas amenazas emergentes.