A diario emergen nuevos actores de amenazas en la Dark web, lo que provoca un aumento exponencial de los delitos cibernéticos. Según investigaciones, se estima que el costo del cibercrimen alcanzará los 8 billones de dólares en 2023 y 10.5 billones de dólares para 2025. Una razón importante de esta situación es la constante actualización y mejora del malware utilizado por los atacantes cibernéticos, así como el cambio de tácticas y métodos. A pesar de los esfuerzos en defensa cibernética, resulta imposible mantenerse al día con la velocidad de los atacantes cibernéticos. Sin embargo, en este juego del gato y el ratón, existen marcos, bases de datos y herramientas esenciales que pueden ayudar a los equipos de seguridad en los ámbitos defensivo y ofensivo.

Uno de los marcos más populares es el Marco MITRE ATT&CK, el cual proporciona una forma completa, sistemática y práctica de comprender los comportamientos de los atacantes. Este marco está disponible como código abierto y permite seguir las TTP (Tácticas, Técnicas y Procedimientos) utilizadas por los actores de amenazas. Gracias a las contribuciones de analistas e investigadores de seguridad de todo el mundo, el Marco MITRE ATT&CK se ha convertido en el diccionario universal de TTP.

Este marco ofrece respuestas a preguntas críticas, como las siguientes:

1. ¿Cuáles son las diferentes etapas de un ciberataque?

2. ¿Cuáles son las TTP comunes utilizadas por los actores de amenazas cibernéticas?

3. ¿Qué controles de seguridad o mecanismos de detección pueden ayudar en las fases de mitigación y detección?

4. ¿Cómo se pueden mejorar los procedimientos de análisis forense digital y respuesta a incidentes (DFIR)?

5. ¿Cuáles son los indicadores potenciales de compromiso (IoCs)?

6. ¿Cuáles son las mejores prácticas recomendadas para la detección y prevención?

7. ¿Cómo se puede utilizar para alinear las operaciones de seguridad y los esfuerzos de inteligencia de amenazas?

8. ¿Cómo se pueden categorizar y analizar las técnicas o subtécnicas de los actores de amenazas?

En la versión más reciente de este marco, la versión 13 anunciada el 25 de abril de 2023, se destacan las siguientes características útiles.

¿En qué consiste el Marco MITRE ATT&CK Framework?

La industria de la ciberseguridad y los investigadores académicos han adoptado el Marco MITRE ATT&CK, una base de conocimientos exhaustiva que aborda comportamientos maliciosos de actores de amenazas cibernéticas, como los APT, y sus tácticas y técnicas. Este Marco engloba una gran cantidad de conocimiento basado en observaciones del mundo real, lo que implica Tácticas, Técnicas y Conocimiento Común Adversariales (TTP, por sus siglas en inglés). Incluye descripciones detalladas de las tácticas observadas de estos grupos (los objetivos técnicos que intentan alcanzar), las técnicas que emplean y los procedimientos que implementan, comúnmente conocidos como TTP. Sus aplicaciones abarcan diversos sectores, como inteligencia de amenazas, detección y caza de amenazas, así como respuesta a incidentes.

Toda la información recopilada en la base de datos de ATT&CK proviene de datos e informes disponibles públicamente, gracias a las contribuciones de la comunidad, como investigadores de amenazas y equipos de seguridad que analizan o experimentan con ataques cibernéticos a diario. También ofrece una de las referencias más prácticas y centralizadas en el dominio de código abierto para grupos de amenazas.

Además, la sección de Software en ATT&CK cuenta con una extensa lista de 585 entradas de software APT conocido por su explotación. En este contexto, el término "software" se utiliza ampliamente y se refiere principalmente al malware.

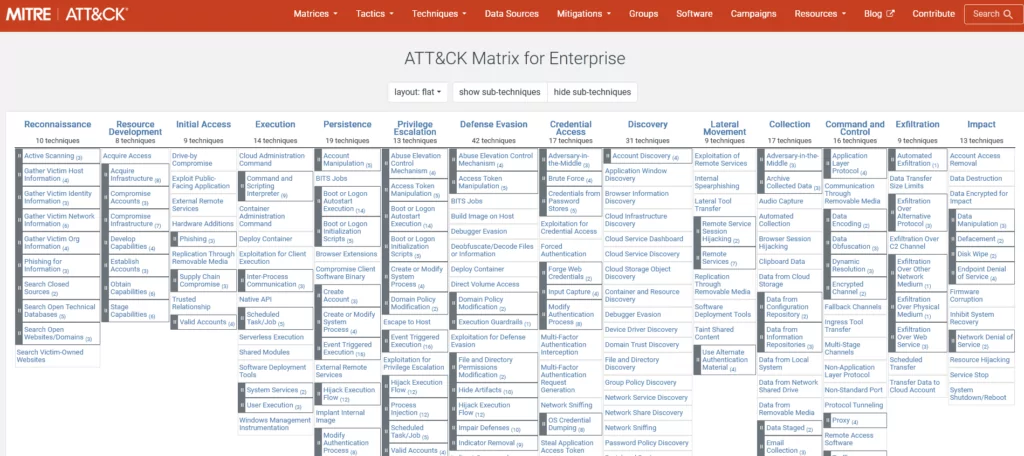

ATT&CK presenta tres matrices principales para seguir las iteraciones:

- Empresa: La matriz MITRE ATT&CK para empresas se enfoca en información relacionada con Windows, macOS, Linux, PRE, Azure AD, Office 365, Google Workspace, SaaS, IaaS, redes y tecnologías de contenedores, y abarca más de 200 técnicas en varias etapas del ciclo de vida de un ataque.

- Móvil: La matriz MITRE ATT&CK para dispositivos móviles se concentra en técnicas que involucran dispositivos Android e iOS, así como sus efectos basados en la red.

- ICS: La matriz MITRE ATT&CK para Sistemas de Control Industrial (ICS, por sus siglas en inglés) cubre los controles de procesos industriales y los sistemas asociados en sectores de infraestructura crítica, como la producción de energía.

MITRE ATT&CK vs. Cyber Kill Chain

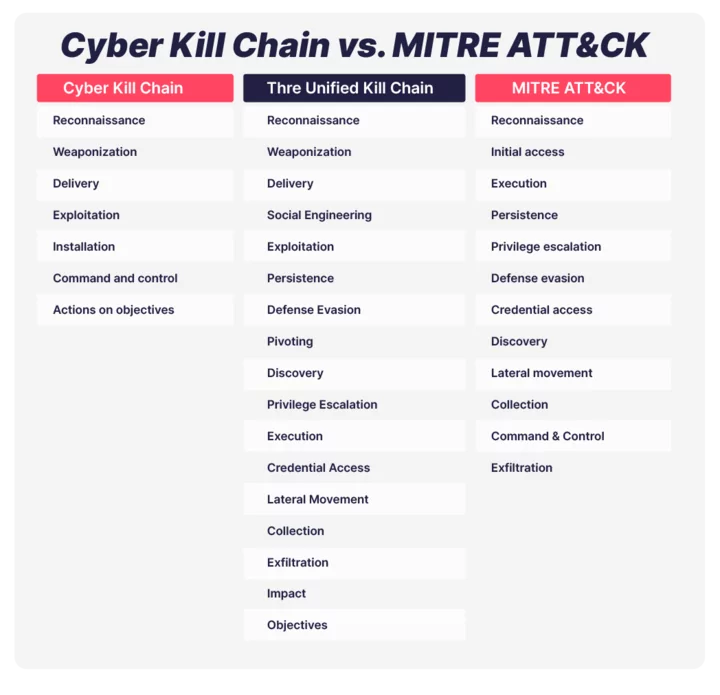

Aunque tanto el Marco MITRE ATT&CK como la Cadena de Muerte Cibernética (Cyber Kill Chain) utilizan fases o tácticas similares, presentan diferencias fundamentales. Mientras que la Cadena de Muerte Cibernética es ideal para aquellos no familiarizados con un ataque en particular, ya que sigue una secuencia lineal definida de fases y abarca solo tácticas de alto nivel, el marco ATT&CK va más allá al expandir los objetivos de alto nivel de los atacantes a 14 tácticas diferentes y una matriz de técnicas de intrusión. Este marco no se limita a un orden específico de operaciones, sino que proporciona un conocimiento más profundo y detalles granulares sobre los ataques cibernéticos, como los TTP (Tácticas, Técnicas y Procedimientos) de ataque, así como enlaces a avisos de la industria.

La Cadena de Muerte Cibernética Unificada (Unified Kill Chain) se basa tanto en Lockheed Martin-Cyber Kill Chain como en el Marco MITRE ATT&CK. Adopta elementos de ambos marcos y propone tres pasos de alto nivel que los atacantes siguen:

1. Punto de Entrada Inicial

2. Propagación en la Red

3. Acción sobre los Objetivos

Estos tres pasos de alto nivel de un ataque son más fáciles de entender incluso para el personal no técnico. Cada táctica de alto nivel luego se desglosa en técnicas específicas en detalle.

Comparación entre MITRE ATT&CK Tactics y Cyber Kill Chain Stages

¿Cuáles son los beneficios de MITRE ATT&CK Framework?

El Marco MITRE ATT&CK ofrece beneficios significativos para diversos equipos de seguridad, como los equipos azules, los equipos rojos y los miembros de los equipos morados, incluyendo respondedores de incidentes, analistas de inteligencia de amenazas (CTI), probadores de penetración y analistas de Centros de Operaciones de Seguridad (SOC), entre otros.

Te podría interesar leer: Repotenciando la Seguridad de tu Empresa con SOC

Al adoptar el marco MITRE ATT&CK, una empresa puede obtener una serie de beneficios significativos. A continuación, se enumeran los principales beneficios de su adopción:

1. Emulación de adversarios y simulación de ataques: ATT&CK permite la emulación de adversarios, donde los equipos rojos imitan el comportamiento de una amenaza conocida, utilizando inteligencia de amenazas para definir acciones y comportamientos. Esto permite probar la resistencia de una organización frente a amenazas avanzadas y realizar pruebas de seguridad en un entorno controlado.

2. Enriquecimiento de la inteligencia de amenazas: El marco ATT&CK sirve como una valiosa fuente de información para los equipos de seguridad, ayudándoles a comprender y defenderse mejor contra las amenazas cibernéticas. Proporciona información sobre tácticas y técnicas utilizadas por los atacantes, lo que permite a los equipos priorizar sus defensas basándose en inteligencia de amenazas del mundo real.

3. Mejora de las capacidades de respuesta ante incidentes y caza de amenazas: La integración del Marco MITRE ATT&CK en los procesos de respuesta ante incidentes permite a los equipos de seguridad identificar rápidamente las tácticas y técnicas utilizadas en un ataque, así como identificar patrones de comportamiento del atacante. Los TTP de ATT&CK se pueden utilizar para lograr múltiples objetivos de ataque, y ayudan a detectar intrusiones y mitigar riesgos.

4. Priorización efectiva de los controles de seguridad: El enfoque del marco ATT&CK en comportamientos adversarios específicos permite a las organizaciones priorizar la implementación o mejora de controles de seguridad que aborden directamente estos comportamientos. Esto ayuda a identificar los comportamientos más impactantes y las posibles brechas en la defensa, permitiendo a los equipos de seguridad priorizar la búsqueda, detección y respuesta basada en amenazas observables.

5. Facilitación de la comunicación con las partes interesadas: La terminología estandarizada utilizada en el Marco MITRE ATT&CK facilita una comunicación clara entre diferentes partes interesadas. Esto permite una comprensión compartida de los comportamientos de amenazas y ayuda a alinear los objetivos y enfoques de seguridad.

6. Evaluación de madurez de ciberseguridad: El programa de Evaluaciones MITRE ATT&CK permite a las organizaciones evaluar sus productos de seguridad utilizando el marco como una herramienta de referencia para evaluar su postura de seguridad. Esto ayuda a establecer mediciones cuantificables de la eficacia defensiva y proporciona puntos de referencia para comparar puntuaciones y mejorar la detección y prevención de patrones de ataque.

7. Mejora de la concienciación sobre seguridad: La información detallada del marco y los ejemplos del mundo real de las técnicas de ataque en la matriz se pueden utilizar en programas de capacitación y concienciación sobre seguridad. Esto ayuda a aumentar la conciencia de los empleados, reconocer amenazas potenciales y seguir las mejores prácticas relacionadas con la seguridad de datos confidenciales y personales.

El Marco MITRE ATT&CK es de gran utilidad para los equipos ofensivos, ya que les permite crear escenarios de emulación del comportamiento de los adversarios durante los ejercicios del Equipo Rojo y del Equipo Púrpura. Además, MITRE ha desarrollado Planes de Emulación de Adversarios con el propósito de permitir que los equipos de seguridad prueben y emulen de manera más efectiva su arquitectura de defensa, al permitir que los equipos rojos modelen de forma más activa el comportamiento del adversario, tal como lo describe ATT&CK.

CALDERA, por otro lado, es una plataforma de ciberseguridad diseñada para automatizar de manera sencilla la emulación de adversarios, brindar apoyo a los equipos rojos manuales y automatizar la respuesta a incidentes. Esta plataforma se basa activamente en el Marco MITRE ATT&CK como parte de su proyecto de investigación.

Explorando y trabajando con los datos de ATT&CK: ¿Cuáles son las opciones de acceso y colaboración disponibles?

Existen diversas formas y métodos para trabajar con los datos proporcionados por ATT&CK. A continuación, se enumeran cinco importantes opciones que su organización puede utilizar:

-

Structured Threat Information Expression (STIX): STIX es un lenguaje y formato de serialización utilizado para intercambiar información sobre amenazas cibernéticas (CTI). El conjunto de datos ATT&CK está disponible en versiones STIX 2.0 y STIX 2.1. Otras presentaciones de estos datos, como ATT&CK Navigator y este sitio web, se generan a partir de los datos en formato STIX.

-

Hojas de cálculo de Excel: Estas hojas de cálculo representan el conjunto de datos de ATT&CK y se generan a partir del formato STIX. Proporcionan una vista más accesible para los usuarios al presentar la base de conocimientos en un formato de hoja de cálculo, lo que facilita la consulta y el filtrado de la información.

-

ATT&CK Navigator: Es una herramienta basada en web que permite anotar y explorar las matrices ATT&CK. Se puede utilizar para visualizar la cobertura defensiva, planificar ejercicios del Equipo Azul y Rojo, analizar la frecuencia de detección de técnicas, entre otros. ATT&CK Navigator simplifica el proceso de análisis de amenazas, evaluación de defensas, planificación de simulaciones de ataques y comparación de elementos rastreados por ATT&CK.

-

ATT&CK Workbench: Es una aplicación que permite a los usuarios explorar, crear, anotar y compartir extensiones de la base de conocimientos de ATT&CK. Proporciona un entorno colaborativo donde los equipos pueden trabajar juntos en la mejora y expansión de la información de ATT&CK.

-

Herramientas Python: ATT&CK ofrece una variedad de herramientas Python que permiten acceder, consultar y procesar el conjunto de datos de ATT&CK. Estos scripts pueden ser utilizados como utilidades prácticas o como ejemplos para trabajar con ATT&CK mediante programación.

Estas opciones ofrecen diferentes formas de acceder y colaborar con los datos de ATT&CK, proporcionando flexibilidad y recursos para aprovechar al máximo la información sobre amenazas cibernéticas.

¿Cuáles son las nuevas características de la versión 12 y 13?

ATT&CK ha lanzado actualizaciones (v12) relacionadas con técnicas, grupos y software para empresas y dispositivos móviles en octubre de 2022. Las principales novedades de ATT&CK v12 incluyeron la adición de detecciones en ATT&CK para las páginas ICS y Campañas. La versión 12 de ATT&CK for Enterprise contiene 14 tácticas, 193 técnicas, 401 subtécnicas, 135 grupos, 14 campañas y 718 piezas de software.

En la versión 13, se introdujo un nuevo registro de cambios más legible para los humanos, que muestra las modificaciones realizadas en los objetos ATT&CK actualizados. Además, se implementó un nuevo registro de cambios JSON legible por máquina, cuyo formato se describe en GitHub de ATT&CK. La terminología utilizada en estas notas de la versión también se ha actualizado para describir de manera más precisa los cambios en los diversos objetos de ATT&CK. La versión 13 de ATT&CK for Enterprise incluye 14 tácticas, 196 técnicas, 411 subtécnicas, 138 grupos, 22 campañas y 740 piezas de software.

El proyecto ATT&CK Sync facilita las actualizaciones a nuevas versiones de MITRE ATT&CK al proporcionar registros de cambios detallados en formatos legibles tanto para humanos como para máquinas. Utilice el formulario disponible para acceder al registro de cambios según la versión que esté utilizando actualmente y la versión a la que desee actualizar.

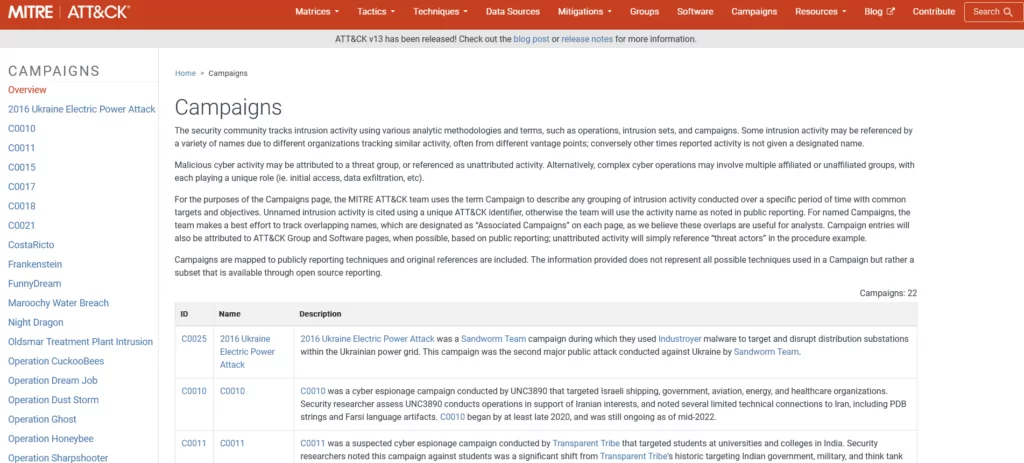

Página de Campañas

Una de las novedades más significativas que se espera este año es la introducción de las campañas en ATT&CK. Las campañas se definen como agrupaciones de actividades de intrusión realizadas durante un período específico, con metas y objetivos comunes. Estas actividades pueden o no estar directamente vinculadas a un actor de amenazas específico.

En la figura siguiente, se puede observar que la página de Campañas se presenta visualmente en línea con las páginas de Grupos y Software. En la versión v12, se agregó un nuevo botón "Campañas" en la página principal para facilitar el acceso a esta sección.

Existen dos cambios clave en las páginas de Grupos y Software relacionados con las campañas. Primero, las técnicas y ejemplos de procedimientos asignados a un grupo de campañas se transferirán a la página del grupo correspondiente. Además, se agregó una tabla de campañas a las páginas asociadas de Grupos y Software, lo que permite a los usuarios de ATT&CK consultar fácilmente los números de identificación de las campañas, los nombres (cuando corresponda) y las descripciones de las mismas.

Página de la campaña del sitio web de MITRE ATT&CK

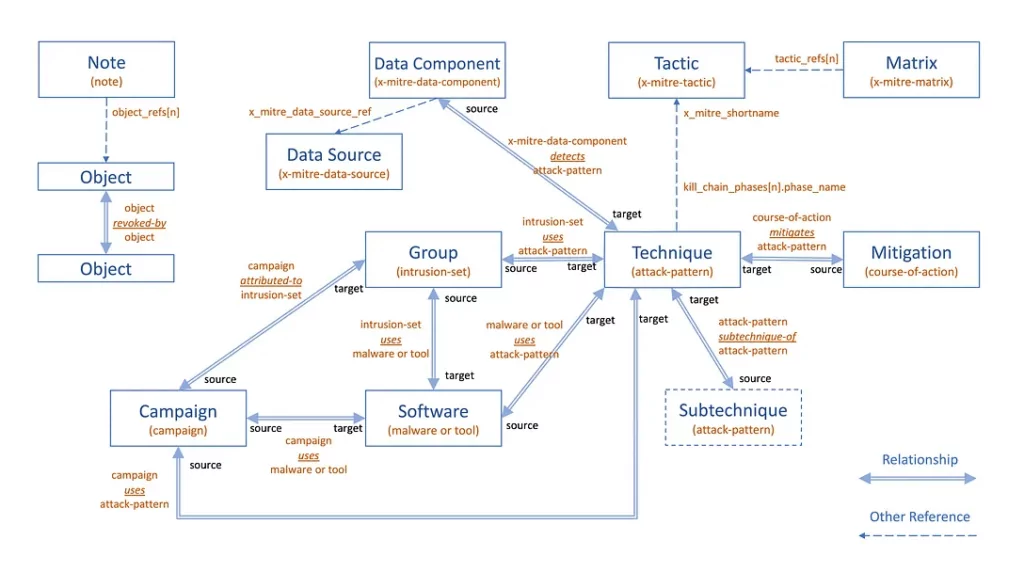

El siguiente diagrama ilustra la interacción entre todos los objetos móviles, incluyendo las nuevas adiciones del tipo de objeto "Campaña", así como las relaciones entre las Campañas y los demás objetos.

Relaciones STIX de campaña

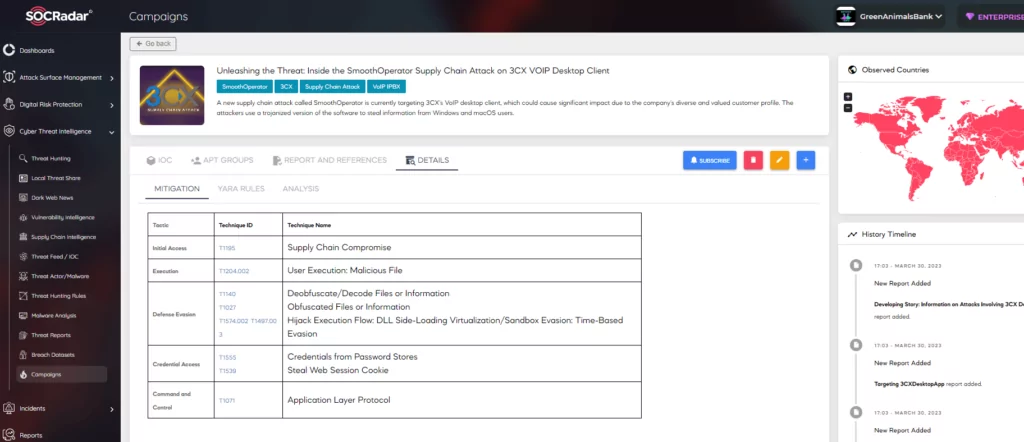

Además, la página de la campaña SOCRadar ha sido diseñada en línea con la iniciativa de campañas de MITRE y está dirigida a nuestros clientes. Esta página, enriquecida con información de inteligencia de superficie y web oscura sobre campañas recientes, proporciona detalles sobre una serie de actividades de ataque que pueden estar en curso durante períodos de tiempo específicos, han logrado sus objetivos y continúan propagándose.

De esta manera, puede seguir los riesgos de amenazas del mundo real que se extienden por el ciberespacio y descubrir la asociación de las campañas con actores de amenazas específicos, las tácticas, técnicas y procedimientos (TTP) comunes que utilizan, los indicadores de compromiso (IoC) identificados, así como los países y sectores que son objetivo de las campañas. En la página de la campaña SOCRadar, puede obtener información procesable que respalde su postura de seguridad.

Página de la campaña SOCRadar

La pregunta principal es: ¿Cómo podemos utilizar ATT&CK para la Inteligencia de Amenazas Cibernéticas (CTI)?

La inteligencia de amenazas cibernéticas es fundamental para la capacidad de una empresa para protegerse contra las amenazas modernas. En este sentido, el marco MITRE ATT&CK desempeña un papel crucial al proporcionar un lenguaje común que permite a las organizaciones crear, comparar y analizar la inteligencia de amenazas.

ATT&CK se utiliza para analizar la información sobre el panorama de amenazas cibernéticas y tomar decisiones informadas basadas en ese análisis. El marco no solo permite el análisis de la información existente, sino que también ayuda a las organizaciones a generar su propia inteligencia de amenazas procesable.

Mediante el uso de la información de inteligencia proporcionada dentro del marco ATT&CK, una empresa puede identificar comportamientos, herramientas, técnicas y procedimientos (TTP) utilizados por los grupos de amenazas activos. Esto permite evaluar la eficacia de los métodos defensivos existentes y determinar si son capaces de detectar y responder a los ataques de estos adversarios.

En el contexto de la Inteligencia de Amenazas Cibernéticas (CTI), ATT&CK Framework resulta especialmente útil para instituciones que buscan enriquecer su información de inteligencia y profundizar en tácticas, técnicas y procedimientos avanzados (TTP) específicos. Los equipos de seguridad pueden comprender mejor el modus operandi de los atacantes cibernéticos y mejorar las defensas de manera más precisa y específica.

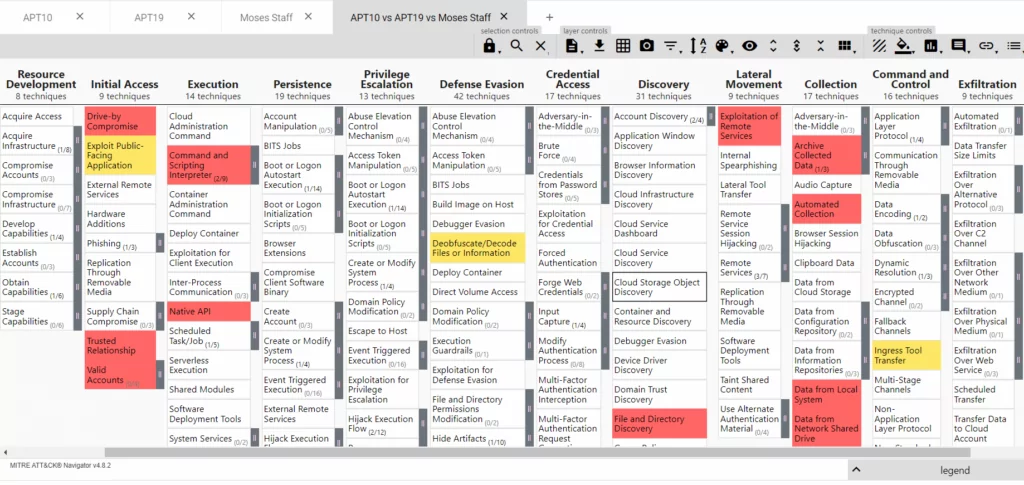

Ejemplos prácticos de casos de uso del mundo real

El marco ATT&CK puede ser adaptado de acuerdo a las necesidades y metas específicas de tu empresa. Imaginemos un caso práctico real para la inteligencia de amenazas. Podrías emplear el Navigator de MITRE ATT&CK, que fue detallado en la sección anterior, para llevar a cabo este proceso. Por ejemplo, si estás dirigiendo un negocio en el sector financiero y deseas investigar sobre actores de amenazas que se dirigen específicamente a tu sector, puedes ingresar "finanzas" en la página de inicio de MITRE y seleccionar tres actores de amenazas de las primeras páginas que aparecen, tales como APT10, APT19 y Moses Staff. Si estás interesado en visualizar los TTP (Tácticas, Técnicas y Procedimientos) de estos actores de amenazas en un único lugar, así como descubrir las tácticas y técnicas que tienen en común y las que usan de manera distinta, puedes llegar a descubrir mucho más que lo descrito en este escenario utilizando este marco. Además, tienes la opción de exportar los resultados para un análisis posterior.

Un panel de comparación de TTP de Threat Actors a través de MITRE ATT&CK Navigator

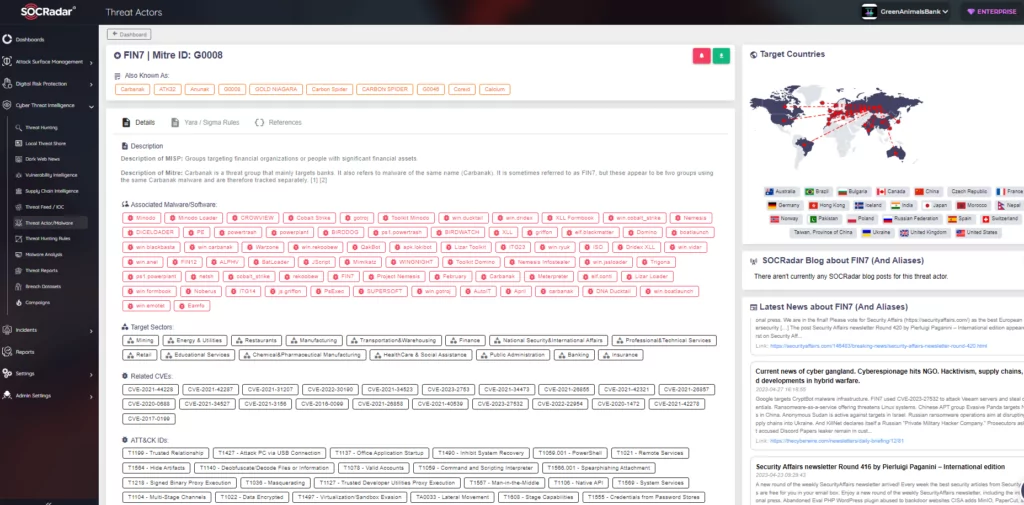

Por ejemplo, la obtención de información de inteligencia revela que los actores de amenazas seleccionan cuidadosamente a sus víctimas y enfocan sus objetivos en función del país y el sector. SOCRadar Threat Actor Tracking ofrece información de inteligencia enriquecida, basada en el conocimiento obtenido de la base de datos MITRE ATT&CK sobre los TTP existentes. Estos TTP pueden resultar mucho más cruciales que los IOC fácilmente reemplazables para comprender y rastrear de manera dinámica a los ciberadversarios. A través de la recopilación automatizada de datos, la clasificación y el análisis impulsados por IA de diversas fuentes en la superficie, la web profunda y la web oscura, SOCRadar puede alertarlo sobre las actividades de los grupos APT. Esto le ayuda a identificar casos de uso para detectar y prevenir de manera eficaz intentos maliciosos.

Módulo de actores de amenazas SOCRadar

En conclusión, MITRE ATT&CK es una detallada base de datos con referencias cruzadas que contiene información sobre grupos adversarios y sus comportamientos conocidos, tácticas, técnicas y procedimientos utilizados, componentes específicos de sus actividades, así como software y herramientas legítimas y maliciosas empleadas en sus ataques. A diferencia de otros modelos de ciclo de vida y modelado de amenazas centrados en la defensa y basados en el riesgo, MITRE ATT&CK se organiza desde la perspectiva de un atacante. Esto lo convierte en una herramienta inestimable para que las organizaciones obtengan información sobre el comportamiento de los atacantes y desarrollen sus propias estrategias defensivas.

Las características generales de este marco han permitido a los analistas verificar informes de código abierto y comprender mejor la naturaleza de los actores de amenazas. También ha facilitado a los investigadores documentar y comunicar comportamientos de amenazas, priorizar detecciones y mejorar la defensa de manera más efectiva. Al estandarizar la identificación y clasificación de comportamientos de amenaza, la inteligencia procesable se puede comunicar de manera más fácil a diversas partes interesadas.

La Inteligencia de Amenazas Cibernéticas (CTI) es un proceso continuo que requiere el uso de técnicas de clasificación de texto para obtener información específica sobre tácticas, técnicas y procedimientos (TTP). En este sentido, ATT&CK resulta valioso para los equipos de seguridad que buscan mantenerse actualizados con las últimas amenazas y mejorar sus capacidades de CTI.

TecnetOne utiliza activamente MITRE ATT&CK para rastrear a los actores cibernéticos que surgen constantemente con nuevos nombres y formas, y para identificar patrones comunes en los cambios y transformaciones de TTP y actores de amenazas. Esto permite a los equipos de seguridad detectar y prevenir ataques de manera proactiva, protegiendo así sus activos digitales de las amenazas cibernéticas. Además, ATT&CK se utiliza para un análisis más exhaustivo de amenazas y la clasificación adversarial de TTP, enlazando las técnicas adversarias con las vulnerabilidades. ¡Apoyate en nosotros para mejorar la postura de seguridad de tu empresa!