La nube, básicamente, es un conjunto de servidores que guardan datos y aplicaciones en Internet, en vez de en el disco duro local de un ordenador. Es esencial en el mundo corporativo actual debido a su escalabilidad, adaptabilidad y eficiencia económica. Esto es evidente con el crecimiento del sector del software como servicio (SaaS), que podría alcanzar un valor cercano a los 185.800 millones de dólares para 2024.

Con el uso creciente de los servicios en la nube por parte de las empresas, los riesgos de ataques a estos sistemas también crecen. Según un estudio de IBM de 2023, las empresas han gastado un promedio de 4,75 millones de dólares en responder a brechas de seguridad originadas en la nube. Este monto incluye costos relacionados con la investigación y solución del problema, así como posibles multas de entidades reguladoras.

No obstante, los costos de una seguridad deficiente en la nube no solo son financieros. Si los datos de clientes se ven comprometidos, la confianza y reputación de la empresa también sufren, lo que podría derivar en la pérdida de clientes. Las consecuencias de no proteger adecuadamente la nube son inmensas. El Informe de seguridad en la nube 2023 de Cybersecurity Insiders refuerza esta idea, mostrando que un sorprendente 95% de los expertos en seguridad tienen inquietudes acerca de la seguridad en la nube pública. Esta cifra resulta preocupante, especialmente porque las empresas están optando cada vez más por sistemas de múltiples nubes, lo que incrementa la complejidad y los puntos potenciales de ataque.

En este artículo, nos proponemos desvelar las vulnerabilidades más críticas de la nube a las que se pueden enfrentar las organizaciones. Exploraremos cada una en detalle, proporcionaremos ejemplos prácticos y presentaremos tácticas para su mitigación. En el mundo de la ciberseguridad, adoptar una postura preventiva proactiva es siempre más ventajoso que una respuesta reactiva.

Entendiendo las Vulnerabilidades de la Nube

Las infraestructuras de la nube, al igual que cualquier otro sistema, no están exentas de vulnerabilidades. Algunas de las vulnerabilidades más comunes incluyen:

Gestión inadecuada de Autenticación y Autorización

La autenticación y autorización son dos de los pilares fundamentales de la ciberseguridad. Juntas, estas dos funciones determinan quién puede acceder a un sistema y qué pueden hacer una vez que están dentro. Sin embargo, la gestión inadecuada de estas funciones puede conducir a vulnerabilidades críticas y a posibles brechas de seguridad. A continuación, profundizamos en estos conceptos y sus posibles riesgos.

1. Autenticación

La autenticación es el proceso de confirmar la identidad de un usuario. Un sistema informático típicamente autentica a un usuario solicitando credenciales, como un nombre de usuario y una contraseña. Las vulnerabilidades en este proceso pueden surgir cuando:

-

Contraseñas débiles: Las contraseñas simples y comunes pueden ser adivinadas o crackeadas con facilidad.

-

Falta de mecanismos de autenticación multifactor: Depender únicamente de contraseñas y no incorporar otras capas de seguridad, como códigos OTP o biometría, puede aumentar los riesgos.

-

Almacenamiento inseguro de credenciales: Si las contraseñas y otros datos de autenticación no se guardan de manera segura, pueden ser vulnerables a ataques.

2. Autorización

Una vez que un usuario es autenticado, la autorización determina qué acciones puede realizar en un sistema. Los problemas en este área a menudo involucran:

-

Privilegios excesivos: Otorgar más permisos de los necesarios puede permitir que un usuario (o un atacante que usurpe su identidad) tenga un acceso indebido.

-

Falta de actualizaciones de permisos: No revisar y ajustar regularmente los niveles de acceso puede resultar en empleados con más acceso del necesario, especialmente si cambiaron de roles dentro de la organización.

-

No separar los roles: No distinguir entre diferentes niveles de acceso puede llevar a que todos los usuarios tengan un acceso generalizado.

3. Estrategias de Mitigación

-

Implementar autenticación multifactor (MFA): Añadir capas adicionales de seguridad más allá de las contraseñas.

-

Revisar y ajustar regularmente los niveles de acceso: Asegúrese de que los empleados solo tengan acceso a la información que realmente necesitan.

-

Educación y formación: Formar a los usuarios sobre la importancia de contraseñas fuertes y prácticas seguras de acceso.

-

Auditorías regulares: Conducir revisiones de seguridad para identificar y corregir posibles vulnerabilidades.

Te podría interesar leer sobre: Descubre sobre MFA y como funciona

En resumen, una gestión adecuada de la autenticación y autorización es esencial para garantizar la seguridad de un sistema. Adoptar un enfoque proactivo en la gestión de estos procesos puede ayudar a prevenir potenciales amenazas y proteger datos valiosos.

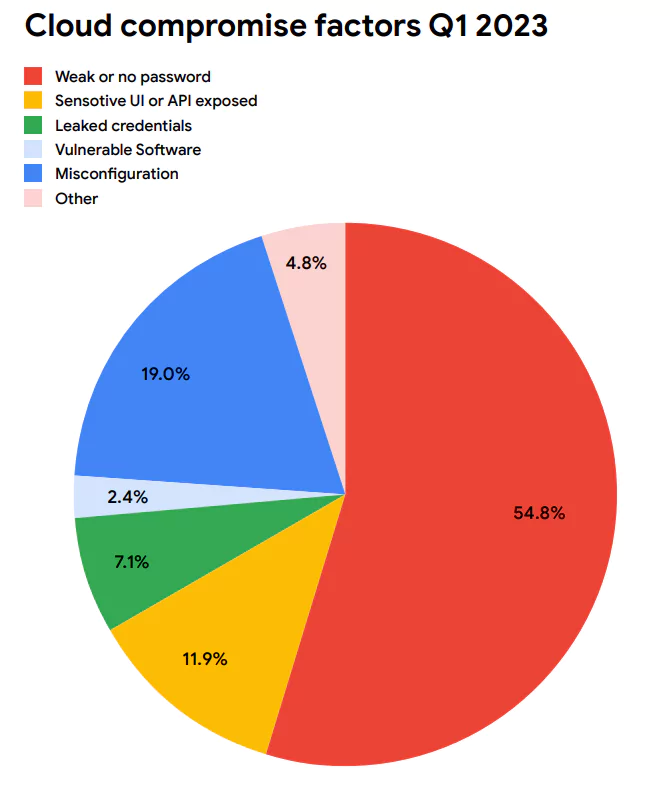

Desafíos de seguridad en la nube durante el primer trimestre de 2023, según Google.

Configuración Deficiente

Una configuración inapropiada en ambientes de nube representa una de las vulnerabilidades más comunes, que puede resultar en la exposición no intencionada de datos y recursos esenciales. En los primeros meses de 2023, Google reportó que el 19% de los problemas de seguridad estuvieron relacionados con configuraciones inadecuadas, a menudo combinadas con otros fallos, como interfaces de usuario o API vulnerables. Un caso ilustrativo es el de un firewall configurado erróneamente que permite el acceso público a una plataforma de usuario. Situaciones así pueden tener consecuencias significativas. Como prueba de ello, Estee Lauder, una marca líder en cosméticos, tuvo un incidente de seguridad a causa de una configuración inapropiada, exponiendo alrededor de 440 millones de registros.

Estos deslices generalmente ocurren debido a la adopción apresurada de soluciones en la nube, que conduce a decisiones precipitadas y configuraciones mal ejecutadas. El universo de la nube, con su variedad de ajustes, normativas y servicios interrelacionados, presenta un nivel de complejidad que puede ser abrumador, complicando su gestión adecuada. Esta situación se agrava cuando las empresas hacen una migración rápida hacia la nube, influenciadas por factores como el incremento del teletrabajo. Sumado a esto, una comprensión errónea del modelo de responsabilidad compartida agrava el problema. Aunque los proveedores de nube aseguran la integridad de su infraestructura, los errores de usuario en la configuración pueden impactar negativamente la eficacia de las soluciones cloud.

Para abordar estos desafíos, las organizaciones deben tener una estrategia de seguridad anticipada y holística. Es fundamental aplicar conceptos de seguridad desde el inicio, como el principio del menor privilegio y la defensa en capas. Una configuración óptima de la nube debe apoyarse en un diseño robusto y automatización infraestructural. Es imperativo emplear directrices de seguridad en la nube, cifrado, controles de acceso, gateways para aplicaciones, sistemas de detección de intrusiones, firewalls específicos para aplicaciones web y redes virtuales privadas para proteger los recursos cloud. Además, es esencial supervisar y reforzar la seguridad mediante automatizaciones basadas en la nube.

Te podría interesar leer sobre: IDS: Prevención de Accesos No Autorizados

APIs Vulnerables

Las Interfaces de Programación de Aplicaciones (API) son esenciales en el desarrollo de software contemporáneo, actuando como puentes de comunicación entre distintos componentes, apps y plataformas. Estas facilitan la personalización y adaptación de las soluciones en la nube, según las necesidades específicas de cada entidad. No obstante, esta adaptabilidad trae consigo ciertos riesgos. Las APIs mal protegidas representan un peligro de seguridad considerable, particularmente en aspectos cruciales como el cifrado, la verificación de identidad y el control de acceso. El principal punto débil de una API radica en su función de comunicar aplicaciones, lo que puede ser explotado por agentes malintencionados. A medida que su uso crece, también lo hacen las amenazas asociadas. Un ejemplo preocupante es el de las credenciales expuestas o mal protegidas en la nube, conocidas también como "secretos". Estos "secretos", tales como accesos IAM o claves de API dentro de archivos de configuración, pueden llevar a accesos no deseados y a otras brechas de seguridad.

El riesgo inherente de las APIs se origina de su propósito principal: gestionar peticiones de múltiples orígenes, que van desde dispositivos móviles y páginas web, hasta actores maliciosos como bots y hackers. Esta diversidad las expone a una variedad de amenazas, como inyecciones de código y explotaciones de controles de acceso. A veces, la rápida migración a soluciones en la nube se traduce en negligencias o configuraciones poco óptimas, profundizando aún más el problema. Es crucial entender que proteger las APIs no es solo responsabilidad de los proveedores de servicios en la nube; aunque estos ofrezcan herramientas, los errores del usuario pueden llevar a brechas de seguridad.

Para fortalecer la seguridad, las empresas deben adoptar una estrategia diversificada. Emplear un Firewall de Aplicaciones Web (WAF) es esencial para filtrar peticiones y detectar intentos de inyección de código. Estos firewalls también pueden limitar el volumen de peticiones, evitando sobrecargas. Implementar protección contra ataques DDoS garantiza que las APIs operen incluso cuando se enfrenten a grandes cantidades de peticiones maliciosas. Además, considerar herramientas de proveedores de nube, Azure Key Vault, es vital para la gestión segura de "secretos". Realizar revisiones constantes a la configuración de la nube y monitorear registros en busca de actividad anómala es igualmente crucial. Implementando estas estrategias, se minimizan los riesgos asociados con APIs vulnerables, asegurando un entorno en la nube más robusto y protegido.

Podría interesarte leer: Azure DDoS Protection: Un Escudo Robusto Contra Ataques DDoS

Desafíos en la Cadena de Suministro del Software

Porcentaje de vulnerabilidades en imágenes de contenedores

La cadena de suministro de software, que comprende todo el proceso desde el inicio del desarrollo hasta la entrega al usuario final, es susceptible a numerosas vulnerabilidades. Hay múltiples etapas en las que actores malintencionados pueden infiltrarse y comprometer el proceso. Aunque un desarrollador pueda tener buenas intenciones, esto no garantiza que el software esté protegido de amenazas antes de llegar al consumidor. Un estudio reciente de Sysdig muestra datos preocupantes: un impresionante 87% de las imágenes de contenedores que se utilizan en entornos de producción tienen vulnerabilidades de alta o crítica importancia. Además, las brechas de seguridad relacionadas con la cadena de suministro han conducido a incidentes significativos en el pasado.

¿Cuál es el origen de estas vulnerabilidades? El avance acelerado y la creciente complejidad en el mundo del desarrollo de software juegan un papel crucial. Por ejemplo, la adopción de imágenes de contenedores, que son colecciones de archivos que establecen la base para las cargas de trabajo, ha traído consigo nuevos retos. Estas imágenes pueden ser alteradas con malas intenciones, creando accesos ocultos o incorporando malware, lo que da pie a distintos tipos de ataques en la nube. Específicamente, estas imágenes comprometidas pueden provenir tanto de fuentes internas, posiblemente poco fiables dentro de una empresa, como de fuentes externas, como repositorios públicos o incluso plataformas oficiales que no tienen controles apropiados.

Te podría interesar leer: Adopción de Contenedores en el Cloud Computing

Conclusión

En el dinámico entorno actual de la computación en la nube, las amenazas y vulnerabilidades a las que se enfrentan las organizaciones son diversas y cambian constantemente. Considerando que la nube es esencial en las operaciones empresariales contemporáneas, asegurar su integridad es esencial. Las consecuencias económicas, de reputación y operativas que pueden surgir de estas vulnerabilidades son significativas, subrayando la importancia de adoptar una estrategia de seguridad proactiva y completa para la nube.

Afortunadamente, las organizaciones no tienen que abordar estos desafíos por sí solas. Soluciones como TecnetOne ofrecen una perspectiva completa para la gestión de riesgos digitales, enfrentando las múltiples amenazas que las organizaciones experimentan en la nube. Desde la monitorización en tiempo real de amenazas y la vigilancia de la web oscura, hasta la revisión constante de configuraciones y la evaluación de riesgos asociados a terceros, TecnetOne suministra las herramientas y expertise necesarios para fortalecer la seguridad en la nube. Al capitalizar las funcionalidades de TecnetOne, las organizaciones pueden anticiparse a las amenazas, asegurando que sus infraestructuras en la nube permanezcan protegidas, robustas y de confianza.