La seguridad cibernética es una cuestión que nunca debería ser ignorada, y los recientes descubrimientos de vulnerabilidades en los productos de Microsoft son un recordatorio de por qué. Las constantes amenazas cibernéticas que enfrentan las empresas exigen que los directores, gerentes de IT y CTOs estén siempre atentos y actualizados. Este artículo detallará las últimas correcciones que Microsoft ha introducido en su "Patch Tuesday" de agosto de 2023.

La actualización de agosto de 2023 de Microsoft ya está disponible. Esta reciente versión corrige 74 fallos, de los cuales seis son críticos y dos son vulnerabilidades de día cero que están siendo explotadas en tiempo real. Adicionalmente, se han emitido dos notificaciones de seguridad: ADV230003 y ADV230004.

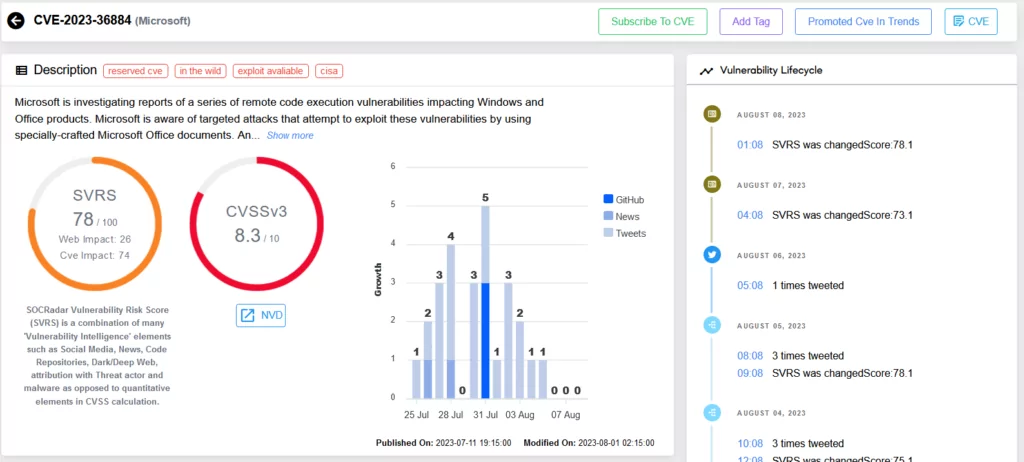

El comunicado ADV230003 ofrece detalles adicionales sobre la vulnerabilidad de día cero denominada CVE-2023-36884, la cual fue revelada inicialmente en la actualización de julio de 2023. Otro fallo de día cero que se ha rectificado en la actualización de agosto lleva la etiqueta CVE-2023-38180.

Dentro de las correcciones de agosto, encontramos:

- 23 Fallos relacionados con ejecución remota de código (RCE).

- 18 Fallos de elevación de privilegios (EoP).

- 12 Fallos de suplantación de identidad.

- 9 Fallos de divulgación de datos.

- 8 Fallos de denegación de servicio (DoS).

- 4 Fallos vinculados a omisión de protocolos de seguridad.

Te podría interesar leer: Identificando vulnerabilidades: El poder de las CVE

Vulnerabilidades de día cero en explotación en tiempo real: CVE-2023-36884 y CVE-2023-38180

La actualización de este mes corrige dos vulnerabilidades de día cero que están siendo explotadas:

CVE-2023-36884 (puntuación CVSS: 7,5): Esta vulnerabilidad afecta a Microsoft Office y a sus sistemas de protección. Originalmente se identificó como un fallo de ejecución remota de código y se trató en la actualización de julio de 2023 de Microsoft. Sin embargo, posteriormente se redefinió como una omisión en protocolos de seguridad.

CVE-2023-36884 posibilita a los ciberdelincuentes fabricar documentos específicos de Microsoft Office que burlan la función de seguridad "Mark of the Web" (MoTW), permitiendo abrir archivos sin notificaciones y habilitando la ejecución remota de código. El colectivo RomCom, ahora conocido como 'Underground', ha explotado activamente este fallo.

CVE-2023-38180 (CVSS: 7,5): esta falla afecta a .NET y Visual Studio, permitiendo a los ciberdelincuentes realizar ataques DDoS. Aunque aún no se detallan los métodos de explotación, su potencial impacto es alarmante. Estas vulnerabilidades de día cero resaltan la prontitud necesaria para actualizar y la relevancia de la detección de amenazas, que ofrece perspectivas sobre riesgos emergentes.

Te podría interesar leer: Ciberpatrullaje: Protección de Activos Digitales

Fallos críticos de agosto 2023

Se identificaron seis fallas críticas, subrayando la urgencia de actuar.

- CVE-2023-35385, CVE-2023-36910 y CVE-2023-36911 afectan a Microsoft Message Queuing. Estos fallos de ejecución remota subrayan la necesidad de salvaguardar servicios clave contra potenciales infiltraciones.

- CVE-2023-35385 (CVSS: 9,8): si se explota, permite a un intruso ejecutar código remotamente en un servidor.

- CVE-2023-36911 (CVSS: 9,8): un intruso puede ejecutar código en un servidor a distancia.

- CVE-2023-36910 (CVSS: 9,8): explotación mediante un paquete MSMQ malicioso, permitiendo ejecución de código en el servidor.

- CVE-2023-29328 y CVE-2023-29330 (CVSS: 8.8): un intruso podría convencer a alguien para unirse a una reunión de Teams y lograr ejecución remota de código, accediendo y alterando sus datos, y potencialmente interrumpiendo su dispositivo.

- CVE-2023-36895 (CVSS: 7.8): permite la ejecución remota dentro de Outlook. La actualización de seguridad no está aún para Office 2019 para Mac y Office LTSC para Mac 2021. Microsoft informará sobre la actualización oportunamente.

En resumen, la ciberseguridad no es algo que pueda tomarse a la ligera. Con empresas como Microsoft encontrando y corrigiendo regularmente vulnerabilidades en sus sistemas, es un recordatorio constante de las amenazas que enfrentan las organizaciones diariamente. Para los directores, gerentes de IT y CTOs, es esencial mantenerse informados, actuar rápidamente y asegurarse de que su organización esté protegida.