Las marcas de renombre no son inmunes a los desafíos de la ciberseguridad, enfrentándose a amenazas que no solo ponen en riesgo su información, sino también su reputación. Una táctica alarmante que ha surgido con fuerza implica el secuestro de subdominios, utilizados luego para lanzar campañas masivas de spam. Este método sofisticado de ataque representa un doble peligro: por un lado, compromete la seguridad digital de las empresas y, por otro, utiliza su identidad para propagar mensajes no deseados, afectando así su imagen ante clientes y asociados.

La operación "SubdoMailing", una extensa campaña de fraude publicitario, está explotando más de 8,000 dominios legítimos y 13,000 subdominios para distribuir hasta cinco millones de correos electrónicos diarios. Estos envíos tienen como fin último la generación de ingresos mediante estafas y anuncios malintencionados. Este esquema se basa en la apropiación indebida de subdominios olvidados y dominios de empresas reconocidas, utilizándolos para difundir sus mensajes dañinos.

Conoce más sobre: Reducción de Spam en el Correo Electrónico: Evítalo

Dado que estos dominios originalmente pertenecen a entidades de confianza, la campaña logra sortear filtros anti-spam y, en algunos casos, sacar provecho de configuraciones existentes de políticas de correo electrónico como SPF y DKIM. Estas políticas hacen que los correos parezcan legítimos ante los filtros de seguridad, incrementando así su tasa de éxito.

Entre las víctimas de este secuestro de dominios se encuentran nombres prominentes como MSN, VMware, McAfee, The Economist, Universidad de Cornell, CBS, NYC.gov, PWC, Pearson, Better Business Bureau, Unicef, ACLU, Symantec, Java.net, Marvel y eBay. La reputación de estas marcas se ve involucrada sin querer, facilitando el paso de los correos fraudulentos a través de los controles de seguridad.

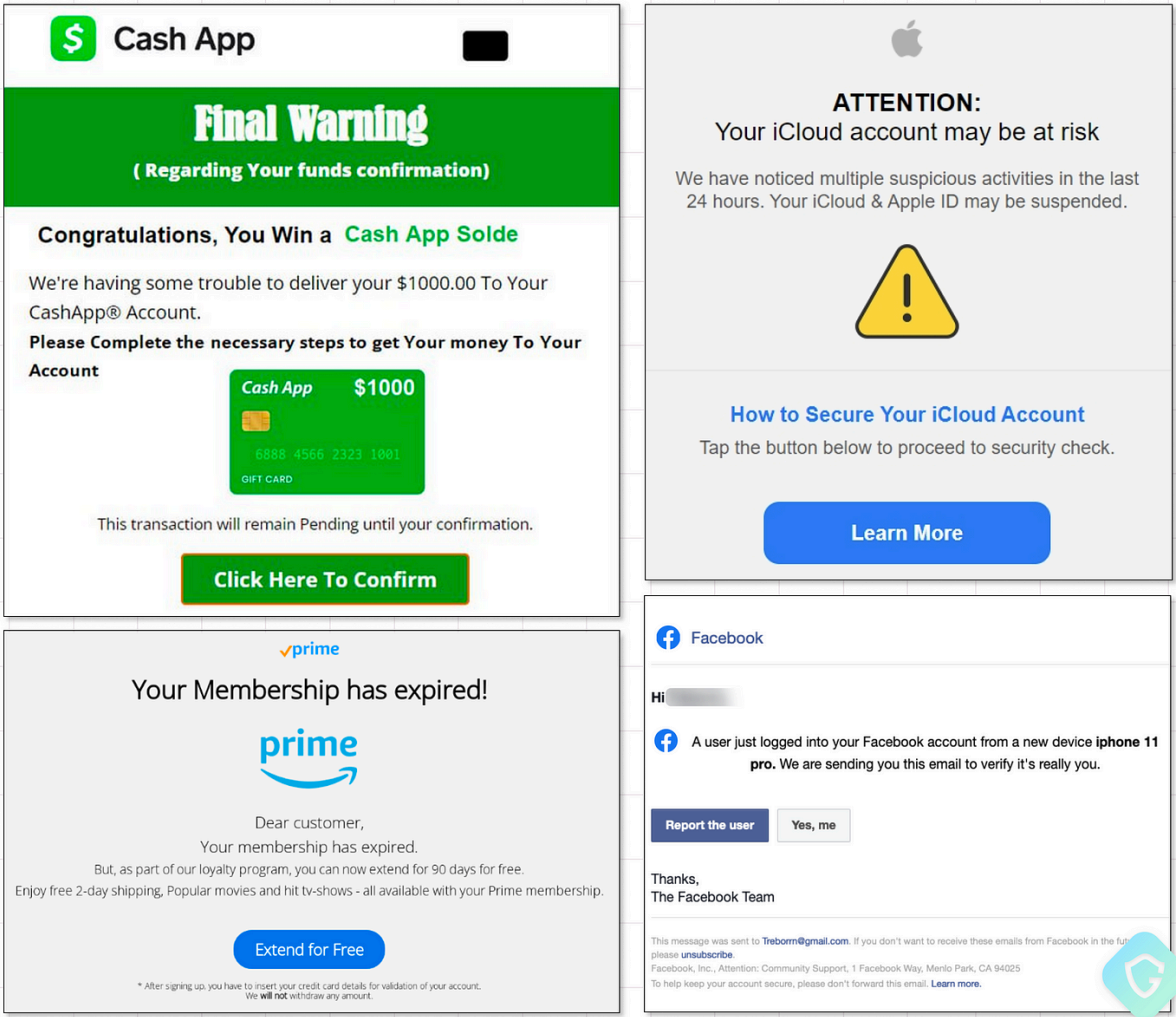

Los usuarios que interactúan con estos correos, al hacer clic en los enlaces proporcionados, son redirigidos a través de múltiples páginas que generan ingresos por visualización de anuncios fraudulentos para los atacantes, antes de llegar a páginas de premios falsos, análisis de seguridad engañosos, encuestas o esquemas de afiliación.

Este esquema de fraude publicitario fue descubierto por los investigadores de Guardio Labs, Nati Tal y Oleg Zaytsev, quienes informaron que la campaña ha estado activa desde 2022.

Ejemplos de correos electrónicos fraudulentos

Te podría interesar leer: Protección de Phishing: No Muerdas el Anzuelo

Investigación sobre el secuestro de dominios para enviar spam

La exploración realizada por Guardio Labs se inició al identificar patrones atípicos en los metadatos de correos electrónicos, lo cual condujo al hallazgo de una extensa campaña de apropiación de subdominios.

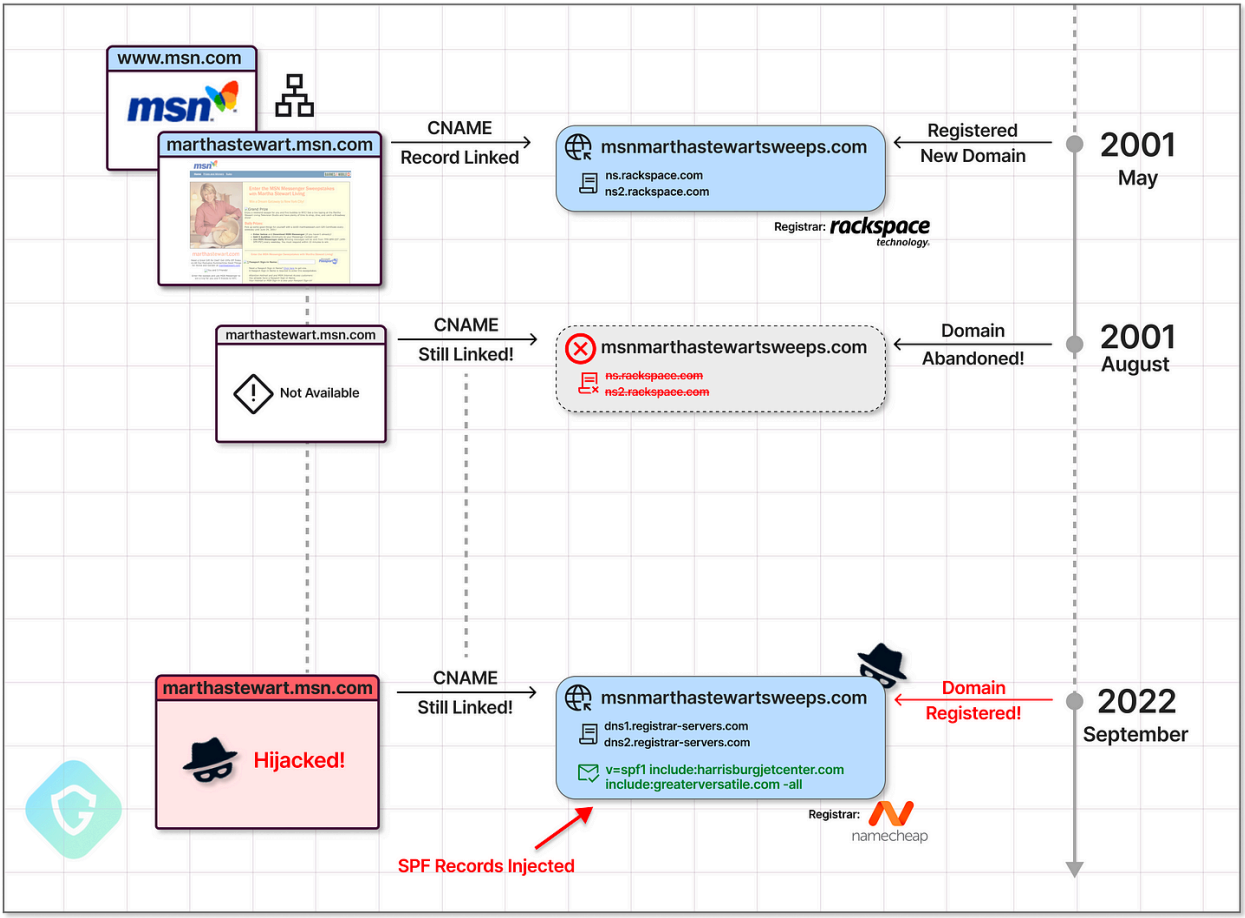

Un análisis detallado de un email que aparentaba ser autorizado por MSN reveló diversas estrategias empleadas por los ciberdelincuentes para conferir una apariencia de legitimidad a sus comunicaciones y sortear los filtros de seguridad. Esto incluye el mal uso de protocolos de seguridad de correo electrónico como SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) y DMARC (Domain-based Message Authentication, Reporting, and Conformance).

Estos protocolos sirven para asegurar a los sistemas de filtrado de correo que el emisor es auténtico y que su mensaje no debe ser considerado spam.

La operación SubdoMailing se enfoca en dominios y subdominios de entidades reconocidas, buscando tomar control de estos principalmente a través del secuestro de registros CNAME y la manipulación de configuraciones SPF.

En la táctica de secuestro CNAME, los agresores apuntan a subdominios de marcas renombradas con registros CNAME dirigidos a dominios externos que ya no se encuentran activos. Acto seguido, proceden a registrar estos dominios externos mediante proveedores como NameCheap.

Una segunda estrategia implica revisar los registros SPF de los dominios objetivo que emplean la directiva "include:" apuntando hacia dominios externos desactivados. La directiva "include:" en SPF permite incorporar remitentes de correo electrónico autorizados desde un dominio externo, que ahora queda bajo control del atacante.

Los criminales registran estos dominios y modifican sus registros SPF para autorizar sus propios servidores de correo malintencionados. De esta manera, logran que sus correos electrónicos parezcan originarse de un dominio de confianza, como podría ser MSN.

Generalmente, estos dominios secuestrados se utilizan para enviar spam, correos de phishing, alojar sitios de phishing o difundir anuncios engañosos.

Secuestro de subdominios vulnerables

Te podrá interesar: Takedown: La Defensa crucial contra el Phishing

Una operación de gran envergadura

Guardio Labs ha identificado a un grupo de ciberdelincuentes, denominado "ResurrecAds", responsable de una campaña de escaneo intensivo en internet para identificar dominios susceptibles de ser apropiados. Este actor malicioso se dedica a asegurar nuevos alojamientos, direcciones IP y a realizar adquisiciones específicas de dominios para sus fines.

"ResurrecAds" renueva y amplía constantemente su arsenal de dominios, servidores SMTP y direcciones IP, tanto secuestrados como comprados, para sostener y complejizar sus actividades maliciosas.

SubdoMailing opera con cerca de 22,000 IPs únicas, de las cuales aproximadamente mil funcionan como servidores proxy residenciales. La infraestructura de la campaña se extiende a nivel mundial, con servidores SMTP configurados específicamente para enviar un aluvión de correos electrónicos engañosos a través de una red impresionante que comprende 8,000 dominios y 13,000 subdominios.

El volumen de correos enviados diariamente a las víctimas supera los 5 millones, y aunque el beneficio exacto para los perpetradores es difícil de cuantificar, la magnitud y el alcance de esta operación son indiscutiblemente vastos.

Conclusión

La operación "SubdoMailing" representa una amenaza emergente y sofisticada en el panorama de la ciberseguridad, explotando vulnerabilidades en la gestión de dominios para llevar a cabo campañas de spam y phishing a gran escala. A medida que los atacantes continúan innovando, es crucial que las organizaciones y los individuos se mantengan vigilantes, adopten prácticas de seguridad robustas y trabajen en colaboración con socios y proveedores de servicios para defenderse contra estas tácticas maliciosas. La seguridad en Internet es una responsabilidad compartida, y solo a través de la vigilancia continua y la cooperación podemos esperar mantenernos un paso adelante de los ciberdelincuentes.