La reciente ola de infecciones causada por el malware TheMoon, que logró comprometer a 6,000 routers ASUS en un período impresionantemente corto de 72 horas, ha puesto en jaque a la comunidad de seguridad cibernética. Este incidente no es solo un llamado de atención sobre la persistente amenaza que representan los malwares para nuestra infraestructura digital, sino también un claro recordatorio de la importancia de adoptar prácticas robustas de seguridad en nuestros dispositivos conectados.

A través de este artículo, exploraremos cómo un software malicioso como TheMoon puede infiltrarse en dispositivos aparentemente seguros y cuáles son los pasos que podemos tomar para blindar nuestra red contra invasores no deseados.

¿Cómo TheMoon Infectó 6,000 Routers ASUS?

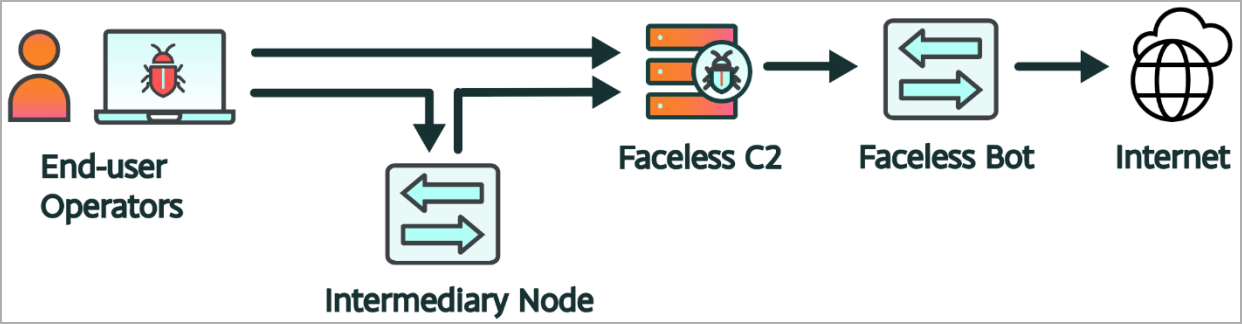

Una variante recién identificada de la botnet maliciosa "TheMoon" ha sido hallada infectando miles de routers desactualizados en pequeñas y medianas empresas (PYMEs) y dispositivos del Internet de las Cosas (IoT) en 88 países. Esta botnet está asociada con el servicio proxy "Faceless", que convierte a ciertos dispositivos comprometidos en servidores proxy. Esto permite a los ciberdelincuentes canalizar su tráfico a través de estos dispositivos para ocultar sus actividades ilícitas.

El equipo de Black Lotus Labs, que ha estado siguiendo de cerca la más reciente oleada de ataques de TheMoon desde inicios de marzo de 2024, reportó que 6,000 routers de la marca ASUS fueron comprometidos en un lapso sorprendentemente corto de menos de 72 horas.

Los expertos en seguridad cibernética también han señalado que malwares como IcedID y SolarMarker están utilizando esta red de servidores proxy para camuflar su presencia en la web.

Descripción general del servicio de proxy sin rostro

Te podrá interesar: Entendiendo la Red Zombie: Su Impacto en la Ciberseguridad

Dirigido a Routers ASUS

TheMoon llamó la atención por primera vez en 2014, cuando se descubrió que este malware explotaba vulnerabilidades específicas para invadir dispositivos LinkSys. En su campaña más reciente, se ha reportado la infección de cerca de 7,000 dispositivos en tan solo una semana, con Black Lotus Labs indicando que los routers ASUS son los principales objetivos.

"Gracias a la amplia cobertura de la red global de Lumen, Black Lotus Labs ha podido mapear la estructura del servicio proxy Faceless. Esto incluye una operación iniciada en la primera semana de marzo de 2024, que resultó en la infección de más de 6,000 routers ASUS en menos de 72 horas", informa Black Lotus. Sin embargo, los investigadores no han detallado la técnica específica empleada para comprometer los routers ASUS, aunque se sospecha que las vulnerabilidades en el firmware de modelos antiguos fueron explotadas.

Los atacantes podrían estar utilizando ataques de fuerza bruta para descifrar las contraseñas de administrador o aprovechar credenciales débiles y por defecto para ganar acceso. Una vez dentro del dispositivo, el malware verifica la existencia de ciertos entornos de shell ("/bin/bash", "/bin/ash" o "/bin/sh"). Si no encuentra un entorno compatible, cesa su ejecución.

Si se encuentra un shell adecuado, el malware desencripta, despliega y ejecuta un payload llamado ".nttpd", que genera un archivo PID con una versión específica (actualmente la 26).

Luego, establece reglas en iptables para bloquear el tráfico TCP entrante en los puertos 8080 y 80, permitiendo solo el tráfico de ciertos rangos de IP para evitar interferencias externas. Posteriormente, intenta comunicarse con una serie de servidores NTP reconocidos para eludir entornos de sandbox y comprobar la conectividad a Internet.

Finalmente, establece conexión con el servidor de comando y control (C2) mediante una serie de direcciones IP predefinidas, recibiendo instrucciones específicas. En algunos casos, el C2 instruye al malware para que descargue componentes adicionales, como un módulo de propagación que busca servidores web vulnerables en los puertos 80 y 8080, o archivos ".sox" que registran el tráfico del dispositivo infectado.

Te podrá interesar leer: Análisis de Malware con Wazuh

El Proxy Anónimo de Faceless

Faceless es un servicio de proxy utilizado en el cibercrimen, que redirige el tráfico de red a través de dispositivos infectados, ofreciendo sus servicios exclusivamente a cambio de criptomonedas. Este servicio omite completamente los procedimientos de verificación de identidad de sus clientes, haciéndolo accesible a cualquiera interesado.

Para evitar que su red sea descubierta y mapeada por especialistas en seguridad, los gestores de Faceless aseguran que cada dispositivo comprometido se conecte únicamente a un servidor durante el periodo de infección.

Según Black Lotus Labs, un tercio de las infecciones persisten por más de 50 días, mientras que un 15% son neutralizadas en menos de 48 horas, lo que sugiere una rápida detección y manejo de estos casos.

Aunque existe una relación evidente entre TheMoon y Faceless, se trata de dos esferas delictivas en línea que operan de manera independiente, ya que no todas las infecciones por TheMoon resultan en la integración al servicio proxy de Faceless.

Para protegerse de estas amenazas, es crucial usar contraseñas robustas para el administrador y mantener el firmware de sus dispositivos actualizado con las últimas correcciones de seguridad. Si su dispositivo ha llegado al fin de su vida útil (EoL), considere reemplazarlo por uno que cuente con soporte activo.

Los indicadores típicos de una infección por malware en routers y dispositivos IoT pueden incluir interrupciones en la conectividad, el dispositivo sobrecalentándose o modificaciones inusuales en la configuración.

Conoce más sobre: ¿Tu software está al día?: Importancia de los Parches

Medidas Preventivas

Para protegerse contra amenazas como TheMoon, los usuarios y administradores de red deben adoptar varias medidas preventivas:

-

Actualizar el Firmware: Es vital mantener el firmware de los routers actualizado. Los fabricantes a menudo lanzan actualizaciones para corregir vulnerabilidades conocidas. Verificar regularmente el sitio web del fabricante para descargar y aplicar estas actualizaciones puede evitar muchas infecciones.

-

Cambiar Contraseñas Predeterminadas: Muchos dispositivos vienen con contraseñas predeterminadas que son fáciles de adivinar o ya son conocidas por los atacantes. Cambiar estas contraseñas por otras fuertes y únicas es un paso crítico para asegurar un dispositivo.

-

Desactivar Servicios No Utilizados: Muchos routers vienen con servicios que no son necesarios para todos los usuarios, como control remoto o administración a través de WAN. Desactivar estos servicios puede reducir la superficie de ataque.

-

Utilizar una Red de Invitados: Para los dispositivos que no necesitan acceso total a la red local, como dispositivos IoT, utilizar una red de invitados puede limitar el daño potencial en caso de una infección.

-

Vigilancia Constante: Monitorear el tráfico de red para detectar actividad sospechosa puede ayudar a identificar y mitigar rápidamente ataques.

Conoce más sobre: Monitoreo de Tráfico de Red en NOC

Conclusión

El masivo ataque de TheMoon contra routers ASUS es un recordatorio de que la seguridad cibernética requiere vigilancia constante y medidas preventivas activas. Mientras los ciberdelincuentes continúan evolucionando sus métodos de ataque, los usuarios deben educarse y tomar las medidas necesarias para proteger sus dispositivos y, por extensión, su privacidad y seguridad en línea. Mantener el software actualizado, cambiar contraseñas predeterminadas, y adoptar prácticas de seguridad robustas son pasos esenciales para defenderse contra futuras amenazas cibernéticas.