El 2024 fue un año alarmante en términos de ciberseguridad. Los ataques cibernéticos se dispararon, alcanzando un promedio de 1.673 ataques semanales por organización, lo que representa un aumento del 44% respecto al año anterior. El sector educativo fue uno de los más golpeados, con un incremento del 75% en los ataques, superando los 3.574 incidentes semanales, en gran parte debido a la gran cantidad de datos personales que maneja.

El sector sanitario también sufrió un aumento del 47% en los ataques, ya que los ciberdelincuentes abandonaron las restricciones autoimpuestas de no atacar servicios médicos. Por otro lado, la industria del hardware y los semiconductores enfrentó un asombroso incremento del 179%, impulsado por la creciente demanda de inteligencia artificial y las vulnerabilidades en la cadena de suministro.

En cuanto a las técnicas más comunes, el malware FakeUpdates (SocGholish) fue uno de los principales responsables de las infecciones, utilizando una red de sitios web comprometidos para engañar a los usuarios e instalar software malicioso. Además, los ataques basados en correo electrónico representaron el 68% de los incidentes, siendo los archivos adjuntos en formato HTML la herramienta más utilizada para distribuir contenido malicioso.

Estos datos son más que cifras preocupantes: son una clara señal de que la seguridad digital es un desafío que no se puede ignorar. En este artículo, te contamos cuáles fueron los ciberataques más importantes del año, cómo ocurrieron y qué medidas podemos tomar para protegernos mejor en el futuro.

Número total de vulnerabilidades por año (fuente: cve.org)

Ciberataques que dieron de qué hablar en 2024

El devastador ataque de ransomware a Change Healthcare: Lo que ocurrió y sus consecuencias

En febrero de 2024, Change Healthcare, una subsidiaria de UnitedHealth Group y uno de los mayores procesadores de datos médicos en EE.UU., fue víctima de un ciberataque que sacudió el sector sanitario. El grupo de ransomware ALPHV/BlackCat fue el responsable del ataque, que paralizó sistemas clave en hospitales, farmacias y servicios médicos en todo el país.

El impacto fue enorme: se detuvieron los sistemas de facturación, se retrasaron reclamaciones de seguros e incluso se vieron afectadas farmacias militares en todo el mundo. En un principio, UnitedHealth pensó que el ataque provenía de hackers vinculados a gobiernos extranjeros, pero más tarde confirmaron que se trataba de un ransomware.

Para intentar resolver el problema, la empresa pagó 22 millones de dólares como rescate. Sin embargo, los atacantes desaparecieron, dejando los datos robados expuestos. Para empeorar las cosas, un afiliado deshonesto de ALPHV formó un nuevo grupo llamado RansomHub y exigió otro rescate, filtrando parte de los datos confidenciales de los pacientes como prueba.

Finalmente, en enero de 2025, UnitedHealth confirmó que la brecha afectó a nada menos que 190 millones de estadounidenses, convirtiéndose en la mayor filtración de datos médicos en la historia del país. La información comprometida incluía historiales médicos, diagnósticos, medicamentos, resultados de pruebas e incluso datos financieros.

La investigación reveló que los atacantes lograron infiltrarse a través de una cuenta comprometida sin autenticación multifactor (MFA), evidenciando graves fallos de seguridad en los sistemas de Change Healthcare.

Este ataque no solo expuso una gran cantidad de datos sensibles, sino que también desencadenó audiencias en el Congreso, demandas estatales e incluso llevó al gobierno de EE.UU. a ofrecer una recompensa de 10 millones de dólares por información que ayudara a identificar a los responsables.

El caso de Change Healthcare es un recordatorio brutal de cómo una sola vulnerabilidad puede poner en jaque a toda una industria y afectar la vida de millones de personas.

El fallo de CrowdStrike que dejó fuera de juego a millones de sistemas

En julio de 2024, un error en una actualización de CrowdStrike, uno de los principales proveedores de software de ciberseguridad, provocó un colapso masivo que afectó a más de 8,5 millones de sistemas en todo el mundo. Este incidente, conocido como el fallo de CrowdStrike, paralizó miles de empresas, incluidas varias del prestigioso índice Fortune 1000.

El impacto fue enorme: se estima que las pérdidas globales rondaron los 5.000 millones de dólares, mientras que las aseguradoras enfrentaron pagos por unos 1.500 millones de dólares en coberturas por interrupciones de negocio y fallos del sistema.

Uno de los casos más sonados fue el de Delta Airlines, que tuvo que cancelar o retrasar alrededor de 7.000 vuelos durante cinco días, afectando a 1,3 millones de pasajeros y generando pérdidas de 500 millones de dólares. Como era de esperarse, Delta presentó una demanda contra CrowdStrike, acusándolos de lanzar una actualización sin las pruebas necesarias, lo que provocó el caos. Por su parte, CrowdStrike admitió el error en la actualización, pero argumentó que gran parte de la culpa fue de la infraestructura tecnológica obsoleta de la aerolínea, que dificultó la recuperación del servicio.

Este incidente dejó en evidencia lo vulnerables que pueden ser las empresas cuando dependen de un solo proveedor de ciberseguridad. Además, puso sobre la mesa la necesidad de que las organizaciones fortalezcan sus planes de respuesta ante fallos tecnológicos de gran escala.

Con la creciente adopción de tecnologías emergentes como la inteligencia artificial, la computación cuántica y la nube, este evento fue un claro recordatorio de que los riesgos cibernéticos están en constante evolución, y que prepararse para lo inesperado ya no es opcional, sino esencial.

Conoce más sobre: Interrupción Global Debido a Actualización de CrowdStrike

El hackeo al Internet Archive: qué pasó y por qué fue tan grave

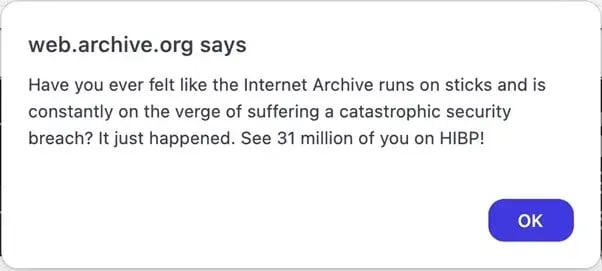

En octubre de 2024, el Internet Archive, la organización detrás de la popular Wayback Machine, sufrió dos graves ataques cibernéticos que expusieron datos sensibles de sus usuarios y afectaron sus sistemas internos.

El primer incidente ocurrió el 9 de octubre, cuando los visitantes de Wayback Machine se encontraron con una inesperada alerta de JavaScript que anunciaba que el sitio había sido hackeado. Tras investigar, se descubrió que los atacantes habían robado 31 millones de registros de usuarios, que incluían correos electrónicos, nombres de usuario y contraseñas protegidas con bcrypt.

¿La causa? Una vulnerabilidad en un archivo de configuración de GitLab que, increíblemente, había estado expuesto públicamente desde diciembre de 2022. Este archivo contenía un token de autenticación que permitió a los atacantes acceder al código fuente del Internet Archive y sus sistemas de gestión de bases de datos, lo que les dio vía libre para extraer 7 TB de datos.

Por si esto fuera poco, el sitio también fue blanco de un ataque DDoS (denegación de servicio) atribuido al grupo hacktivista pro-palestino SN_BlackMeta. Aunque este segundo ataque no estaba directamente relacionado con el robo de datos, saturó la plataforma y dejó fuera de línea tanto archive.org como openlibrary.org durante largos periodos.

La cosa no terminó ahí. Apenas dos semanas después, el 20 de octubre, el Internet Archive fue víctima de otro ataque. Esta vez, los hackers explotaron otro conjunto de tokens de autenticación que no habían sido cambiados a tiempo. Gracias a esto, lograron infiltrarse en la plataforma de soporte por correo electrónico de la organización, Zendesk.

Desde allí, enviaron mensajes a usuarios que previamente habían solicitado la eliminación de contenido en la Wayback Machine, informándoles que sus datos estaban comprometidos. Como resultado, quedaron expuestos más de 800.000 tickets de soporte, algunos de los cuales incluían documentos de identificación personal que los usuarios habían enviado para gestionar sus solicitudes.

Lo más preocupante es que, pese a varias advertencias de expertos en seguridad sobre los tokens vulnerables, el Internet Archive no actualizó sus credenciales a tiempo, dejando abierta la puerta a este segundo ataque.

Ambos incidentes pusieron en evidencia graves fallos en las prácticas de seguridad del Internet Archive, especialmente en la gestión de credenciales y en la lentitud para responder a las advertencias. Más que un intento de obtener ganancias económicas, estos ataques parecen haber estado motivados por la intención de ganar notoriedad en la comunidad hacker, lo que demuestra que hoy en día cualquier organización (incluso aquellas sin fines de lucro) puede convertirse en blanco de amenazas digitales.

Conoce más sobre: Ciberataque a Internet Archive Compromete 31 Millones de Cuentas

Hackeo al gobierno de Sheinbaum: RansomHub expone datos confidenciales

En noviembre de 2024, el grupo de hackers RansomHub logró infiltrarse en la Consejería Jurídica del Ejecutivo Federal (CJEF), robando nada menos que 313 GB de información confidencial.

Este ataque puso en jaque la seguridad digital del gobierno encabezado por Claudia Sheinbaum, encendiendo las alarmas sobre la protección de datos en instituciones públicas. Lo preocupante no es solo el robo de información, sino el riesgo real de que esos datos puedan filtrarse o ser utilizados con fines malintencionados.

Entre la información comprometida hay datos administrativos, contratos, información financiera, correos electrónicos e incluso datos personales de funcionarios. Todo indica que el ataque fue planeado cuidadosamente, y sus consecuencias podrían ser graves.

La gravedad del caso radica en que los hackers no solo accedieron a datos sensibles, sino que también lograron demostrar que la infraestructura digital del gobierno puede ser vulnerable, lo que podría desencadenar una ola de nuevos intentos de infiltración.

El robo masivo de datos en Snowflake: ¿qué pasó y qué podemos aprender?

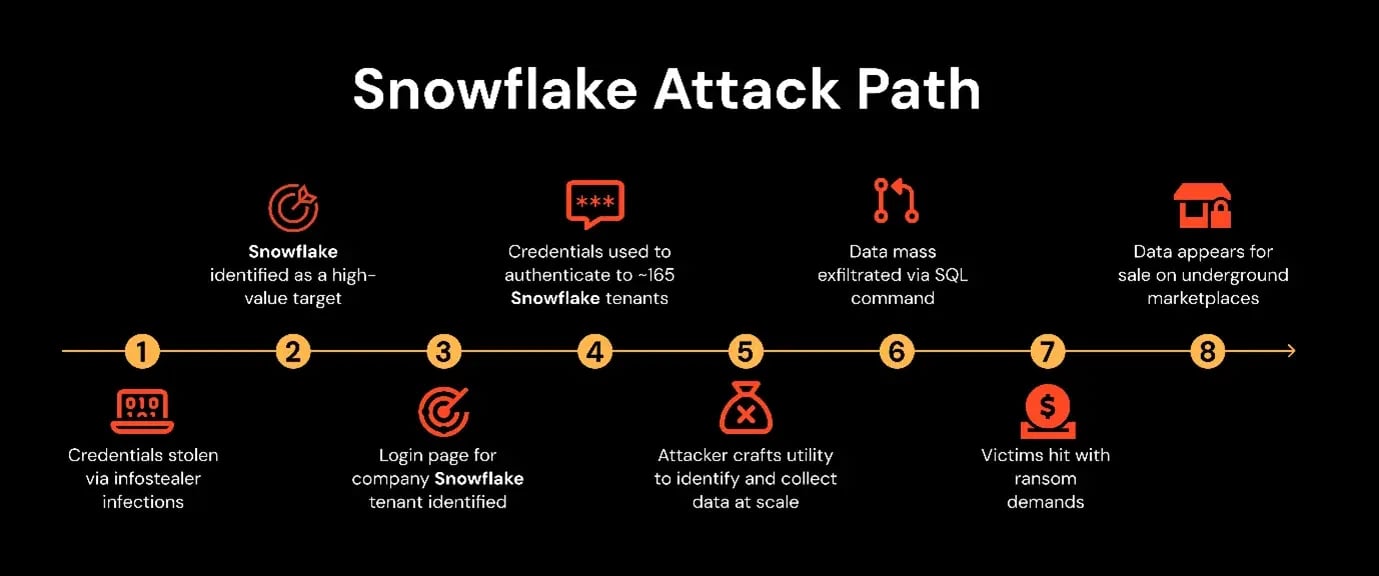

En mayo de 2024, la plataforma de almacenamiento en la nube Snowflake fue blanco de un ataque cibernético que afectó a 165 organizaciones en todo el mundo. El responsable fue el grupo UNC5537, conocido por sus vínculos con los grupos criminales Scattered Spider y ShinyHunters.

El ataque no fue obra del azar. Los hackers utilizaron credenciales robadas que habían sido expuestas en infecciones de malware desde 2020. Esas contraseñas comprometidas provenían de variantes de malware como VIDAR, RISEPRO, REDLINE y RACOON STEALER, y permitieron a los atacantes infiltrarse en las cuentas de clientes que no tenían activada la autenticación multifactor (MFA).

El resultado fue devastador: los atacantes lograron extraer terabytes de datos confidenciales de empresas de alto perfil como AT&T, Ticketmaster y Santander Bank.

- AT&T: Se robaron registros de llamadas de 109 millones de clientes.

- Santander Bank: Se comprometió información personal de 30 millones de clientes.

- Ticketmaster: Se filtraron nada menos que 560 millones de registros.

Los ciberdelincuentes no solo exigieron rescates que iban de 300.000 a 5 millones de dólares, sino que también intentaron vender la información robada en foros de la dark web y canales de Telegram.

Una investigación realizada por Mandiant reveló que el 80% de las cuentas comprometidas ya habían aparecido previamente en bases de datos de malware diseñadas para robar información. La clave del problema fue que muchas de esas credenciales seguían siendo válidas y no habían sido actualizadas.

Los atacantes también utilizaron una herramienta personalizada llamada FROSTBOTE, que les permitió moverse rápidamente dentro de los entornos comprometidos, identificar usuarios, acceder a datos de sesión y extraer información confidencial en solo minutos.

Aunque el ataque fue grave, Snowflake y Mandiant confirmaron que la infraestructura central de la plataforma no fue hackeada directamente. El problema principal fue la falta de buenas prácticas de seguridad por parte de los clientes, especialmente la ausencia de MFA y la falta de rotación de credenciales.

Este incidente dejó una lección clara: incluso las plataformas más seguras pueden verse comprometidas si los usuarios descuidan la protección de sus cuentas. Activar la autenticación multifactor, cambiar contraseñas con regularidad y seguir buenas prácticas de seguridad ya no es opcional; es clave para evitar que este tipo de ataques se repita.

Ruta de ataque recorrida en los ataques a los clientes de Snowflake (Fuente: pushsecurity)

El ataque masivo que puso en jaque a los dispositivos Ivanti

En enero de 2024, se descubrió una serie de vulnerabilidades de día cero que afectaban a los dispositivos Ivanti Connect Secure (ICS) y Policy Secure, dejando expuestas a miles de organizaciones en todo el mundo. El problema fue grave porque estas fallas fueron rápidamente explotadas por presuntos hackers vinculados al gobierno chino, lo que desencadenó una campaña de ataques a gran escala. Las vulnerabilidades clave fueron:

- CVE-2023-46805: Permite eludir la autenticación y obtener acceso no autorizado.

- CVE-2024-21887: Permite la ejecución remota de código en los sistemas afectados.

A medida que se propagaban los ataques, se descubrieron más fallos críticos, como una vulnerabilidad de falsificación de solicitud del lado del servidor (CVE-2024-21893), una de escalada de privilegios (CVE-2024-21888) y otra de tipo XXE (CVE-2024-22024). Todo esto reveló que se trataba de una campaña de ataque mucho más compleja y amplia de lo que se pensaba.

Los atacantes utilizaron herramientas avanzadas como FRAMESTING, WIREFIRE y CHAINLINE, que les permitieron mantenerse dentro de los sistemas comprometidos, robar tokens de autenticación y ejecutar comandos sin ser detectados. Incluso se descubrió una puerta trasera muy sofisticada basada en Perl, conocida como DSLog, diseñada para permitir el acceso remoto encubierto.

Para ocultar sus huellas, los hackers manipularon la herramienta de verificación de integridad de Ivanti, conocida como Integrity Check Tool (ICT), lo que dificultó aún más que las organizaciones detectaran la intrusión.

Los expertos en ciberseguridad recomendaron que las empresas afectadas utilizaran herramientas forenses independientes y recopilaran imágenes de disco y memoria antes de intentar solucionar el problema. Esto garantizaría que se eliminaran por completo los rastros del ataque y se expulsara a los atacantes del sistema.

Este incidente dejó claro que las vulnerabilidades en soluciones de acceso remoto como Ivanti pueden convertirse en un enorme riesgo si no se abordan rápidamente. La clave para evitar este tipo de ataques está en aplicar los parches de seguridad lo antes posible, mantener una segmentación de red sólida y realizar un monitoreo constante para detectar cualquier actividad sospechosa antes de que sea demasiado tarde.

Podría interesarte leer: ¿Qué Pasa si No Actualizas Software?: Evita Vulnerabilidades

Previsiones de ciberseguridad para 2025

El 2025 traerá ciberataques más frecuentes, automatizados y sofisticados. Los delincuentes están adoptando herramientas de inteligencia artificial (IA) para mejorar sus tácticas, lo que facilitará la creación de phishing más creíble, fraudes basados en deepfakes y campañas de desinformación capaces de manipular la opinión pública. Además, la IA permitirá automatizar la búsqueda y explotación de vulnerabilidades, acelerando la velocidad y el impacto de los ataques.

Para hacer frente a esta amenaza, las organizaciones deberán adoptar soluciones de seguridad basadas en IA, que les permitan:

- Detectar amenazas en tiempo real

- Priorizar riesgos críticos

- Automatizar respuestas ante incidentes

Las empresas que no implementen este tipo de medidas estarán en desventaja frente a los atacantes. El 2024 demostró lo peligrosas que pueden ser estas amenazas, con casos como ataques de ransomware que paralizaron hospitales y ciberespionaje dirigido a infraestructuras críticas.

En 2025, la clave para protegerse será apostar por una prevención proactiva, reforzando la seguridad con medidas como la autenticación multifactor (MFA), defensas avanzadas basadas en IA y pruebas de penetración periódicas para detectar vulnerabilidades antes de que los ciberdelincuentes las aprovechen.