En el cambiante panorama de la seguridad cibernética, la evolución de las amenazas es una constante. Recientemente, una nueva versión de LodeInfo, un malware fileless, ha captado la atención de expertos en seguridad debido a su sofisticación y metodología sigilosa.

Evolución de LodeInfo

Investigadores en el campo de la ciberseguridad han identificado una versión más reciente de una puerta trasera conocida como LODEINFO, que se propaga a través de campañas de phishing. Los especialistas de una compañía japonesa destacada en el área informaron que este malware ha sido mejorado con nuevas funcionalidades, así como técnicas avanzadas de evasión de análisis.

LODEINFO, en sus versiones 0.6.6 y 0.6.7, fue inicialmente documentado por Kaspersky en noviembre de 2022. Esta documentación incluía detalles sobre su capacidad para ejecutar shellcode arbitrario, capturar pantallas y exfiltrar archivos a un servidor controlado por los atacantes. Posteriormente, en un mes, ESET descubrió ataques dirigidos a instituciones políticas japonesas que resultaron en la implementación de LODEINFO.

La puerta trasera ha sido atribuida a un grupo de ciberespionaje chino conocido como Stone Panda (también conocido como APT10, Bronze Riverside, Cicada, Earth Tengshe, MirrorFace y Potassium). Este grupo ha estado activo en ataques dirigidos principalmente a Japón desde 2021.

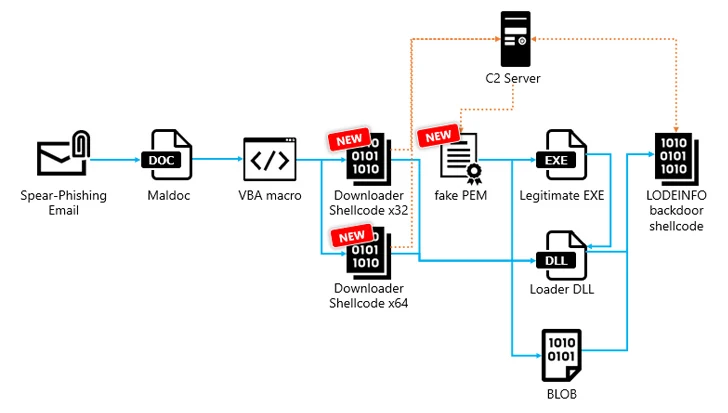

Los ataques comienzan con correos electrónicos de phishing que contienen documentos de Microsoft Word maliciosos. Al abrir estos documentos, se ejecutan macros VBA que desencadenan la descarga y ejecución del implante LODEINFO.

Conoce más sobre: Protegiendo tu Empresa de los Ataques de Phishing por Emails

En 2023, se observaron nuevas metodologías de infección de LODEINFO que empleaban inyección remota de plantillas para descargar y ejecutar macros maliciosas cada vez que se abre un documento de Word aparentemente inofensivo.

Además, en junio de 2023, se añadieron verificaciones para identificar la configuración de idioma de Microsoft Office, enfocándose en el japonés, aunque esta característica fue eliminada un mes después en ataques que usaban la versión 0.7.1 de LODEINFO.

Este cambio se acompañó de la adaptación del nombre del archivo malicioso de japonés a inglés, lo que sugiere un enfoque en objetivos de habla no japonesa.

En los ataques que emplearon la versión 0.7.1 de LODEINFO, se introdujo una nueva etapa intermedia que involucra a un descargador de shellcode obteniendo un archivo disfrazado de correo de privacidad mejorada (PEM) desde un servidor de comando y control (C2), cargando directamente la puerta trasera en la memoria.

Este programa de descarga tiene similitudes con un conocido programa de descarga sin archivos llamado DOWNIISSA, destacando por sus técnicas de ocultamiento de código malicioso y codificación para la información del servidor C2.

El shellcode de la puerta trasera LODEINFO es un tipo de malware sin archivos que permite a los atacantes acceder y controlar remotamente los sistemas infectados. Las versiones detectadas en 2023 y 2024 incorporan comandos adicionales, con la última versión siendo la 0.7.3.

Como medida de prevención, es crucial el uso de soluciones que puedan escanear y detectar malware en la memoria, dado que tanto el código shell del descargador como el de la puerta trasera de LODEINFO son malware sin archivos.

Te podrá interesar leer: Virus de Macro en Documentos: ¿Qué son?

Conclusión

LodeInfo representa una amenaza creciente en el mundo de la seguridad cibernética, destacando la necesidad de enfoques proactivos y sofisticados en la defensa contra el malware. Las organizaciones deben estar vigilantes y adoptar estrategias de seguridad integral para protegerse contra estas amenazas sigilosas y potencialmente devastadoras.

Este nuevo capítulo en la evolución del malware fileless subraya la importancia de mantenerse al día con las últimas tendencias y soluciones en ciberseguridad. La lucha contra amenazas como LodeInfo es continua, y solo a través de la educación, la prevención y la respuesta efectiva podemos esperar mantener nuestros sistemas y datos seguros.