Mantenerse al día con las últimas vulnerabilidades y amenazas es crucial para proteger la información y los sistemas críticos. Recientemente, JetBrains, la compañía detrás de una suite de herramientas de desarrollo de software ampliamente utilizadas, ha emitido una advertencia sobre una nueva vulnerabilidad de omisión de autenticación en su popular servidor de integración continua y entrega continua (CI/CD), TeamCity.

Entendiendo TeamCity y la Integración Continua

Antes de sumergirnos en los detalles de la vulnerabilidad, es importante comprender qué es TeamCity y el rol que juega en el desarrollo de software. TeamCity es una herramienta de CI/CD desarrollada por JetBrains que automatiza la construcción y despliegue de software. La integración continua (CI) se refiere al proceso de automatización de la integración de código de diferentes contribuyentes en un proyecto de software, mientras que la entrega continua (CD) automatiza la entrega de este software a los entornos de prueba y producción. Estas prácticas permiten a los equipos de desarrollo detectar errores con rapidez, mejorar la calidad del software y acelerar el tiempo de lanzamiento al mercado.

Conoce más sobre: Integración Continua en Cloud Computing: Desarrollo Ágil

La Vulnerabilidad de Omisión de Autenticación en TeamCity

JetBrains emitió un llamado urgente a sus clientes para que apliquen parches a sus servidores TeamCity On-Premises, debido a una vulnerabilidad crítica de omisión de autenticación. Esta vulnerabilidad, identificada como CVE-2024-23917, afecta a todas las versiones de TeamCity On-Premises desde 2017.1 hasta 2023.11.2. Los atacantes podrían aprovechar esta falla para tomar el control de instancias vulnerables con privilegios de administrador, mediante ataques de ejecución remota de código (RCE) que no requieren interacción del usuario.

JetBrains enfatizó la importancia de actualizar los servidores a la versión 2023.11.3 para eliminar esta vulnerabilidad. Además, para los casos en los que la actualización inmediata no sea posible, recomendaron temporalmente hacer inaccesible el servidor hasta que se implementen las medidas de mitigación adecuadas.

Para aquellos clientes que no puedan actualizar de inmediato, se ofrece un complemento de parche de seguridad para proteger los servidores que ejecutan TeamCity 2018.2+ y las versiones 2017.1, 2017.2 y 2018.1.

Aunque JetBrains asegura que todos los servidores de TeamCity Cloud han sido parcheados y no hay evidencia de ataques, no han confirmado si la vulnerabilidad CVE-2024-23917 ha sido explotada para comprometer servidores TeamCity On-Premises expuestos a Internet. Shadowserver ha identificado más de 2.000 servidores TeamCity expuestos en línea, pero no se puede determinar cuántos de ellos han sido parcheados.

Te podrá interesar leer: Pentesting vs Análisis de Vulnerabilidades

Una vulnerabilidad similar de omisión de autenticación, identificada como CVE-2023-42793, fue utilizada por el grupo de hackers APT29, asociado al Servicio de Inteligencia Exterior (SVR) de Rusia, en una serie de ataques de ejecución remota de código (RCE) a gran escala desde septiembre de 2023.

"Al decidir explotar CVE-2023-42793, una falla en un programa de desarrollo de software, las agencias pertinentes evalúan que el SVR podría obtener beneficios mediante el acceso a múltiples víctimas, especialmente al permitir que actores de amenazas comprometan las redes de numerosos desarrolladores de software", advirtió CISA.

Desde principios de octubre, varias bandas de ransomware han aprovechado esta misma vulnerabilidad para infiltrarse en redes corporativas.

Según Microsoft, los grupos de hackers norcoreanos Lazarus y Andariel también utilizaron exploits de CVE-2023-42793 para establecer puertas traseras en las redes de las víctimas, posiblemente como preparación para ataques a la cadena de suministro de software.

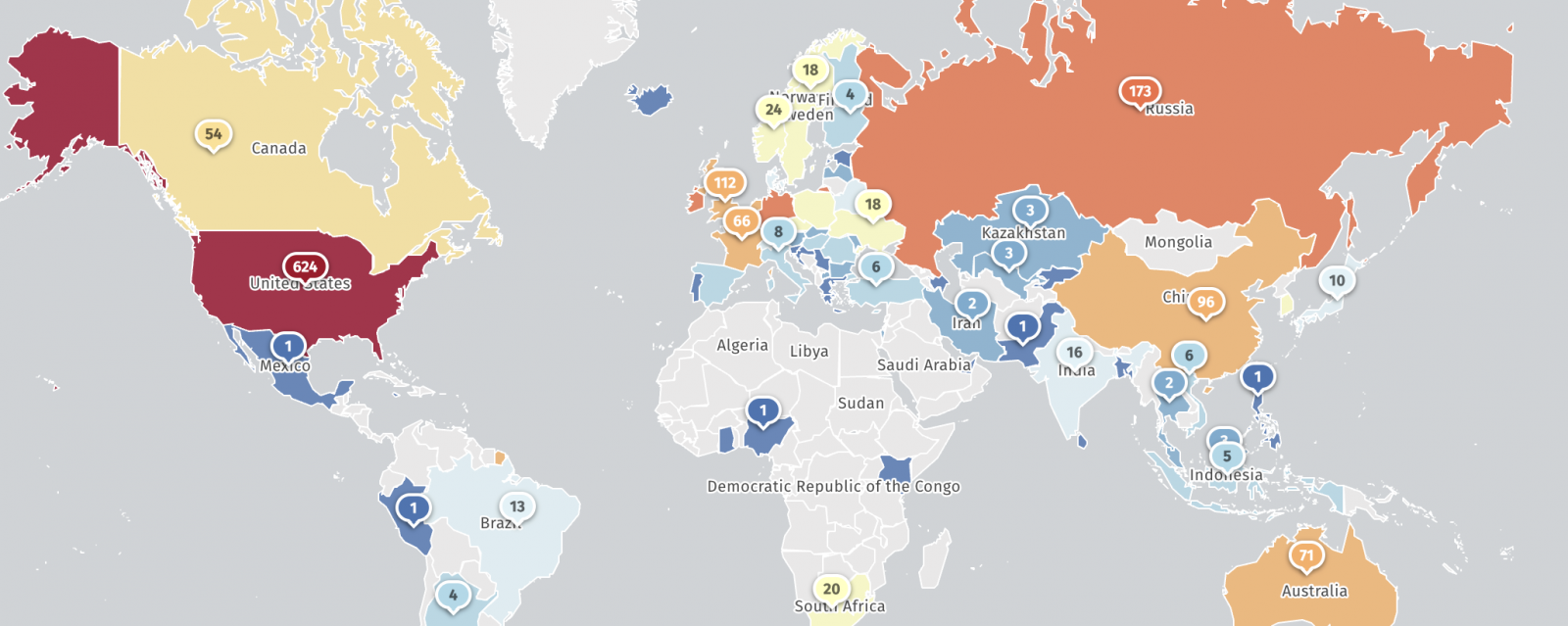

JetBrains informa que más de 30.000 organizaciones en todo el mundo utilizan su plataforma de prueba y desarrollo de software TeamCity, incluyendo empresas destacadas como Citibank, Ubisoft, HP, Nike y Ferrari.

Conclusión: La Importancia de la Seguridad Proactiva

Esta vulnerabilidad en TeamCity resalta la importancia de una estrategia de seguridad proactiva en el desarrollo de software. La rápida identificación y mitigación de vulnerabilidades son cruciales para proteger tanto a los desarrolladores como a los usuarios finales de posibles daños. Además, este incidente sirve como un recordatorio de que ninguna herramienta o plataforma es inmune a las vulnerabilidades de seguridad y que la vigilancia continua es esencial en el paisaje digital de hoy.

En conclusión, mientras que la vulnerabilidad de omisión de autenticación en TeamCity representa un riesgo significativo, la respuesta oportuna de JetBrains y la adopción de prácticas de seguridad sólidas por parte de las organizaciones pueden mitigar efectivamente dicho riesgo. La seguridad en el desarrollo de software no es solo responsabilidad de las herramientas que se utilizan, sino también de los procesos y las personas involucradas en el desarrollo de software. Mantenerse informado, aplicar actualizaciones de seguridad de manera oportuna y seguir las recomendaciones de los expertos en seguridad son pasos clave para protegerse contra las amenazas cibernéticas emergentes.