Durante años, la identidad digital fue algo relativamente sencillo. Sabías dónde vivía, cómo se gestionaba y quién tenía acceso. Todo estaba centralizado en un directorio LDAP, un sistema de recursos humanos o un portal de gestión de identidades (IAM). Si querías saber quién era quién dentro de tu organización, bastaba con mirar ahí.

Hoy, ese mundo ya no existe.

Si gestionas una empresa moderna o trabajas en su área de TI o ciberseguridad, te enfrentas a un universo de identidades fragmentado, distribuido y, en gran parte, invisible. A ese conjunto de identidades que existen pero no ves, no gobiernas y no controlas se le conoce como Identity Dark Matter. Y desde TecnetOne, queremos explicarte por qué se ha convertido en uno de los mayores riesgos de seguridad empresarial.

La identidad ya no vive en un solo lugar

La transformación digital ha cambiado radicalmente la forma en que se crean y utilizan las identidades. Hoy conviven en tu organización:

- Aplicaciones SaaS

- Sistemas on-premise

- Infraestructura en la nube (IaaS y PaaS)

- Aplicaciones desarrolladas internamente

- Herramientas no autorizadas o shadow IT

Cada uno de estos entornos tiene sus propios usuarios, permisos, credenciales y flujos de autenticación. El problema es que los sistemas tradicionales de IAM e IGA solo gobiernan una parte de ese ecosistema: la que ha sido formalmente integrada, documentada y modelada. Todo lo demás queda fuera del radar.

Ahí es donde aparece el Identity Dark Matter: identidades que existen, operan y tienen acceso, pero no están registradas ni controladas dentro de los marcos de gobierno corporativo.

El coste oculto de integrar identidades

Cada aplicación nueva que incorporas requiere un proceso de onboarding complejo: conectores, mapeo de esquemas, catálogos de permisos, definición de roles y todo eso consume tiempo, dinero y talento especializado. Muchas aplicaciones nunca llegan a completarlo.

El resultado es una identidad fragmentada, con usuarios y permisos que funcionan al margen de los controles corporativos. No porque alguien lo haya decidido así, sino porque el modelo tradicional de IAM no escala al ritmo del negocio.

Lee más: Ciberseguridad Cuántica en la era Digital

El verdadero problema: las identidades no humanas

Si las identidades humanas ya son difíciles de gestionar, las identidades no humanas (NHI) multiplican el problema.

Aquí entran en juego:

- APIs

- Bots

- Cuentas de servicio

- Procesos automatizados

- Agentes de inteligencia artificial

Estas identidades se autentican, se comunican y ejecutan acciones críticas en tu infraestructura. Pero muchas veces:

- Se crean para un proyecto puntual

- No tienen un propietario claro

- Nadie gestiona su ciclo de vida

- Nunca se revisan ni se eliminan

Incluso en aplicaciones “gestionadas”, estas identidades pueden existir sin supervisión. Y lo más preocupante: los sistemas tradicionales de IAM nunca fueron diseñados para controlarlas.

Este es el nivel más profundo y peligroso del Identity Dark Matter.

Las piezas que componen el Identity Dark Matter

A medida que tu organización evoluciona, el panorama de identidades se fragmenta en varias categorías de alto riesgo:

Aplicaciones en la sombra (shadow apps)

Son herramientas que operan fuera del gobierno corporativo porque integrarlas formalmente resulta costoso o lento. Aun así, manejan datos y accesos reales.

Identidades no humanas (NHI)

APIs, bots y cuentas técnicas que actúan sin supervisión ni controles de seguridad consistentes.

Cuentas huérfanas y obsoletas

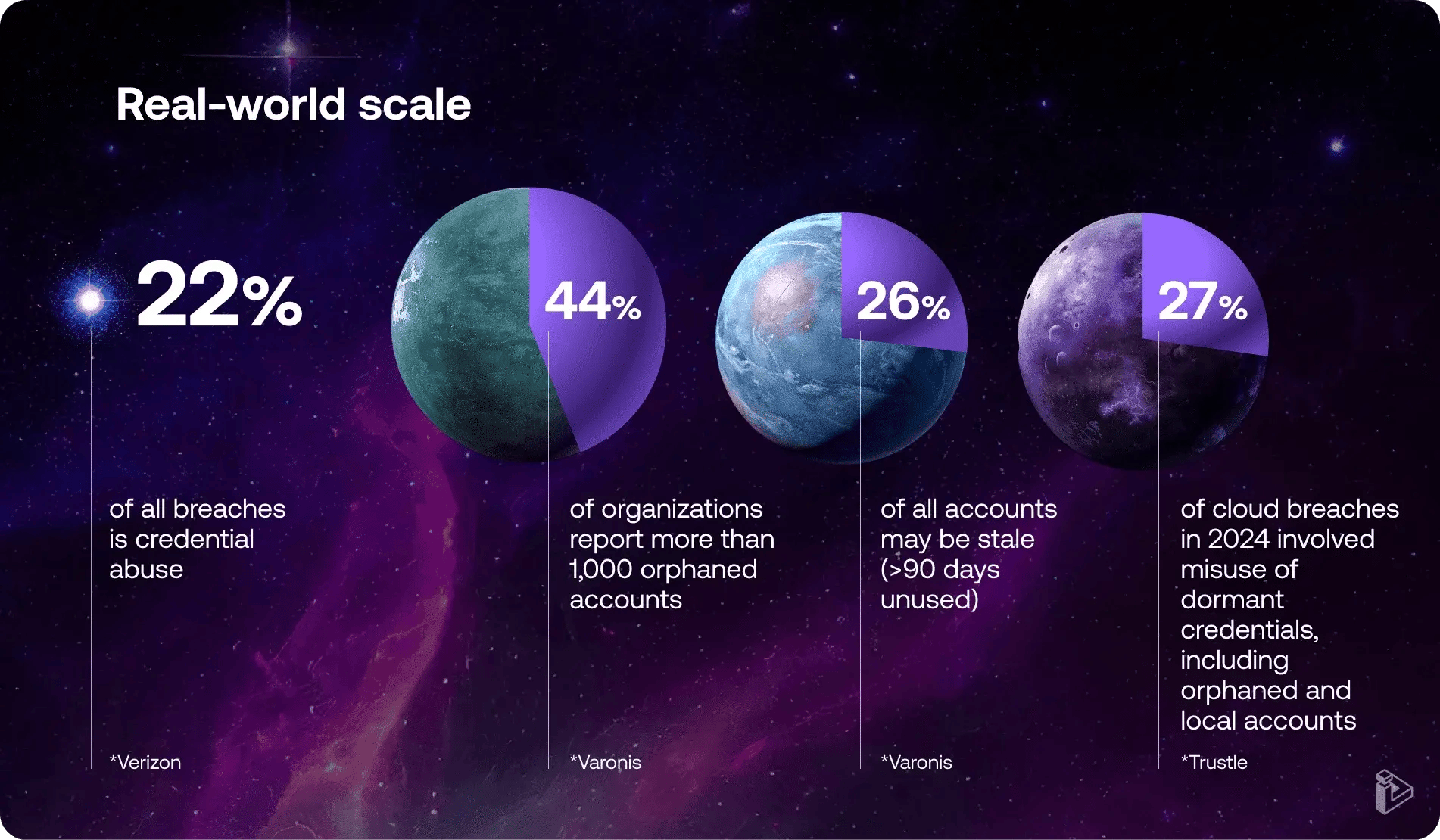

El 44 % de las organizaciones reconoce tener más de 1.000 cuentas huérfanas, y el 26 % de todas las cuentas están inactivas desde hace más de 90 días. Cada una es una puerta potencial para un atacante.

Agentes de IA

Entidades autónomas que toman decisiones, conceden accesos y ejecutan tareas sin intervención humana, rompiendo los modelos clásicos de identidad.

Por qué el Identity Dark Matter es una crisis de seguridad

Este conjunto de identidades invisibles crea zonas ciegas donde el riesgo prospera. No es una amenaza teórica: en 2024, el 27 % de las brechas en la nube involucraron el uso indebido de credenciales inactivas, huérfanas o locales.

Entre los principales riesgos destacan:

Abuso de credenciales

El 22 % de todas las brechas se produce por explotación de credenciales válidas. No hace falta hackear si puedes iniciar sesión.

Falta de visibilidad

No puedes proteger lo que no ves. Muchas empresas viven con una falsa sensación de control mientras el riesgo crece en segundo plano.

Problemas de cumplimiento y respuesta

Las identidades no gestionadas quedan fuera de auditorías y ralentizan la respuesta ante incidentes, justo cuando cada minuto cuenta.

Amenazas ocultas

El Identity Dark Matter facilita el movimiento lateral, la escalada de privilegios y las amenazas internas sin ser detectadas.

(Fuente: The Hacker News)

El error de seguir confiando solo en la configuración

La mayoría de las estrategias actuales se basan en configurar sistemas de IAM y asumir que eso equivale a gobernar la identidad. Pero en un entorno fragmentado, ese enfoque ya no funciona.

Desde TecnetOne lo vemos claro: la seguridad de identidad debe pasar de la configuración a la observabilidad.

El cambio necesario: identidad basada en observabilidad

Eliminar el Identity Dark Matter exige un nuevo enfoque: Identity Observability, es decir, visibilidad continua y basada en evidencias sobre todas las identidades, humanas y no humanas.

Este modelo se apoya en tres pilares fundamentales:

1. Ver todo

Recoger telemetría directamente de todas las aplicaciones, no solo de las que tienen conectores IAM estándar.

2. Probar todo

Construir trazabilidad unificada que muestre quién accedió a qué, cuándo y por qué. No suposiciones, pruebas.

3. Gobernar en todas partes

Extender controles a identidades gestionadas, no gestionadas y agentes de IA, sin excepciones.

Cuando unificas telemetría, auditoría y orquestación, el Identity Dark Matter deja de ser una incógnita y se convierte en información accionable.

También podría interesarte: Reconocimiento Facial: Protegiendo la Identidad Digital

Lo que esto significa para tu empresa

Si quieres reducir riesgos reales, necesitas asumir una verdad incómoda: tu perímetro de identidad es mucho más grande de lo que crees.

No basta con proteger a los usuarios visibles. También debes:

- Detectar identidades olvidadas

- Controlar accesos automatizados

- Revisar cuentas inactivas

- Entender cómo actúan los agentes de IA

La gobernanza ya no puede basarse en declaraciones, sino en evidencias continuas.

La visión de TecnetOne

En TecnetOne creemos que el futuro de la ciberseguridad pasa por hacer visible lo invisible. La identidad debe gestionarse como se gestiona la observabilidad en sistemas modernos: entendiendo cómo se crea, cómo se usa y cómo se comporta.

Solo así puedes garantizar que la seguridad y el cumplimiento no se prometen, sino que se demuestran.

Conclusión: el riesgo que no ves es el más peligroso

El Identity Dark Matter no es una moda ni un concepto teórico. Es el reflejo de cómo han cambiado las empresas, la tecnología y las amenazas.

Si no actúas, estas identidades invisibles seguirán operando en segundo plano, ampliando tu superficie de ataque sin que lo notes.

La buena noticia es que el problema tiene solución. Pero empieza por reconocer que la mitad de tu universo de identidades no está donde crees. Y que recuperar la visibilidad ya no es opcional, sino una condición básica para sobrevivir en el entorno digital actual.