Un hacker conocido como "sentap" puso en venta algo realmente preocupante: el acceso total a un sistema de gestión de combustible que opera en varias gasolineras de Guerrero, Estado de México y Morelos, siendo Guerrero el estado más afectado. Lo más alarmante es que este acceso se ofrece por solo 25,000 dólares (unos 500,000 pesos mexicanos), una cantidad pequeña considerando el enorme riesgo que esto implica.

Con ese control, cualquier persona podría manipular el suministro de combustible, alterar registros financieros e incluso desviar el producto sin que nadie se dé cuenta. Este caso deja claro que protegerse contra ciberataques ya no es opcional, especialmente cuando se trata de sistemas tan críticos.

¿Por qué este ataque representa una amenaza tan grave?

Expertos en ciberseguridad advierten que este ataque parece ser real y representa una amenaza seria. Tras analizar la información filtrada, se confirmó que las estaciones de servicio mencionadas en la muestra existen realmente en Guerrero, Estado de México y Morelos, lo que refuerza la autenticidad del ataque.

El análisis también sugiere que el sistema comprometido podría pertenecer a una empresa encargada de la logística de distribución de combustible, como grandes cadenas o distribuidores independientes. Sin embargo, el atacante no reveló con exactitud qué compañía está involucrada.

Según los datos expuestos, el acceso comprometido incluiría información financiera, registros de clientes, control de inventarios y datos contables. Esto podría dar a los ciberdelincuentes la capacidad de desviar grandes cantidades de combustible, alterar precios o manipular facturación sin ser detectados.

Además, especialistas advierten que este tipo de acceso podría permitir que un atacante interrumpa la cadena de suministro, afectando inventarios y rutas logísticas, lo que generaría problemas de desabasto. También existe el riesgo de fraude financiero a gran escala mediante la manipulación de créditos, ventas y reportes, provocando pérdidas millonarias para las empresas afectadas.

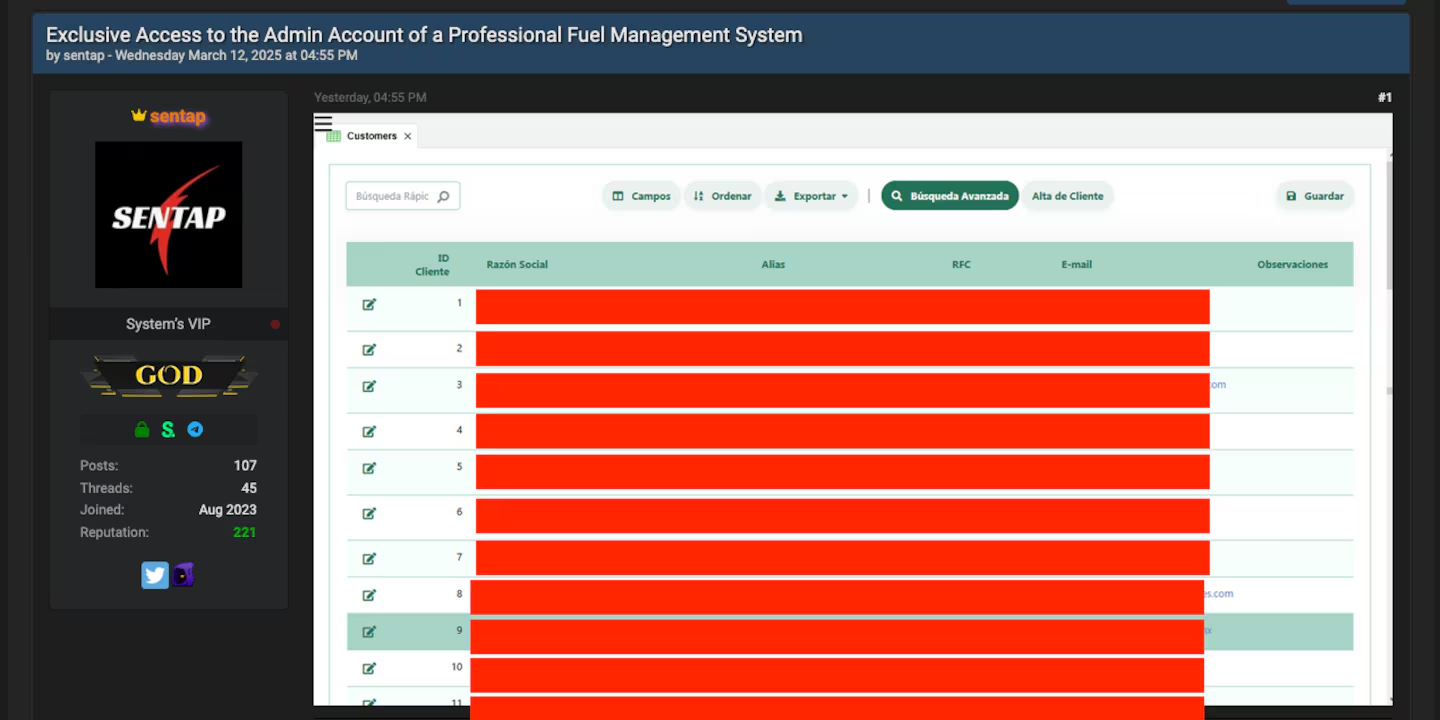

Captura de la publicación en la dark web donde se ofrece el acceso al sistema. (Fuente: Publimetro)

Podría interesarte leer: Cibercrimen en la Dark Web: ¿Cómo operan las redes ocultas?

Espionaje, fraudes y lavado de dinero: los riesgos detrás del ataque

Este ataque va mucho más allá del robo de datos o el control de bombas de gasolina. Expertos advierten que quien adquiera este acceso podría usarlo para realizar espionaje industrial, aprovechando información confidencial sobre clientes, precios y distribución para beneficiar a la competencia o incluso al mercado negro.

Además, el control del sistema permitiría manipular la infraestructura para generar una escasez artificial, lo que podría impactar directamente en el suministro de combustible. También existe el riesgo de que se utilice este acceso para lavar dinero, ocultando transacciones fraudulentas en los registros oficiales.

Las empresas afectadas podrían enfrentarse a graves consecuencias, como daños a su reputación y posibles sanciones por parte de la Comisión Reguladora de Energía (CRE) o la Secretaría de Energía (Sener), especialmente si el sistema comprometido abastece servicios críticos o dependencias gubernamentales.

Aunque aún no se ha confirmado qué empresa fue vulnerada, compañías como FEMSA Comercio (con su división OXXO GAS que opera en 17 estados) y Grupo SIMSA (con fuerte presencia en el sector energético) encajan en el perfil de organizaciones que podrían utilizar este tipo de sistemas avanzados de gestión.

Una amenaza que ya llegó a la dark web

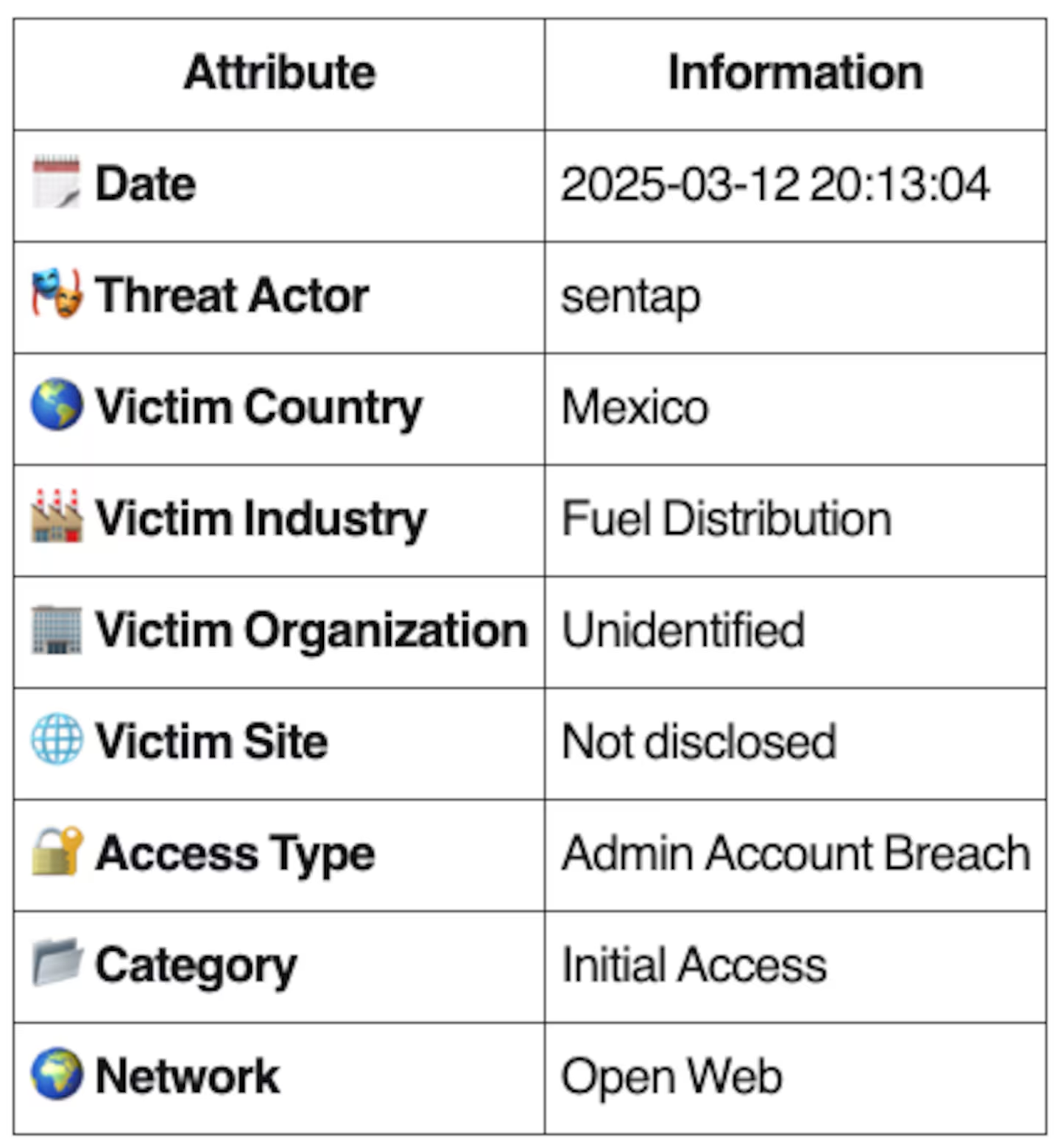

El portal especializado en ciberseguridad Dark Web Informer también alertó sobre esta amenaza. Según su informe, el sistema comprometido maneja más de 10 estaciones subsidiarias y procesa transacciones que alcanzan los 12.8 millones de pesos diarios. Lo más preocupante es que la base de datos filtrada contiene información altamente sensible, que podría facilitar fraudes financieros, robo de combustible o incluso servir para operaciones de lavado de dinero.

Informe de Dark Web Informer sobre la publicación en un foro de ciberdelincuencia. Fuente: Dark Web Informer

¿Quién es el hacker “sentap” y por qué es tan peligroso?

El responsable detrás de esta amenaza es un hacker conocido como “sentap”, un actor con un historial preocupante en la venta de accesos a sistemas vulnerados. No es alguien nuevo en este tipo de actividades; desde al menos agosto de 2023, ha estado activo en foros clandestinos ofreciendo accesos administrativos a infraestructuras críticas en distintos países.

En su historial se encuentran publicaciones en las que ha vendido accesos a plataformas gubernamentales, sistemas de telecomunicaciones e incluso sistemas de producción industrial y plataformas ERP de empresas privadas. Los países afectados por sus actividades incluyen Pakistán, Burkina Faso, Bután, Vietnam, Turkmenistán, Malasia, Emiratos Árabes Unidos, Colombia, Nepal, India, China, Paraguay y, ahora, México.

Podría interesarte leer: Datos Bancarios de 80mil Mexicanos quedan Expuestos por un Ciberataque

¿Qué puede hacer un hacker con este acceso?

Según la información publicada, el acceso que “sentap” está vendiendo permitiría llevar a cabo acciones muy preocupantes, como:

- Modificar, agregar o eliminar registros financieros y contables.

- Controlar la distribución de combustible en las estaciones comprometidas.

- Alterar créditos y facturas de los clientes del sistema.

- Exportar datos sensibles de clientes y proveedores.

- Administrar roles y permisos de usuario, lo que podría permitir bloquear el acceso a empleados legítimos y mantener el control de la plataforma.

El mayor riesgo de esta brecha es que este acceso podría ser utilizado por grupos delictivos dedicados al huachicoleo digital, permitiéndoles robar combustible de forma sigilosa, sin que los sistemas de las empresas detecten ninguna anomalía.

Este caso pone en evidencia lo vulnerables que pueden ser las infraestructuras críticas y la urgencia de implementar medidas de seguridad efectivas para evitar que este tipo de amenazas se conviertan en una crisis mayor.