La innovación en tecnología no solo abre puertas a nuevas oportunidades de crecimiento y eficiencia, sino que también presenta retos significativos en términos de seguridad cibernética. Un ejemplo reciente y alarmante de esto es cómo ciertos actores malintencionados están aprovechando Google Cloud Run, una plataforma destacada por su capacidad de ejecutar aplicaciones en contenedores de forma escalable, para desplegar troyanos bancarios a gran escala. Este método representa un giro preocupante en la manera en que los hackers buscan comprometer la seguridad financiera de individuos y empresas.

La nueva cara de la ciberdelincuencia: Abuso de Google Cloud Run

Especialistas en ciberseguridad están alertando sobre la explotación del servicio Google Cloud Run por parte de hackers para propagar una cantidad significativa de troyanos bancarios, incluyendo variantes conocidas como Astaroth, Mekotio y Ousaban.

Google Cloud Run ofrece la posibilidad de desplegar tanto servicios como sitios web o aplicaciones completas, manejando eficientemente las cargas de trabajo sin la necesidad de gestionar infraestructuras o realizar escalados manualmente.

Desde septiembre de 2023, el equipo de Cisco Talos ha notado un incremento notable en el abuso de esta plataforma de Google para distribuir software malicioso, destacando campañas originadas en Brasil que utilizan archivos MSI para desplegar malware.

De acuerdo con el análisis de estos expertos, la popularidad de Google Cloud Run entre los atacantes se debe a su eficiencia en costos y su habilidad para sortear medidas convencionales de seguridad y filtrado.

Te podrá interesar: ¿Qué es un Virus Troyano?

Proceso de Ataque

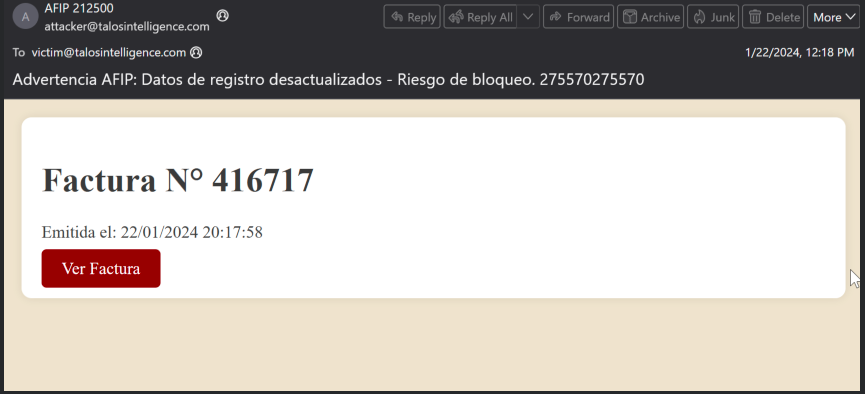

Ejemplo de correo electrónico de phishing empleado en la campaña

El procedimiento de ataque se inicia con el envío de correos electrónicos de phishing a las potenciales víctimas. Estos correos están cuidadosamente diseñados para imitar comunicaciones oficiales relacionadas con facturas, informes financieros o comunicados de entidades gubernamentales y oficinas de impuestos.

Según los analistas, la mayoría de estos correos están redactados en español, apuntando principalmente a usuarios en países latinoamericanos, aunque también se han detectado casos en italiano. Estos mensajes contienen enlaces que dirigen a los usuarios hacia páginas web malintencionadas alojadas en Google Cloud Run.

La metodología para entregar el malware varía: en algunas instancias, se utilizan archivos MSI directamente; en otras, el usuario es redirigido mediante un código 302 hacia un espacio en Google Cloud Storage que contiene un archivo ZIP. Este último incluye el archivo MSI perjudicial.

Al ejecutar el archivo MSI, se activa la descarga e instalación de componentes adicionales y otras cargas maliciosas en el equipo de la víctima. Los ataques analizados muestran que la inyección del malware en una segunda fase se lleva a cabo mediante el abuso de BITSAdmin, una herramienta legítima de Windows.

Para garantizar su permanencia en el sistema incluso después de reinicios, el software malicioso crea archivos LNK ('sysupdates.setup<cadena_aleatoria>.lnk') dentro de la carpeta de arranque. Estos están programados para lanzar un comando de PowerShell que, a su vez, inicia el script malicioso ('AutoIT').

Te podrá interesar: Análisis de Malware con Wazuh

Información sobre el Malware

Las recientes campañas que explotan Google Cloud Run están vinculadas a tres troyanos bancarios específicos: Astaroth/Guildma, Mekotio y Ousaban. Estos malware están diseñados para infiltrarse de manera encubierta en los sistemas, asegurar su permanencia y sustraer información financiera delicada, lo cual podría facilitar el acceso no autorizado a cuentas bancarias.

Astaroth destaca por sus sofisticadas técnicas de evasión. Originalmente enfocado en objetivos brasileños, ahora ha ampliado su alcance a más de 300 entidades financieras distribuidas en 15 países de América Latina. Además, ha empezado a recoger credenciales de plataformas de intercambio de criptomonedas.

Utilizando métodos como el registro de pulsaciones de teclado, capturas de pantalla y vigilancia del portapapeles, Astaroth no solo sustrae información sensible sino que también redirige y altera el tráfico de internet para obtener credenciales bancarias.

Por su parte, Mekotio, activo desde hace varios años, se centra en la región latinoamericana. Este troyano es conocido por robar credenciales bancarias y datos personales, así como por ejecutar transacciones fraudulentas. Además, es capaz de modificar navegadores web para dirigir a las víctimas hacia sitios de phishing.

Ousaban, otro troyano bancario, tiene la capacidad de registrar pulsaciones de teclado y realizar capturas de pantalla, además de emplear técnicas de phishing para adquirir credenciales bancarias mediante el uso de páginas de inicio de sesión bancario falsas.

Según Cisco Talos, Ousaban se introduce en una fase más avanzada dentro de la cadena de infección de Astaroth, lo que sugiere una posible colaboración entre los creadores de ambos malware o la presencia de un único agente de amenaza que controla ambos.

Lectura recomendada: Nueva Amenaza Cibernética: El Troyano Coyote

Respuesta de Google

"Valoramos el esfuerzo de los investigadores por identificar y reportar el abuso de Cloud Run para redirigir a los usuarios hacia contenido malicioso. Hemos procedido a eliminar los enlaces malintencionados y estamos trabajando para reforzar nuestras medidas de mitigación con el objetivo de prevenir actividades perjudiciales futuras."

Conclusión

El abuso de Google Cloud Run por parte de los hackers para lanzar campañas de troyanos bancarios subraya la naturaleza cambiante de las amenazas cibernéticas. A medida que los servicios en la nube se vuelven más integrados en nuestras operaciones diarias, también se convierten en objetivos más atractivos para los actores de amenazas.

La lucha contra estas tácticas avanzadas requiere un enfoque holístico que combine tecnología de vanguardia, educación y prácticas de seguridad proactivas. Aunque el panorama de amenazas continúa evolucionando, mediante la vigilancia y la adopción de medidas de seguridad robustas, tanto individuos como organizaciones pueden protegerse contra estas y otras tácticas maliciosas.