Los recientes reportes indican que un grupo de hackers pro-iraníes ha estado realizando ataques cibernéticos dirigidos. Pero, ¿qué significa esto realmente? En esencia, estos hackers son individuos o colectivos que, inspirados por motivaciones políticas o ideológicas, llevan a cabo ataques en el ciberespacio. Su alineación con Irán sugiere que sus actividades podrían estar, de alguna forma, vinculadas a los intereses o posturas políticas de ese país.

Comprendiendo el Escenario: El Auge de los Hackers Pro-Iraníes

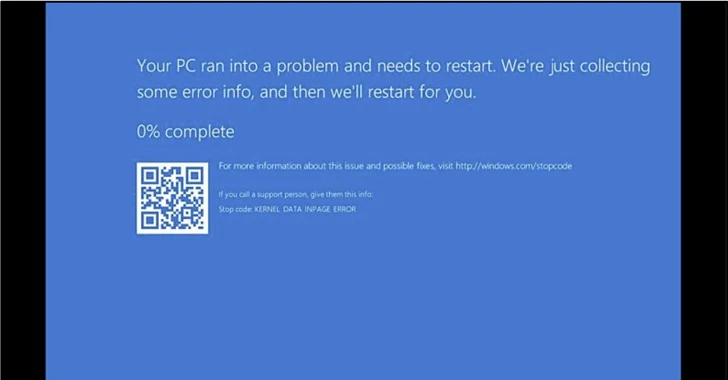

La serie de ataques cibernéticos recientes dirigidos a organizaciones albanesas involucró el empleo de un programa malicioso denominado "No-Justice". Los descubrimientos provienen de una empresa especializada en seguridad en línea, la cual informó que este malware de tipo Windows "desactiva el sistema operativo de una manera que impide su reinicio".

Las intrusiones se han atribuido a un grupo iraní involucrado en operaciones psicológicas denominado "Homeland Justice", que ha estado activo desde julio de 2022 y ha dirigido específicamente ataques destructivos hacia Albania.

El 24 de diciembre de 2023, este adversario volvió a la acción después de un período de inactividad, alegando que "regresó para eliminar a los simpatizantes de los terroristas" y describiendo su última campaña como "#DestroyDurresMilitaryCamp". Es importante destacar que la ciudad albanesa de Durrës actualmente alberga al grupo disidente conocido como la Organización Muyahidín del Pueblo de Irán (MEK). Entre los objetivos de este ataque se encontraban ONE Albania, Eagle Mobile Albania, Air Albania y el parlamento albanés.

Te podrá interesar leer: Análisis de Malware con Wazuh

Durante el desarrollo de la campaña, se implementaron dos herramientas principales: un programa de limpieza ejecutable y un script de PowerShell diseñado para propagar el primero a otras máquinas en la red objetivo después de habilitar la administración remota de Windows (WinRM).

El programa malicioso No-Justice (NACL.exe) es un archivo binario de 220,34 KB que requiere de privilegios de administrador para eliminar los datos de la computadora. Esto se logra al borrar la firma de inicio del Master Boot Record (MBR), que es el primer sector en cualquier disco duro y que identifica la ubicación del sistema operativo en el disco para cargarlo en la memoria RAM de la computadora.

Además de estas acciones, se utilizaron herramientas legítimas como Plink (también conocido como PuTTY Link), RevSocks y el kit de recursos de Windows 2000 para facilitar el reconocimiento, el movimiento lateral y el acceso remoto persistente.

Te podrá interesar: Hacktivismo en la Era Moderna: Una Mirada al Paisaje Cambiante

Los actores de amenazas de orientación pro-iraní, como Cyber Av3ngers, Cyber Toufan, Haghjoyan y YareGomnam Team, han dirigido cada vez más sus esfuerzos hacia Israel y Estados Unidos en medio de las continuas tensiones geopolíticas en el Medio Oriente.

Grupos como Cyber Av3ngers y Cyber Toufan han adoptado una narrativa de represalia en sus ataques cibernéticos. Estos grupos hacktivistas han buscado atacar oportunamente a entidades estadounidenses que utilizan tecnología israelí, con el objetivo de lograr una estrategia de represalia dual al atacar tanto a Israel como a Estados Unidos en un solo ciberataque coordinado.

Cyber Toufan, en particular, ha estado involucrado en una serie de operaciones de piratería y filtración dirigidas a más de 100 organizaciones. Han eliminado hosts infectados y han liberado datos robados a través de su canal de Telegram. El impacto de sus acciones ha sido tan devastador que muchas de las organizaciones afectadas (casi un tercio) no han logrado recuperarse. Algunas de estas organizaciones siguen completamente fuera de línea más de un mes después del ataque. Las víctimas incluyen tanto empresas privadas como entidades gubernamentales israelíes.

Podría interesarte leer: Los Casos Más Emblemáticos de Hacktivismo

En el último mes, la Dirección Nacional Cibernética de Israel (INCD) informó que está rastreando aproximadamente 15 grupos de piratas informáticos asociados con Irán, Hamás y Hezbolá, que han estado llevando a cabo actividades maliciosas en el ciberespacio israelí desde el inicio de la guerra entre Israel y Hamás en octubre de 2023. Además, la agencia señaló que las técnicas y tácticas empleadas por estos grupos comparten similitudes con las utilizadas en la guerra entre Ucrania y Rusia, lo que incluye la explotación de la guerra psicológica y el uso de malware de limpieza para destruir información confidencial.

Conclusión

Los ataques cibernéticos pro-iraníes representan una faceta compleja y desafiante de la seguridad mundial. Comprender su naturaleza, motivaciones y métodos es fundamental para desarrollar estrategias efectivas de defensa y mitigación. Mientras que la amenaza es seria y en constante evolución, la combinación de conciencia, preparación y cooperación internacional sigue siendo nuestra mejor defensa contra estas actividades maliciosas.