Zimbra es un servidor de correo electrónico colaborativo que ofrece una solución integrada de mensajería, calendario, contactos y tareas. Es utilizado por más de 500 millones de personas en todo el mundo, incluyendo organizaciones gubernamentales, educativas y empresariales.

Sin embargo, Zimbra no es infalible. Recientemente, se ha descubierto que un grupo de hackers explotó una vulnerabilidad de día cero en Zimbra para acceder a datos sensibles de sistemas gubernamentales en varios países.

¿Qué vulnerabilidad se explotó y cómo?

El Equipo de Análisis de Amenazas (TAG) de Google ha revelado que los atacantes aprovecharon una vulnerabilidad de día cero en el servidor de correo electrónico Zimbra Collaboration para extraer información confidencial de sistemas gubernamentales en varios países.

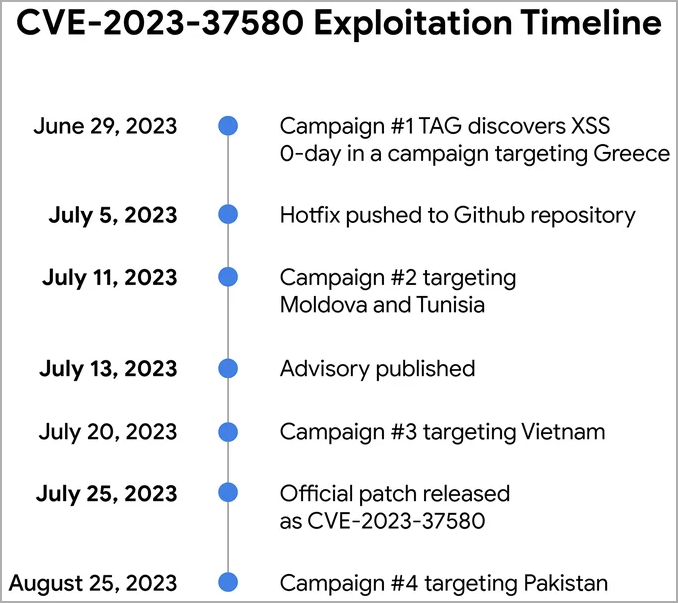

Estos hackers comenzaron a explotar esta vulnerabilidad, conocida ahora como CVE-2023-37580, a partir del 29 de junio, casi un mes antes de que el proveedor emitiera una solución en la versión 8.8.15, parche 41 del software, el 25 de julio.

La falla en cuestión se trata de un problema XSS (cross-site scripting) que afecta al Zimbra Classic Web Client.

Te podrá interesar leer: Descubriendo los Ataques de Cross-Site Scripting (XSS)

Según los analistas de amenazas de Google, los atacantes aprovecharon una vulnerabilidad en los sistemas gubernamentales de Grecia, Moldavia, Túnez, Vietnam y Pakistán con el objetivo de robar datos de correo electrónico, credenciales de usuario y tokens de autenticación, además de redirigir correos electrónicos y llevar a las víctimas a sitios de phishing.

En este contexto, Google identificó que cuatro actores de amenazas diferentes hicieron uso de esta vulnerabilidad, la cual era desconocida en el momento de su explotación a finales de junio de 2023, cuando se dirigieron contra una organización gubernamental en Grecia. Los atacantes emplearon correos electrónicos con enlaces maliciosos que permitían la filtración de datos de correo electrónico y el reenvío automático a una dirección controlada por el atacante.

Una vez que los analistas de Google alertaron a la compañía sobre estos compromisos observados, Zimbra tomó medidas inmediatas implementando una revisión de emergencia en GitHub. La segunda campaña se llevó a cabo el 11 de julio, siendo ejecutada por un actor de amenazas identificado como "Winter Vivern", quien apuntó a organizaciones gubernamentales en Moldavia y Túnez. En este caso, las URL de explotación cargaron JavaScript malicioso en los sistemas de destino.

El 13 de julio, Zimbra emitió un aviso de seguridad en el que recomendaba medidas para mitigar la vulnerabilidad, pero no se mencionó ninguna actividad de explotación por parte de los piratas informáticos en ese momento.

Una tercera campaña se inició el 20 de julio, dirigida por un grupo de amenazas no identificado hacia una organización gubernamental vietnamita. Estos ataques utilizaron una URL de explotación para redirigir a las víctimas a una página de phishing.

Cinco días después, Zimbra finalmente lanzó un parche oficial para la vulnerabilidad CVE-2023-37580, aunque no proporcionó información sobre la explotación activa en ese momento. Google destaca que los tres actores de amenazas aprovecharon la vulnerabilidad antes de que se lanzara la solución oficial.

En una cuarta campaña el 25 de agosto, un actor de amenazas probablemente descubrió el error después de que el proveedor lo solucionó. Este actor aprovechó la vulnerabilidad en los sistemas de una organización gubernamental paquistaní para robar tokens de autenticación de Zimbra.

Te podrá interesar leer: La Vulnerabilidad Zero-Day: ¡Actúa Ahora para Protegerte!

(Etiqueta de Google)

Aunque el informe de Google no revela muchos detalles sobre los atacantes, resalta la importancia de las actualizaciones de seguridad oportunas. Esto es relevante incluso en el caso de vulnerabilidades de gravedad media, ya que los adversarios que ya han ingresado al sistema pueden aprovecharlas para facilitar sus ataques.

La explotación de CVE-2023-37580 es solo uno de los numerosos ejemplos de fallos XXS (cross-site scripting) utilizados para atacar servidores de correo, como CVE-2022-24682 y CVE-2023-5631, que afectan tanto a Zimbra como a Roundcube. Estos incidentes subrayan la importancia de la ciberseguridad y la necesidad constante de mantener los sistemas actualizados y protegidos contra las amenazas en constante evolución.

Podría interesarte: Identificando vulnerabilidades: El poder de las CVE

Recomendaciones para Mitigar Vulnerabilidades Zero-Day

Ante la creciente amenaza de vulnerabilidades Zero-Day, las organizaciones deben tomar medidas proactivas para fortalecer su postura de seguridad. Algunas recomendaciones clave incluyen:

-

Actualizaciones y Parches Constantes: Mantener el software actualizado con las últimas actualizaciones y parches es esencial para cerrar las posibles brechas de seguridad.

-

Monitoreo Continuo: Implementar sistemas de monitoreo continuo para detectar actividades sospechosas y posibles intrusiones de manera temprana.

-

Concientización del Personal: Educar a los trabajadores sobre las mejores prácticas de seguridad, incluido el reconocimiento de correos electrónicos de phishing y la importancia de contraseñas seguras.

-

Colaboración con la Comunidad de Seguridad: Participar activamente en la comunidad de seguridad cibernética para compartir información sobre amenazas y soluciones.

Te podrá interesar: Concientización: Esencial en la Ciberseguridad de tu Empresa

En resumen, el reciente ataque a Zimbra destaca la persistente amenaza que representan las vulnerabilidades Zero-Day. Las organizaciones, especialmente aquellas en el sector gubernamental, deben reconocer la urgencia de fortalecer sus defensas cibernéticas. Al adoptar un enfoque proactivo, mantenerse actualizadas sobre las últimas amenazas y colaborar con la comunidad de seguridad, las organizaciones pueden reducir significativamente el riesgo de caer víctimas de ataques cibernéticos cada vez más sofisticados. La ciberseguridad no es solo una necesidad; es una responsabilidad que las organizaciones deben abrazar en la era digital actual.