Recientemente, el escenario digital ha sido testigo de una operación a gran escala llevada a cabo por Earth Krahang, un enigmático grupo de hackers vinculado a China. Esta campaña sin precedentes ha puesto en jaque a 70 entidades distribuidas en 23 países, subrayando la creciente amenaza que representan las incursiones cibernéticas en nuestra interconectada sociedad.

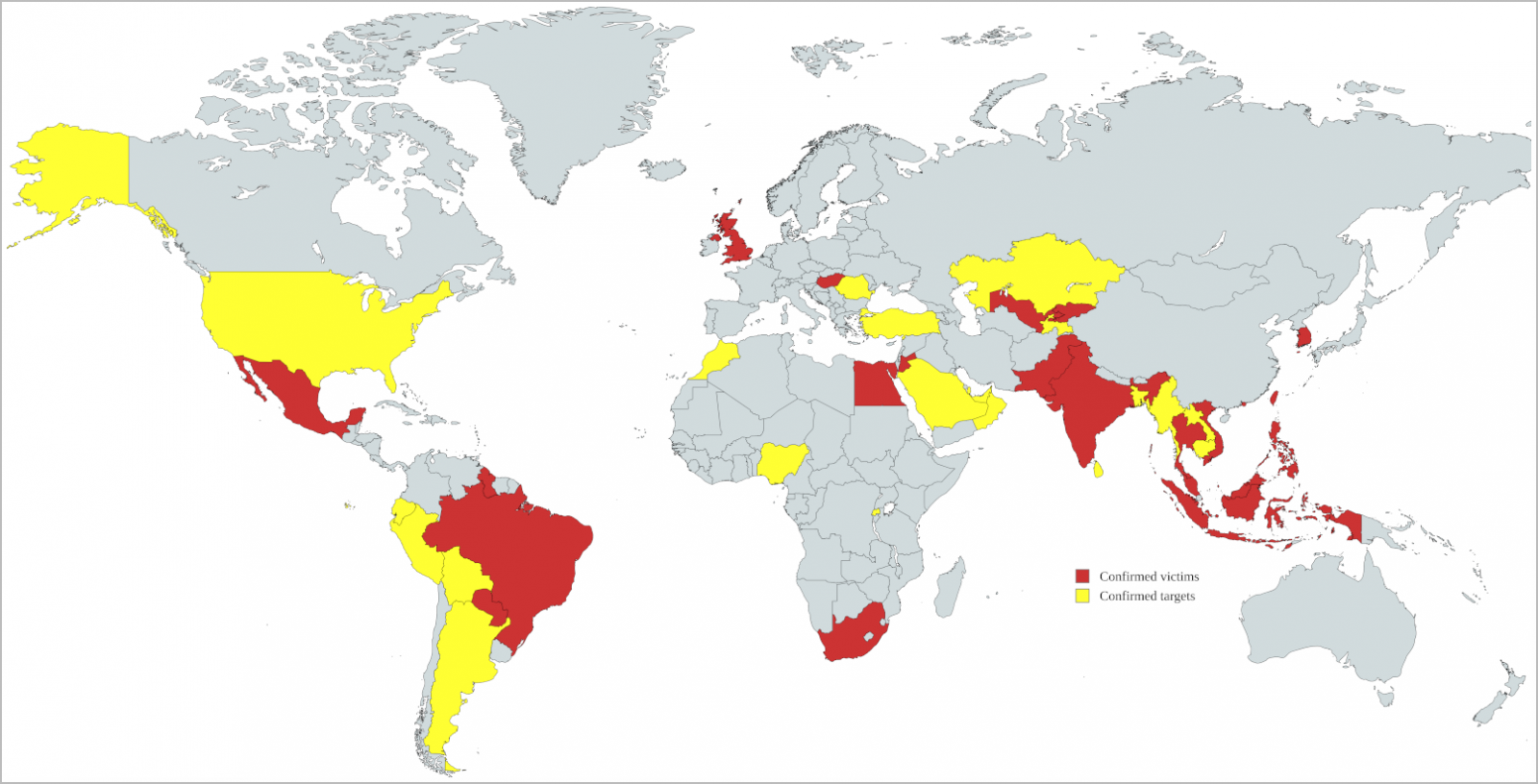

Una compleja operación de ciberataque, atribuida a un colectivo chino conocido como 'Earth Krahang', implicado en actividades de Amenaza Persistente Avanzada (APT), ha infiltrado 70 organizaciones y apuntado a otras 116 en 45 países. Investigadores de Trend Micro, que han seguido de cerca estos movimientos, revelan que esta ofensiva ha estado activa desde principios de 2022, enfocándose mayoritariamente en entes gubernamentales.

De manera más detallada, 48 entidades gubernamentales han sido comprometidas, incluyendo 10 ministerios de Asuntos Exteriores, mientras que otras 49 agencias gubernamentales han sido objetivo de ataques. Para llevar a cabo sus incursiones, los atacantes se han valido de servidores vulnerables conectados a la red e implementado correos electrónicos de phishing para instalar backdoors o puertas traseras que facilitan el espionaje digital.

Utilizando la infraestructura gubernamental ya comprometida como plataforma de lanzamiento, Earth Krahang no solo extiende sus ataques a otros gobiernos sino que también configura servidores VPN en los sistemas vulnerados y emplea técnicas de fuerza bruta para obtener las contraseñas de cuentas de correo electrónico de alto valor.

Te podrá interesar: Seguridad de Infraestructuras Críticas con Wazuh

Mapa de víctimas (rojo) y objetivos (amarillo)

Resumen del Ataque

Los atacantes explotan herramientas de código abierto para sondear servidores públicos en busca de debilidades específicas, como las vulnerabilidades CVE-2023-32315 (en Openfire) y CVE-2022-21587 (en aplicaciones web de Oracle).

Mediante la explotación de estas vulnerabilidades, instalan webshells para acceder de manera no autorizada y mantenerse dentro de las redes objetivo. Como alternativa, recurren al phishing, empleando temas geopolíticos para seducir a los usuarios a abrir archivos adjuntos o clickear en enlaces maliciosos.

Una vez dentro, Earth Krahang aprovecha la infraestructura vulnerada para distribuir malware, dirigir el tráfico de ataques proxy y lanzar campañas de phishing utilizando cuentas de correo electrónico gubernamentales comprometidas.

Según Trend Micro, Earth Krahang recopila cientos de direcciones de email durante su reconocimiento. En un caso notable, utilizaron el correo de una entidad gubernamental comprometida para enviar un archivo malicioso a 796 correos internos.

Estos emails distribuyen archivos que instalan backdoors en los dispositivos de las víctimas, permitiendo una infección más amplia y asegurando la persistencia ante posibles detecciones y limpiezas.

Los atacantes, también manipulan cuentas de Outlook comprometidas para atacar credenciales de Exchange y han sido vistos utilizando scripts de Python diseñados para filtrar emails de servidores Zimbra.

Además, configuran servidores VPN en servidores públicos vulnerados usando SoftEtherVPN, facilitando un acceso más profundo a las redes privadas de las víctimas y mejorando su capacidad de desplazamiento lateral. Con su presencia asegurada en la red, Earth Krahang despliega malware y herramientas como Cobalt Strike, RESHELL y XDealer, otorgándoles la habilidad de ejecutar comandos a distancia y recolectar datos.

XDealer resalta por su sofisticación, soportando sistemas Linux y Windows. Esta herramienta puede capturar pantallas, registrar pulsaciones de teclado e interceptar información del portapapeles.

Conoce más sobre: Prevención de Keylogging: Una Amenaza Silenciosa

Asignación de Responsabilidad

Trend Micro inicialmente identificó conexiones entre Earth Krahang y el grupo vinculado a China, Earth Lusca, a través de coincidencias en las infraestructuras de comando y control (C2), pero luego concluyó que son entidades distintas.

Existe la posibilidad de que ambos conjuntos de actores de amenazas estén asociados con la compañía china I-Soon, desempeñándose en una unidad especializada en el espionaje cibernético de instituciones gubernamentales.

Además, se ha vinculado a RESHELL con el grupo conocido como 'Gallium' y a XDealer con los hackers 'Luoyu'. No obstante, la evidencia sugiere que estas herramientas pueden ser utilizadas por varios actores de amenazas, con cada grupo implementando su propia clave de cifrado única.

Conclusión

La campaña llevada a cabo por "Earth Krahang" resalta la naturaleza en constante evolución de las amenazas cibernéticas y la necesidad de una vigilancia y adaptación continua. A medida que los actores maliciosos emplean tácticas cada vez más sofisticadas, la comunidad global debe unirse para fortalecer sus defensas colectivas.

La educación, la inversión en tecnología de seguridad avanzada, y la cooperación internacional serán fundamentales para prevenir futuras incursiones y proteger la infraestructura crítica mundial de las garras de ciberdelincuentes como "Earth Krahang".

En última instancia, este episodio sirve como un recordatorio contundente de que en la era digital, la seguridad no es simplemente una cuestión de tecnología, sino una prioridad estratégica que requiere un enfoque integrado y proactivo. La lucha contra el ciberespionaje y la delincuencia cibernética es compleja y en constante cambio, pero con el compromiso y la colaboración adecuados, es posible salvaguardar nuestros activos digitales más valiosos.