Un reciente incidente que destaca la sofisticación y el peligro de los ataques cibernéticos es el caso de los hackers de Blackwood. Estos ciberdelincuentes lograron secuestrar las actualizaciones del popular software de oficina, WPS Office, para diseminar malware.

El Ataque de Blackwood

Un actor de amenazas avanzadas, previamente desconocido y denominado 'Blackwood', ha estado empleando un malware sofisticado llamado NSPX30 en ataques de ciberespionaje dirigidos a empresas e individuos. Este adversario ha estado operativo desde al menos 2018, utilizando NSPX30, un implante con una base de código que tiene sus raíces en una puerta trasera simple de 2005. Esto se desarrolló tras observarse ataques de adversario en el medio (AitM).

Investigadores de una compañía líder en ciberseguridad descubrieron a Blackwood y el implante NSPX30 durante una campaña en 2020, y consideran que las actividades de este grupo se alinean con intereses estatales de China.

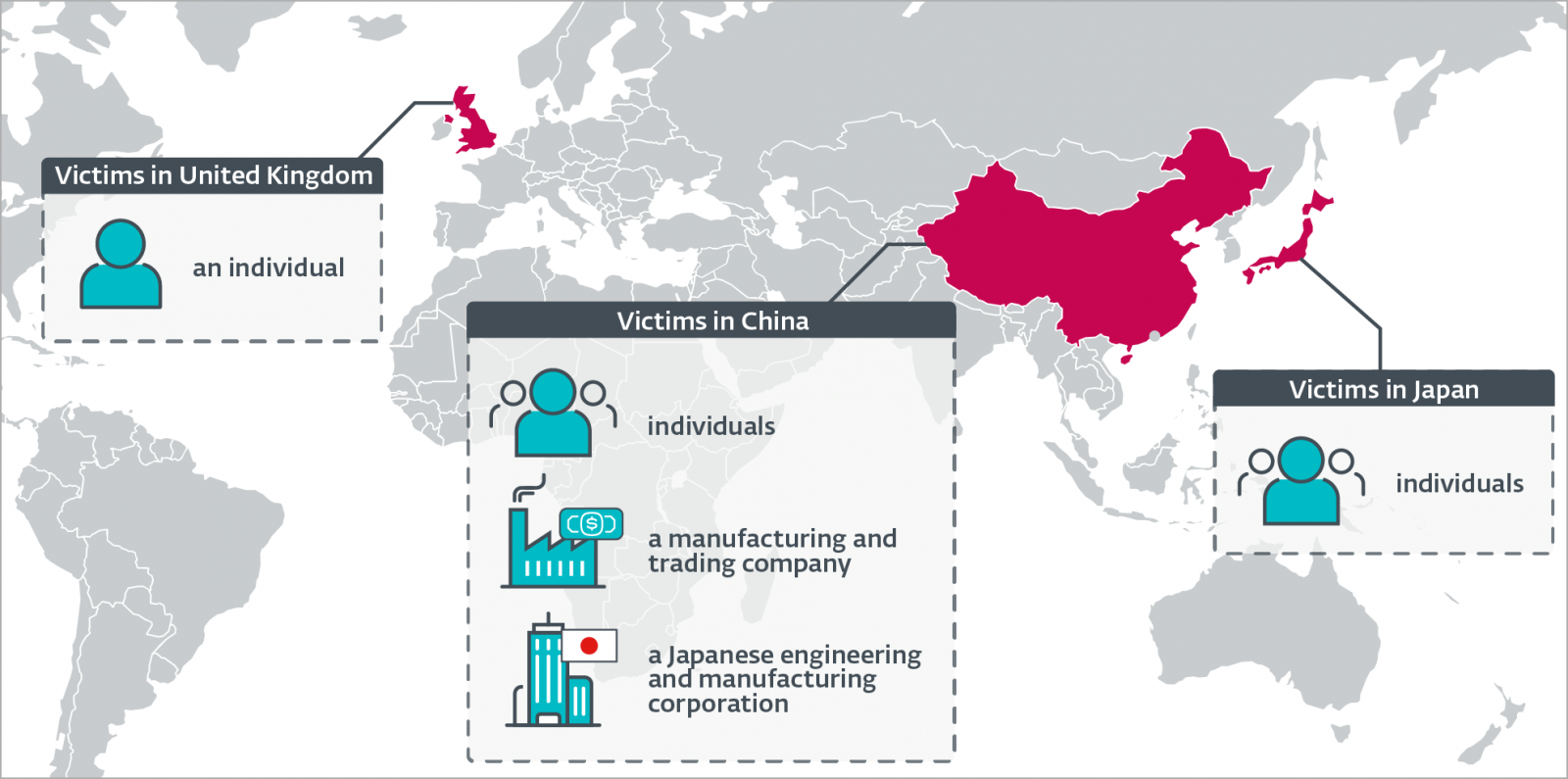

Los objetivos de Blackwood se encuentran principalmente en China, Japón y el Reino Unido. El malware se ha entregado a través de mecanismos de actualización de software legítimos, incluyendo WPS Office, la plataforma de mensajería instantánea Tencent QQ y el editor de documentos Sogou Pinyin.

Según estos expertos en ciberseguridad, el actor de amenazas lleva a cabo ataques AitM e intercepta el tráfico generado por NSPX30 para encubrir sus actividades y ocultar sus servidores de comando y control (C2).

Además, se ha señalado que Blackwood podría compartir accesos con otros grupos APT chinos, ya que se observó que sistemas de una empresa estaban siendo atacados por conjuntos de herramientas vinculados a múltiples actores, tales como Evasive Panda, LuoYu y LittleBear.

Diagrama de Objetivos de Blackwood

Conoce más sobre: Predicciones de Amenazas APT para 2024

Origen y evolución del NSPX30

NSPX30 es un implante avanzado derivado del código de una puerta trasera de 2005 conocida como 'Project Wood', que tenía funciones básicas como la recopilación de datos del sistema, registro de teclas y captura de pantallas. Entre otros implantes que se originaron de Project Wood se encuentra DCM (Dark Spectre), detectado por primera vez en 2008, el cual incorporó múltiples mejoras en su funcionalidad.

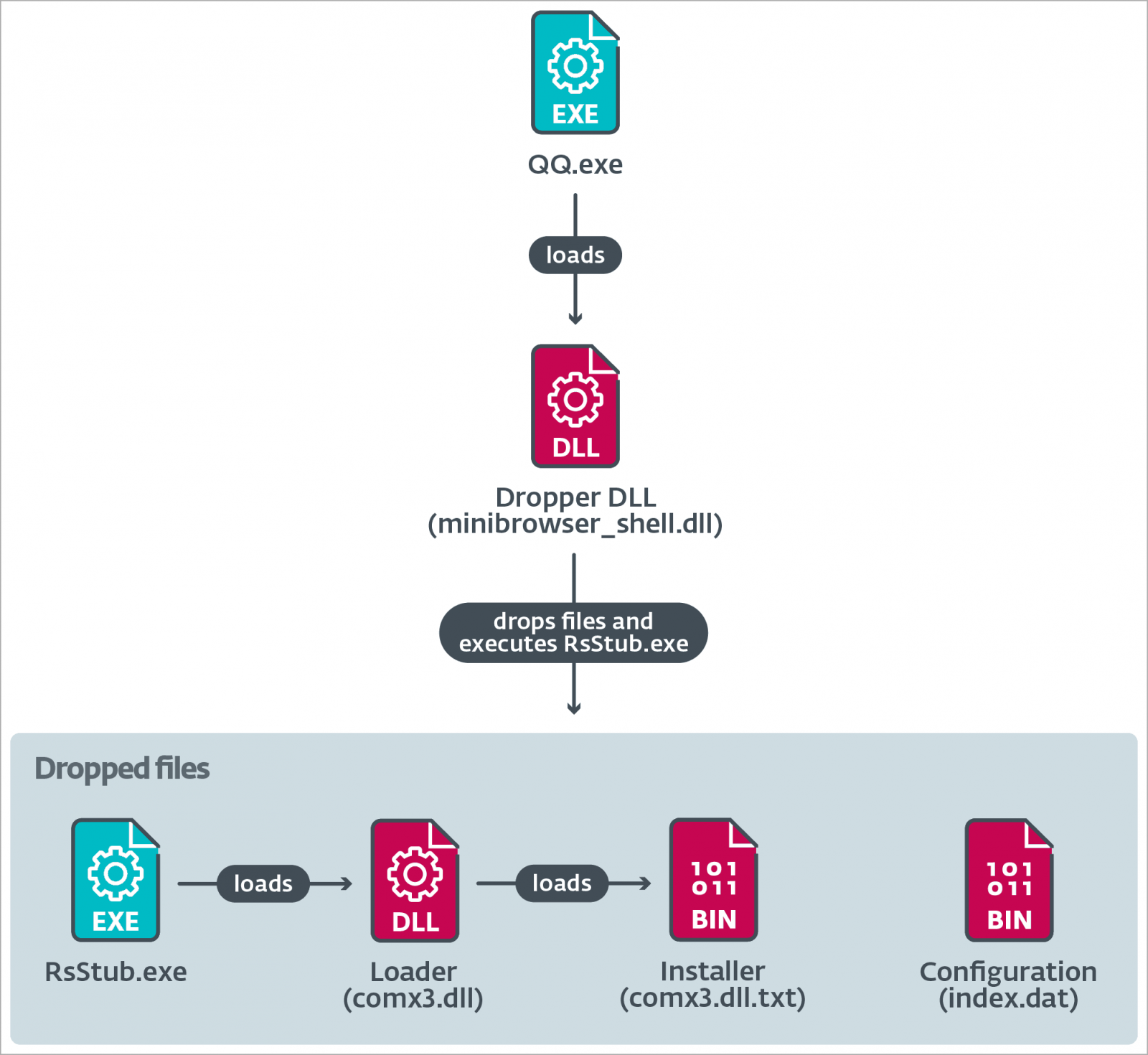

Se cree que NSPX30 evolucionó a partir de DCM, y la primera muestra conocida de este malware se documentó en 2018. En contraste con sus antecesores, NSPX30 se distingue por su arquitectura de múltiples etapas, que incluye componentes como un cuentagotas, un instalador de DLL con capacidades avanzadas de evasión de UAC, un cargador, un orquestador y una puerta trasera, cada uno con su propio conjunto de plugins.

NSPX30 muestra un progreso técnico considerable, con habilidades para interceptar paquetes y así ocultar su infraestructura, permitiéndole operar de manera encubierta. Además, posee mecanismos para añadirse a las listas de permitidos de herramientas antimalware chinas y evitar ser detectado.

La función principal de NSPX30 es recolectar información del sistema comprometido, incluyendo archivos, capturas de pantalla, pulsaciones de teclas, datos de red y hardware, así como credenciales. La puerta trasera también puede extraer registros de chat y listas de contactos de aplicaciones como Tencent QQ, WeChat, Telegram, Skype, CloudChat, RaidCall, YY y AliWangWang.

Además, la puerta trasera tiene la capacidad de finalizar procesos a través del PID, crear un shell inverso, trasladar archivos a ubicaciones específicas o desinstalarse del sistema infectado.

También te podrá interesar leer: Análisis de Malware con Wazuh

Ataques AitM

Un aspecto destacado de las actividades de Blackwood es su habilidad para entregar NSPX30 secuestrando solicitudes de actualización de software legítimo, como Tencent QQ, WPS Office y Sogou Pinyin.

No obstante, esto se diferencia de un compromiso de la cadena de suministro ya que Blackwood intercepta la comunicación HTTP no cifrada entre el sistema de la víctima y el servidor de actualizaciones, interviniendo para entregar el implante.

El mecanismo exacto que Blackwood utiliza para interceptar este tráfico es desconocido. Se especula que podría lograrse a través de un implante en las redes de los objetivos, posiblemente en dispositivos vulnerables como enrutadores o gateways.

Basado en su análisis, los investigadores opinan que la puerta trasera original que dio origen al desarrollo del implante personalizado NSPX30 parece haber sido creada por desarrolladores de malware con alto nivel de expertise.

Conoce más sobre: Protegiendo la Cadena de Suministro: Principales Ataques

Conclusión

El ataque de Blackwood contra los usuarios de WPS Office subraya la importancia de la seguridad cibernética en nuestra era digital. La sofisticación de tales ataques demuestra que nadie está completamente seguro. Sin embargo, con las prácticas adecuadas de seguridad y una vigilancia constante, los usuarios pueden protegerse significativamente de estas amenazas.

Este incidente también sirve como un recordatorio para los desarrolladores y empresas de software sobre la importancia de mantener altos estándares de seguridad, especialmente en procesos críticos como las actualizaciones de software.