Los ataques cibernéticos ya no son exclusivos de grandes empresas o gobiernos. Hoy en día, cualquiera con una presencia online puede convertirse en un blanco, y los ataques DDoS (Distributed Denial of Service) están en el centro de este problema, siendo una de las amenazas más frecuentes y devastadoras. Lo alarmante es que ya no se necesita ser un hacker experto para lanzar uno de estos ataques; plataformas como Telegram han simplificado el acceso a herramientas y servicios diseñados para causar estragos en redes y servidores.

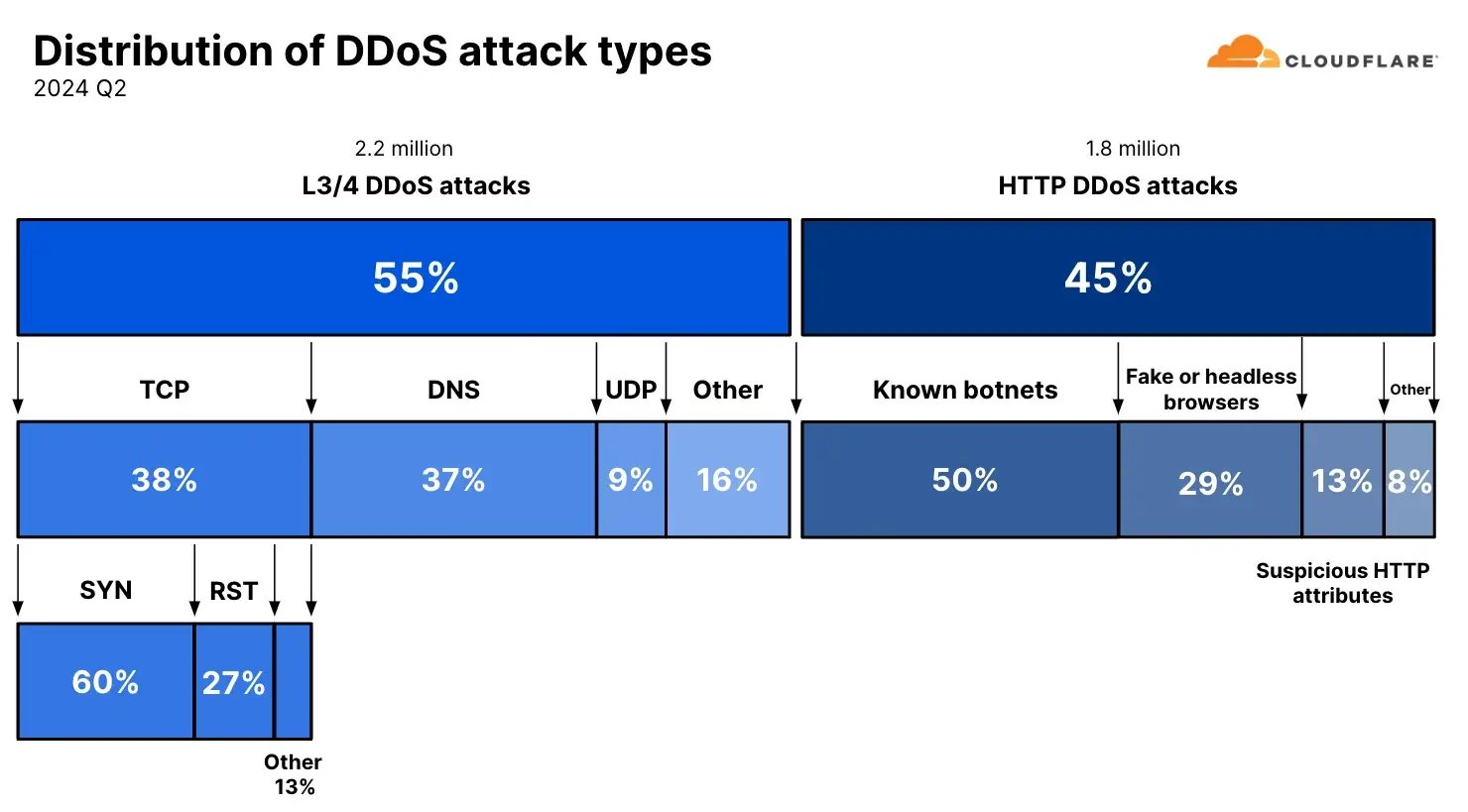

Y el panorama no deja de empeorar. Según el informe de Cloudflare del segundo trimestre de 2024, los ataques DDoS han crecido un 20 % en el último año, con más de 4 millones de incidentes mitigados en apenas tres meses. Este incremento refleja una sofisticación cada vez mayor en las tácticas utilizadas, muchas de las cuales se originan en grupos organizados que operan desde Telegram. Estos colectivos, como NoName057(16) o RipperSec, no solo distribuyen herramientas avanzadas como DDoSia o MegaMedusa, sino que también coordinan ataques y reclutan participantes desde la misma plataforma.

¿Por qué es importante estar atentos a los grupos DDoS en Telegram?

Los ataques DDoS están más presentes que nunca, y una de las razones es la facilidad con la que las herramientas y recursos necesarios están al alcance de cualquiera. Telegram se ha convertido en un lugar clave para que grupos hacktivistas coordinen sus campañas, recluten miembros y compartan herramientas diseñadas para causar caos. Lo preocupante es que ahora, incluso alguien sin experiencia técnica puede lanzar un ataque con las herramientas que estos grupos proporcionan.

Monitorear a estos grupos no es solo una cuestión de vigilancia, sino de entender cómo funcionan las amenazas modernas. La sofisticación de los ataques ha crecido tanto que, en muchos casos, rivaliza con las capacidades de actores patrocinados por estados. Esto pone en riesgo no solo a empresas y gobiernos, sino también a infraestructuras críticas en todo el mundo. Estar al tanto de cómo operan estos grupos es clave para anticiparse a sus movimientos, adaptar las defensas y mantenerse un paso por delante de los ciberatacantes.

Desglose de los ataques DDoS por tipos y métodos (Fuente: Cloudflare)

Grupos DDoS en Telegram: Cómo operan y por qué son una amenaza

NoName057(16): Los hackers prorrusos detrás del proyecto DDoSia

NoName057(16) es uno de los grupos de hackers prorrusos que más atención ha ganado desde su aparición en marzo de 2022, durante el conflicto entre Rusia y Ucrania. Este colectivo se dedica principalmente a lanzar ataques de denegación de servicio distribuido (DDoS) contra objetivos en Ucrania, países miembros de la OTAN y naciones que apoyan a Ucrania. Lo más preocupante es que gestionan gran parte de sus operaciones a través de Telegram, donde organizan ataques, distribuyen herramientas y reclutan voluntarios para su proyecto insignia: DDoSia.

El Proyecto DDoSia es básicamente una plataforma que permite a los simpatizantes unirse a las campañas de ataques DDoS. ¿El incentivo? Los participantes reciben recompensas en criptomonedas según el impacto de sus contribuciones, lo que ha ayudado al grupo a construir una red cada vez más amplia. Además, han mejorado su herramienta principal con cifrado avanzado (AES-GCM), lo que les permite ocultar las listas de objetivos y dificultar los esfuerzos para prevenir o bloquear sus ataques.

Canal de Telegram de NoName057(16)

¿A quién apuntan?

NoName057(16) ha centrado sus ataques en sectores clave como finanzas, transporte, administración pública e infraestructura crítica. Algunos de sus ataques más recientes incluyen instituciones financieras en Polonia y Suecia, así como sitios gubernamentales en Alemania y Dinamarca. Sin embargo, su alcance no termina ahí. A finales de 2023, el grupo amplió su estrategia y empezó a colaborar con otros colectivos hacktivistas, incluyendo grupos prorrusos y propalestinos. Esta alianza les ha permitido coordinar campañas más complejas y con motivaciones ideológicas diversas, aumentando su influencia y los riesgos para la ciberseguridad global.

Podría interesarte leer: Principales Trucos de Phishing que Utilizan los Hackers

RipperSec: Hacktivistas pro palestinos y su herramienta MegaMedusa

RipperSec es un grupo de hackers pro palestinos que surgió en Malasia y ha estado activo en Telegram desde junio de 2023. Su enfoque principal son los ataques dirigidos a Israel y sus aliados, pero lo que los hace destacar es que han formado alianzas con grupos prorrusos, ampliando su alcance y recursos. Sus objetivos no son casuales: se centran en países y entidades que apoyan abiertamente a Israel, lo que deja claro el carácter político detrás de sus acciones.

Aunque son más conocidos por sus ataques DDoS, RipperSec también realiza otras actividades como desfiguración de sitios web y hackeos a sistemas SCADA, lo que demuestra que no se limitan a una sola táctica. Su objetivo es claro: causar el mayor nivel de disrupción posible mientras ganan visibilidad para su causa.

MegaMedusa: Su arma principal para ataques DDoS

Uno de los desarrollos más importantes de RipperSec es MegaMedusa, una herramienta de ataque DDoS creada por uno de los miembros del grupo. Diseñada para ser fácil de usar y extremadamente efectiva, MegaMedusa se enfoca en ataques de capa 7 (específicamente dirigidos a aplicaciones web) y está construida con NodeJS. Una de sus mayores ventajas es su compatibilidad con múltiples sistemas operativos, como Debian, Ubuntu, Kali Linux, Termux e incluso Windows, lo que la hace accesible para prácticamente cualquier persona.

Características de MegaMedusa:

- Es capaz de esquivar varias capas de seguridad, como UAM Challenges, Cloudflare NoSec, DDoS Guard, vShield y ShieldSquare Captcha.

- Permite realizar ataques que pueden durar hasta 100,000 segundos (más de 27 horas).

- Incluye soporte para proxys, lo que permite que los ataques provengan de múltiples IP y ubicaciones, aumentando la complejidad de detectarlos y bloquearlos.

¿Cómo funciona su ecosistema?

Lo que hace a RipperSec diferente de otros grupos es que MegaMedusa no solo es una herramienta para ataques DDoS, sino también una forma de participación dentro del grupo. Los miembros pueden usar esta herramienta para lanzar ataques de manera independiente, y luego compartir los resultados dentro de la comunidad de RipperSec en Telegram. Este sistema fomenta un ambiente de "reconocimiento" y competencia entre los participantes, incentivando a que más personas se unan y contribuyan a las campañas del grupo.

Aunque existe una versión pública de MegaMedusa para voluntarios y suscriptores de Telegram, se rumorea que los miembros internos de RipperSec tienen acceso a versiones más avanzadas y personalizadas de la herramienta. Estas versiones mejoradas les permiten realizar ataques más sofisticados y devastadores, consolidando su posición como uno de los actores más activos y peligrosos en el panorama del hacktivismo.

Podría interesarte leer: Descubriendo los canales en Telegram de la Dark Web

UserSec: Hackers prorrusos y ataques DDoS por encargo

UserSec es un grupo hacktivista prorruso que empezó a ganar notoriedad a principios de 2023 gracias a sus ciberataques con tintes políticos. Sus objetivos principales son países de la OTAN, aliados de Ucrania e infraestructuras críticas en Occidente. Aunque no hay pruebas claras de que tengan un vínculo directo con el gobierno ruso, sus ataques están muy alineados con los intereses geopolíticos de Rusia: desestabilizar a las naciones occidentales y difundir narrativas prorrusas.

El grupo opera principalmente a través de Telegram, que utilizan para coordinar ataques, reclutar nuevos participantes e impulsar su propaganda. Además, han diversificado sus operaciones formando alianzas con otros colectivos hacktivistas, tanto prorrusos como islámicos, lo que les ha permitido ampliar su alcance y ejecutar ataques más grandes y coordinados.

¿Qué tipo de actividades realiza UserSec?

UserSec no se limita a un solo tipo de ataque. Entre sus actividades destacan:

- Campañas DDoS: Llevan a cabo ataques masivos para derribar sitios web y servicios esenciales.

- Violaciones de datos: Acceden a información confidencial de sus objetivos y la exponen públicamente.

- Desfiguración de sitios web: Alteran el contenido de páginas web para mostrar mensajes propagandísticos.

- Venta de servicios DDoS: UserSec también ofrece ataques DDoS por encargo, monetizando sus capacidades y sumando un objetivo financiero a sus motivaciones ideológicas.

Además, el grupo proporciona herramientas y acceso a recursos para otros actores maliciosos, lo que les permite generar ingresos mientras extienden el impacto de sus actividades.

¿Por qué es preocupante su enfoque?

Lo que hace de UserSec una amenaza importante es su capacidad para adaptarse y colaborar con diferentes grupos, incluso aquellos con ideologías distintas. Este enfoque híbrido (combinando motivaciones ideológicas y económicas) los ha hecho más peligrosos y efectivos. No solo buscan desestabilizar políticamente a sus objetivos, sino que también sacan provecho económico de sus operaciones, diversificando sus estrategias y ganando más relevancia en el ámbito cibernético.

UserSec es un claro ejemplo de cómo las amenazas cibernéticas están evolucionando rápidamente, mezclando ideologías, intereses económicos y tecnología avanzada para maximizar su impacto. Estar atentos a este tipo de grupos y sus tácticas es crucial para entender y enfrentar los riesgos del panorama actual de la ciberseguridad.

Conoce más sobre: Los Casos Más Emblemáticos de Hacktivismo

Holy League: La alianza que une a hacktivistas de todo el mundo

La holy league, formada en julio de 2024, no es un grupo de hackers específico, sino una poderosa alianza creada para mejorar la colaboración entre hacktivistas prorrusos y propalestinos. Esta coalición surgió de la unión de dos grandes alianzas existentes, con el objetivo de coordinar ciberataques contra enemigos comunes, incluyendo a países occidentales, India y naciones que apoyan a Ucrania e Israel. Básicamente, busca unir esfuerzos dispares bajo una agenda común para maximizar su impacto.

Lo que hace a la holy league tan peligrosa es su capacidad para orquestar campañas a gran escala. Entre sus tácticas están los ataques DDoS, desfiguraciones de sitios web y violaciones de datos. Pero no solo buscan causar caos en infraestructuras críticas; también intentan reforzar la reputación de los grupos participantes y atraer a nuevos aliados a través de propaganda cargada de mensajes religiosos y geopolíticos.

Con más de 80 grupos hacktivistas en su red, este grupo se ha convertido en un eje central para la colaboración estratégica en el mundo del hacktivismo. Su modelo no solo fomenta la cooperación entre diferentes colectivos, sino que también muestra cómo el hacktivismo sigue evolucionando para jugar un papel clave en los conflictos geopolíticos actuales.

GlorySec: El hacktivismo con una agenda antiautoritaria

Por otro lado, tenemos a GlorySec, un grupo hacktivista que se ha hecho notar por atacar a gobiernos e instituciones que consideran corruptos, con un enfoque especial en regímenes autoritarios como Rusia y China. Este colectivo, activo desde agosto de 2023, utiliza Telegram como su plataforma principal para coordinar ataques DDoS, filtraciones de datos, desfiguraciones de sitios web y hasta doxing (exposición de información personal).

Lo que distingue a GlorySec es su ideología. Se identifican con principios anarcocapitalistas, promoviendo un gobierno mínimo y defendiendo las libertades individuales. Además de lanzar ciberataques, usan sus canales para difundir sus ideales antiautoritarios y criticar a los regímenes que consideran opresores.

A diferencia de otros grupos, GlorySec adopta un enfoque único al operar internamente. Por ejemplo, seleccionan a sus líderes a través de votaciones “democráticas”, algo inusual en este tipo de colectivos. Sin embargo, esta estructura a veces genera inconsistencias en sus operaciones y cambios abruptos en sus campañas, lo que los hace menos predecibles, pero igual de disruptivos.

SR. Hamza: El grupo hacktivista islamista que está ganando notoriedad

SR. Hamza es un grupo hacktivista de orientación islamista que apareció recientemente en el radar de la ciberseguridad. Activo desde el 3 de octubre de 2024, el grupo utiliza Telegram como su base de operaciones para coordinar ataques, compartir propaganda y colaborar con otros colectivos hacktivistas prorrusos y pro palestinos. Sus ataques están dirigidos principalmente contra Israel y los países que lo apoyan, y ya han conseguido llamar la atención por sus campañas bien organizadas.

¿Qué tipo de actividades realiza SR. Hamza?

El grupo se especializa en ataques DDoS, aunque también ha afirmado haber realizado filtraciones de datos contra algunos de sus objetivos. Lo curioso es que se cree que sus líderes provienen de Marruecos, lo que añade un componente regional interesante a sus operaciones. En poco tiempo, SR. Hamza se ha posicionado como un actor relevante en el mundo del hacktivismo gracias a su capacidad para colaborar con otros grupos y llevar a cabo ataques de alto impacto.

Además de sus ciberataques, el grupo también está involucrado en la venta de herramientas maliciosas a través de su canal de Telegram. Entre los productos que ofrecen están:

- Botnet Élite

- Botnet Renacimiento

- Botnet Nova

- Zafiro C2

- Red Cindy

- Ryzer Stresser

Estas herramientas están diseñadas para facilitar ciberataques, desde la creación de redes de bots hasta el lanzamiento de ataques DDoS a gran escala. Con esta estrategia, SR. Hamza no solo promueve sus objetivos ideológicos, sino que también genera ingresos al vender software a otros actores maliciosos.

Anonymous Guys: El grupo de hackers iraníes con alianzas globales

Anonymous Guys es un grupo hacktivista iraní que ha estado ganando notoriedad por su postura ideológica y sus operaciones cibernéticas. Se describen a sí mismos como defensores de los grupos que se oponen al Islam, y su canal de Telegram, creado el 10 de octubre, es su tercer intento tras haber sido suspendidos en varias ocasiones. Esta persistencia ya dice mucho sobre su determinación y su capacidad para adaptarse.

Lo interesante de Anonymous Guys es que no operan solos. Han establecido alianzas con grupos hacktivistas prorrusos, ampliando su alcance y fortaleciendo sus operaciones. Estas colaboraciones muestran cómo los hacktivistas, a pesar de tener diferentes ideologías o motivaciones, pueden unirse para atacar objetivos comunes.

¿Qué buscan?

Anonymous Guys ha logrado posicionarse como un actor relevante en campañas cibernéticas con un claro enfoque ideológico. Su actividad está marcada por una mezcla de estrategias propias y el apoyo que reciben de otros colectivos hacktivistas. Esto les permite promover su agenda mientras fortalecen su red de conexiones en el ecosistema del hacktivismo global.

Aunque no es un grupo tan grande o conocido como otros, su capacidad para mantenerse activos a pesar de las restricciones y su habilidad para formar alianzas los convierte en una pieza importante dentro del mundo del hacktivismo actual. Son un recordatorio de cómo los grupos pequeños pueden tener un impacto significativo cuando trabajan juntos en un panorama cibernético tan interconectado.

Podría interesarte leer: El Ataque DDoS más Grande Jamás Visto: Detenido por Cloudflare

¿Cómo prevenir ataques DDoS?: Medidas clave que puedes tomar

1. Filtra el tráfico y controla la velocidad

No todo el tráfico es igual. Utiliza sistemas avanzados de filtrado para separar las solicitudes legítimas de los usuarios de las maliciosas. Además, configura mecanismos de limitación de velocidad, que restringen la cantidad de solicitudes que se aceptan desde direcciones IP o regiones sospechosas. Esto puede ayudar a reducir el impacto de los ataques volumétricos, esos que buscan saturar tus servidores con una avalancha de tráfico falso.

2. Apuesta por una defensa en capas

No te limites a una sola solución. Protege tu infraestructura en todos los niveles:

- Capa de red: Implementa firewalls y sistemas de prevención de intrusiones.

- Capa de aplicación: Usa firewalls de aplicaciones web (WAF) para evitar que los atacantes exploten vulnerabilidades en tus sitios o aplicaciones. Una defensa multicapa te da más posibilidades de detener un ataque antes de que cause daños significativos.

3. Usa servicios de mitigación de DDoS

A veces, lo mejor es dejarlo en manos de expertos. Proveedores como Cloudflare o Azure DDoS Proteccion ofrecen servicios escalables de mitigación de DDoS que están diseñados para manejar ataques masivos. Estos servicios detectan y bloquean el tráfico malicioso antes de que llegue a tu red, manteniendo tus sistemas en funcionamiento incluso bajo presión.

4. Redundancia y equilibrio de carga

No pongas todos tus huevos en la misma canasta. Distribuye tu tráfico entre varios servidores y centros de datos para evitar depender de un único punto que pueda fallar. Los balanceadores de carga son esenciales aquí, ya que redirigen dinámicamente el tráfico para asegurarte de que tus sistemas sigan funcionando incluso si uno de ellos está siendo atacado.

5. Monitorea tu red en tiempo real

Una de las mejores maneras de detectar un ataque DDoS antes de que cause estragos es monitorear tu red constantemente. Herramientas de monitoreo te permiten identificar patrones anormales en el tráfico y responder rápidamente. Estar atento es clave para minimizar el daño.

6. Mantén todo actualizado

Parece básico, pero es crucial. Asegúrate de que todo tu software y hardware estén al día. Los atacantes a menudo explotan vulnerabilidades conocidas, y mantener tus sistemas actualizados reduce esa posibilidad.

Conclusión

Los grupos hacktivistas en Telegram se han convertido en actores clave en el mundo de las amenazas cibernéticas, pero su forma de operar cambia constantemente. Las políticas más estrictas de Telegram contra el cibercrimen, especialmente tras la supuesta detención de su fundador, Pavel Durov, han llevado al cierre de muchos canales utilizados por estos colectivos.

En respuesta, algunos grupos han cambiado de nombre, otros se han reestructurado y algunos incluso han optado por disolverse, preocupados por la privacidad y la falta de comunicaciones seguras. Este panorama tan dinámico hace que las amenazas en Telegram y otras plataformas como la dark web sean cada vez más difíciles de predecir. Por eso, es fundamental monitorear de cerca estos espacios, ya que entender cómo se adaptan y evolucionan estos grupos puede marcar la diferencia para anticipar y mitigar riesgos en un entorno digital que está en constante transformación.

En TecnetOne, contamos con soluciones avanzadas para detener y mitigar ataques DDoS, protegiendo tus sistemas y manteniendo la continuidad de tus operaciones. Contáctanos para conocer cómo podemos ayudarte a reforzar tu seguridad y mantenerte un paso adelante frente a estas amenazas.