¿Alguna vez has confiado en la rapidez de los pagos móviles para comprar un café o pagar en el supermercado? Ahora imagina que esa misma tecnología, tan conveniente, se convierte en una puerta trasera para que ciberdelincuentes vacíen tu cuenta bancaria sin que te des cuenta. Los ciberdelincuentes han encontrado una nueva forma de robar dinero utilizando datos de tarjetas de crédito vinculadas a sistemas de pago móviles como Apple Pay y Google Pay. Este nuevo ataque, conocido como "Ghost Tap", permite transmitir datos de tarjetas NFC a mulas de dinero en distintas partes del mundo, convirtiéndolo en una amenaza global.

El truco se inspira en métodos que ya se habían visto en malware móvil como NGate, que también usaba señales NFC para realizar transacciones no autorizadas. Sin embargo, Ghost Tap lleva las cosas un paso más allá: es más sofisticado, más difícil de detectar, y lo más preocupante, ni siquiera necesita la tarjeta física o el dispositivo de la víctima. Además, aprovecha una red de mulas de dinero que realizan las transacciones en puntos de venta (PoS) de diferentes lugares, lo que lo hace aún más complicado de rastrear.

Según Threat Fabric, la empresa de seguridad móvil que descubrió Ghost Tap, esta táctica está ganando terreno rápidamente. De hecho, han notado un aumento reciente en su uso, lo que subraya el peligro de este tipo de ataques y la necesidad de estar más atentos que nunca.

Los actores de amenazas buscan mulas de dinero en foros de ciberdelincuencia

Podría interesarte leer: Ataques a Sistemas POS: Una Amenaza en Aumento

¿Qué es el ataque Ghost-Tap y cómo se compara con NGate?

El ataque comienza con el robo de datos de tarjetas de pago y la interceptación de contraseñas de un solo uso (OTP), que son necesarias para registrar las tarjetas en billeteras virtuales como Apple Pay y Google Pay.

Los ciberdelincuentes obtienen los datos de las tarjetas de varias maneras: usando malware bancario que imita aplicaciones de pago, páginas de phishing que engañan a las víctimas o incluso registrando pulsaciones de teclas (keylogging). Las OTP, por otro lado, suelen robarlas mediante técnicas de ingeniería social o malware que espía los mensajes de texto del dispositivo infectado.

En ataques anteriores, como los que usaban el malware NGate, el proceso era más directo. Los hackers necesitaban engañar a las víctimas para que escanearan manualmente sus tarjetas con el sistema NFC del dispositivo, guiándolas con un software malicioso que las llevaba a hacerlo.

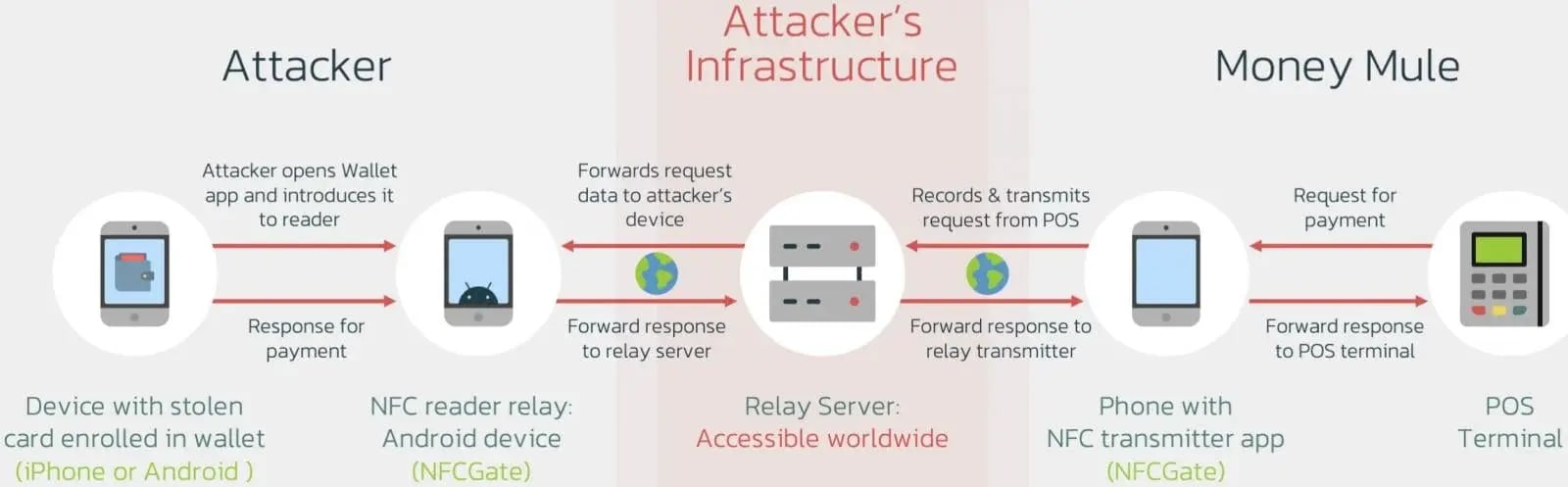

Aunque la herramienta NFCGate sigue siendo clave para transmitir datos de las tarjetas, ahora el esquema ha evolucionado. Los atacantes han añadido un servidor de retransmisión que actúa como intermediario. Este servidor toma la información de las tarjetas robadas y la envía a una red de mulas de dinero repartidas en diferentes ubicaciones, escondiendo al mismo tiempo la identidad y ubicación real de los operadores principales.

¿Qué hacen las mulas? Usan el chip NFC de sus dispositivos para realizar compras a gran escala en tiendas físicas, y lo hacen en múltiples lugares. Esto no solo dificulta rastrear quién está detrás del fraude, sino que también crea una red de operaciones tan dispersa que es casi imposible conectar los puntos y llegar a los cerebros del ataque.

En los ataques de NGate, los delincuentes solían limitarse a pagos pequeños sin contacto o incluso retiros en cajeros automáticos, lo que aumentaba el riesgo de ser identificados y atrapados. De hecho, algunos arrestos ocurrieron por este tipo de actividades.

Pero con Ghost Tap, han perfeccionado el juego. Ahora los retiros de dinero se hacen exclusivamente en puntos de venta y las ganancias se distribuyen entre una red global de mulas. Este cambio hace que sea mucho más difícil rastrear a los líderes del esquema, ya que quienes realmente están en la línea de fuego son las mulas, que son el eslabón más vulnerable y descartable de toda la operación.

Conoce más sobre: Pagos NFC: ¿Seguros al Tocar?

¿Cómo protegerte de los ataques Ghost Tap?

El gran problema con Ghost Tap es que las transacciones parecen completamente normales para los sistemas de detección de fraude de los bancos. Los ciberdelincuentes hacen múltiples pagos pequeños en diferentes ubicaciones, lo que dificulta que los algoritmos antifraude los detecten. A diferencia de compras grandes o inusuales que suelen activar alertas (como cuando haces una compra en otro país), estos cargos pasan desapercibidos con facilidad.

Esto representa un reto enorme para las instituciones financieras, ya que los atacantes utilizan un mismo dispositivo vinculado a Apple Pay o Google Pay para realizar múltiples compras. Aunque los montos individuales sean pequeños, la suma total puede ser considerable si este esquema se replica a gran escala.

Los hackers también son astutos al evitar el rastreo. Las mulas, quienes ejecutan las transacciones, ponen sus dispositivos en "modo avión" mientras usan el chip NFC, lo que les permite realizar pagos sin estar conectados a ninguna red. Esto complica aún más el rastreo de la actividad y de las ubicaciones de los responsables.

Para combatir Ghost Tap, los bancos necesitan implementar medidas más avanzadas. Una estrategia efectiva sería monitorear transacciones que parecen imposibles desde un punto de vista geográfico. Por ejemplo, si alguien realiza un pago en Nueva York y, apenas diez minutos después, aparece otra transacción en Chipre, es evidente que algo no está bien.

Desde el lado del consumidor, estar atentos es clave. Monitorear constantemente los movimientos de tu cuenta y reportar cualquier transacción sospechosa a tu banco de inmediato puede marcar la diferencia. En cuanto detectes algo extraño, bloquea la tarjeta vinculada a tu billetera móvil para evitar más pérdidas.

Aunque este ataque parece complicado de detener, la combinación de mejores herramientas antifraude en las instituciones financieras y un monitoreo proactivo por parte de los usuarios puede ayudar a minimizar los riesgos y proteger tu dinero.