La vulnerabilidad CVE-2023-27997, descubierta y rápidamente parcheada por el fabricante, generó preocupación entre los administradores del sistema. Aunque los detalles aún no se han compartido, SOCRadar ha recopilado información importante y los pasos necesarios para proteger sus sistemas.

¿Cuál es la vulnerabilidad crítica encontrada en el firmware de Fortigate? ¿Quién fue el descubridor de esta vulnerabilidad?

Fortinet ha lanzado actualizaciones de firmware para solucionar una vulnerabilidad crítica no revelada en los productos SSL VPN de Fortigate. Esta vulnerabilidad presenta un alto riesgo de ataques de ejecución remota de código (RCE) sin autenticación previa. Aunque las notas de la versión de Fortinet no mencionan explícitamente la vulnerabilidad, los expertos en seguridad y los administradores han sugerido que las actualizaciones recientes la abordan de manera discreta.

Preguntas de un usuario de Twitter sobre CVE-2023-27997

La firma francesa de ciberseguridad Olympe Cyberdefense ha identificado una vulnerabilidad de ejecución remota de código en Fortinet SSL VPN que podría permitir que un actor de amenazas interfiera con la VPN, incluso si la autenticación multifactor (MFA) está habilitada. Según la firma, todas las versiones del software podrían verse afectadas por esta vulnerabilidad, aunque se espera la confirmación oficial con el lanzamiento de CVE programado para el 13 de junio de 2023. Fortinet, conocido por su compromiso con la seguridad, tiene un historial de lanzar parches antes de la divulgación de vulnerabilidades para permitir a los clientes actualizar sus dispositivos y protegerse antes de que los actores de amenazas intenten explotar la vulnerabilidad.

La vulnerabilidad crítica de ejecución remota de código, rastreada como CVE-2023-27997, fue inicialmente informada por los investigadores de vulnerabilidades de Lexfo Security, Charles Fol y Rioru. Charles Fol compartió en Twitter que el parche aborda la vulnerabilidad CVE-2023-27997, describiéndola como una vulnerabilidad de autenticación previa accesible que afecta a todos los dispositivos SSL VPN de Fortinet.

Declaración del investigador Charles Fol sobre CVE-2023-27997

¿Para qué versiones de firmware se han lanzado las correcciones de seguridad?

Las correcciones de seguridad han sido lanzadas por Fortinet en las siguientes versiones de firmware de FortiOS:

- 6.0.17

- 6.2.15

- 6.4.13

- 7.0.12

- 7.2.5

¿Qué hace a los dispositivos Fortinet tan vulnerables?

Los dispositivos Fortinet son muy atractivos para los ataques debido a su popularidad como dispositivos de firewall y VPN en el mercado. En los últimos años, las vulnerabilidades en los productos Fortinet han recibido una atención considerable por parte de los atacantes.

Una vulnerabilidad crítica, conocida como CVE-2022-42475, afectó a FortiOS y permitió la ejecución remota de código arbitrario. Desde octubre de 2022, esta vulnerabilidad ha sido explotada por supuestos actores de amenazas chinos utilizando el malware BoldMove. La vulnerabilidad, que se basaba en un desbordamiento de búfer en la pila, tenía una puntuación CVSS de 9,3.

Otra vulnerabilidad importante, denominada CVE-2022-40684, permitía el bypass de autenticación y permitía a los actores de amenazas explotar varios productos Fortinet mediante solicitudes HTTP y HTTPS específicas. Las técnicas y herramientas para explotar esta vulnerabilidad se han vendido en foros de la Dark Web.

Te podría interesar leer: Monitoreo Darkweb: Protección Esencial para Empresas

La tercera vulnerabilidad crítica, conocida como CVE-2022-39952, permitía a los atacantes obtener privilegios de root y establecer una puerta trasera en los sistemas afectados. Esta vulnerabilidad llamó la atención de los actores de amenazas después de su divulgación. Además, en 2022, la plataforma SOCRadar detectó que las credenciales de acceso SSL-VPN a través de los productos Fortinet fueron utilizadas como un método destacado para obtener acceso inicial, lo que contribuyó a un crecimiento del mercado de acceso inicial de casi un 50% en comparación con el período entre 2021 y 2022.

Históricamente, los actores de amenazas han aprovechado las vulnerabilidades de SSL-VPN poco después de que se lanzaran los parches correspondientes. Estas vulnerabilidades se utilizan comúnmente para obtener acceso inicial a las redes y llevar a cabo actividades como robo de datos y ataques de ransomware.

¿Cuál es la magnitud de la vulnerabilidad? ¿Cuántos firewalls Fortigate pueden ser accedidos desde Internet?

De acuerdo con los resultados de una búsqueda en Shodan, existe la posibilidad de acceder a más de 255,000 firewalls Fortigate directamente desde Internet. Dado que la vulnerabilidad afecta a todas las versiones anteriores, es probable que la mayoría de estos dispositivos estén expuestos a riesgos.

Búsqueda de Shodan en firewalls Fortigate expuestos.

Examinando las correcciones de Fortinet: ¿Qué nos revela el análisis de CVE-2023-27997?

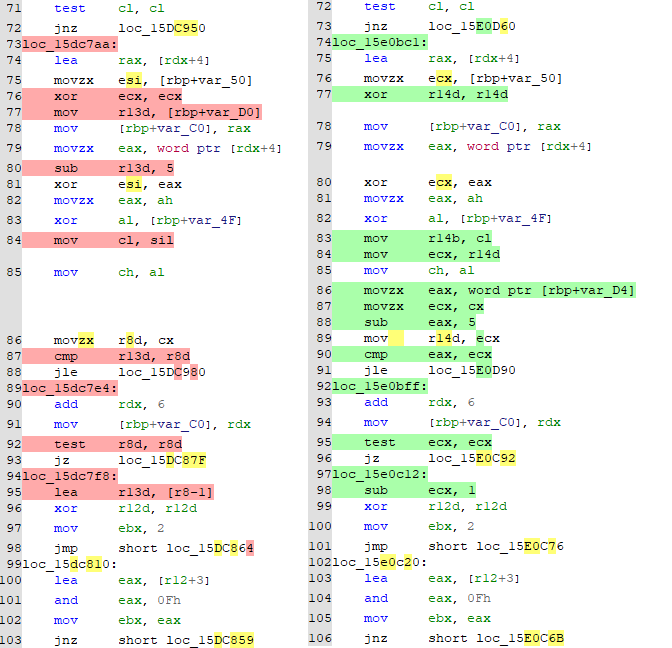

Tras la publicación de las correcciones por parte de Fortinet para los dispositivos vulnerables, watchTowr asumió la tarea de examinar el error mediante una comparación de parches ("parche diff"). Este proceso implicó analizar detalladamente las versiones vulnerables y parcheadas del software a nivel de ensamblaje con el objetivo de identificar información específica sobre la corrección.

Según los investigadores, la explotación del error de desbordamiento de pila representa un desafío y requiere experiencia o acceso a un exploit público. Aunque es poco probable que la vulnerabilidad sea ampliamente aprovechada, es importante tener en cuenta que los atacantes menos calificados aún pueden causar bloqueos y reinicios en los dispositivos objetivo.

El enfoque se centró en los cambios relacionados con la funcionalidad SSL VPN. Durante el análisis, se descubrió la adición de instrucciones "movzx", lo que indica posibles discrepancias en los tipos de datos de las variables.

Versión vulnerable frente a versión fija

El fragmento de código examina el parámetro "encData" para asegurarse de que tenga una longitud superior a 11 bytes y sea uniforme en su longitud. Luego, realiza un proceso de XOR entre el valor "encData" y el resultado de aplicar la función MD5 a un valor de sal combinado con los primeros 8 bytes de la cadena de entrada.

El código decodifica el resultado del proceso y extrae una longitud de carga útil. Sin embargo, existe una falla en la forma en que se realiza esta extracción, ya que solo se consideran los 8 bits inferiores, lo que conduce a un truncamiento. El código compara la longitud de la carga extraída con la longitud ajustada del valor "encData" menos 5 (para tener en cuenta algunos bytes de encabezado). Si la longitud de la carga extraída supera esta longitud ajustada, se muestra un mensaje de error.

Explotar esta vulnerabilidad implica la creación de un valor "encData" especialmente diseñado donde la longitud de la carga útil truncada parezca válida, lo que permite que el código continúe su ejecución. Luego, el código realiza operaciones XOR entre los datos decodificados y una matriz de sal expandida, actualizando la matriz mediante la función de hash MD5 cada 16 bytes.

Sin embargo, debido a la longitud incorrecta de la carga útil, el código puede acceder a la matriz de sal expandida fuera de los límites, lo que resulta en un comportamiento indefinido, como bloqueos o corrupción de datos.

En resumen, el problema surge del truncamiento de la longitud de la carga útil a 8 bits y la posterior comprobación inadecuada de la longitud. Esto permite a un atacante construir un valor "encData" con una longitud de carga útil que supere la comprobación de longitud ajustada, lo que provoca un posible acceso fuera de los límites y un comportamiento inesperado.

¿Existe algún informe de explotación sobre esta vulnerabilidad?

Fortinet responde a la posible explotación de CVE-2023-27997 enfocándose en proteger y asegurar a sus clientes. La compañía se compromete a brindar comunicaciones oportunas y continuas, y ha dirigido a los clientes a la página del Equipo de Respuesta a Incidentes de Seguridad del Producto (PSIRT) para obtener más detalles sobre su proceso de divulgación.

Se recomienda encarecidamente a los administradores de Fortinet que apliquen el parche de manera urgente, ya que existe la posibilidad de que la vulnerabilidad CVE-2023-27997 sea objeto de análisis y descubrimiento acelerados por parte de actores de amenazas, lo que representa un riesgo potencial para sus sistemas.

¿Cuál es el proceso para aplicar un parche a un dispositivo Fortinet Fortigate vulnerable?

Para asegurar su VPN Fortigate, es importante visitar regularmente el sitio de soporte de Fortinet y aplicar los parches más recientes. Siga estos pasos para actualizar su dispositivo:

1. Verifique la versión del firmware: Acceda al panel de control de su dispositivo y consulte la sección "Información del sistema" para conocer la versión actual del firmware.

2. Encuentre el firmware más reciente: Inicie sesión en el sitio de soporte de Fortinet y vaya a la sección "Descargas". En la lista de productos, busque "Fortigate VPN" y seleccione el modelo de su Fortigate. Para ver todas las actualizaciones disponibles, haga clic en "Imágenes de firmware". Busque y descargue el parche específico que aborda CVE-2023-27997.

3. Aplique el parche: En el panel de administración de Fortinet Fortigate VPN, vaya a "System" > "Firmware" > "Update" > "Upload File". Seleccione el archivo de parche que descargó y cargúelo en el sistema. Después de la actualización, realice pruebas en su VPN para asegurarse de que todas las funciones estén operativas y de que el dispositivo sea estable.

Recuerde seguir las instrucciones proporcionadas por Fortinet durante el proceso de actualización y asegurarse de realizar copias de seguridad de su configuración antes de aplicar cualquier cambio. Mantener su dispositivo Fortigate actualizado con los últimos parches de seguridad es fundamental para garantizar la protección y la seguridad de su VPN.

¿Cómo puede ayudar TecnetOne y SOCRadar?

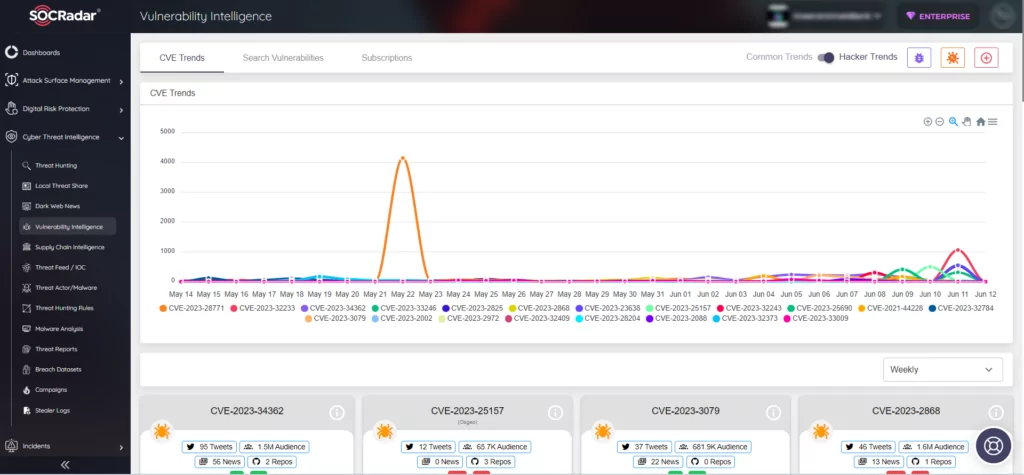

Ofrecemos un valioso apoyo a las empresas al mantenerlas actualizadas sobre las últimas amenazas y vulnerabilidades de seguridad. Este sistema recopila información sobre todas las vulnerabilidades conocidas y la presenta de manera fácil de interpretar, proporcionando alertas que ayudan a priorizar las acciones y mantenerse informado sobre posibles amenazas que puedan afectar a la organización.

El módulo de inteligencia de vulnerabilidades incluido en el servicio de Ciberpatrullaje o SOC as a Service brinda acceso a información detallada sobre vulnerabilidades, lo que permite una gestión efectiva de cualquier problema relacionado y facilita la priorización de los parches necesarios. Al utilizar este módulo, las organizaciones pueden tomar medidas proactivas para abordar las vulnerabilidades y mantener un entorno seguro.

Inteligencia de vulnerabilidades de SOCRadar

Con el Attack Surface Management de TecnetOne, también es posible supervisar en tiempo real las vulnerabilidades en los productos identificados automáticamente dentro de la infraestructura digital de tu empresa. Esta función permite a los equipos de seguridad adoptar un enfoque proactivo para dar prioridad a las vulnerabilidades, ya que cuentan con acceso a inteligencia contextual.