En el dinámico mundo de la ciberseguridad, los ataques de malware siguen evolucionando, desafiando tanto a usuarios como a expertos en seguridad. Recientemente, un fallo en Windows SmartScreen ha llamado la atención, ya que ha sido explotado para distribuir un peligroso malware conocido como "Phemedrone".

¿Qué es Windows SmartScreen?

Windows SmartScreen es una función de seguridad integrada en los sistemas operativos Windows, diseñada para proteger a los usuarios de sitios web y aplicaciones potencialmente dañinas. Funciona escaneando aplicaciones y archivos, alertando a los usuarios sobre posibles amenazas.

El Descubrimiento del Fallo de SmartScreen

Una campaña de malware de robo de información conocida como Phemedrone aprovecha una vulnerabilidad en Microsoft Defender SmartScreen (identificada como CVE-2023-36025) para eludir las indicaciones de seguridad de Windows al abrir archivos URL.

Phemedrone es un nuevo tipo de malware de código abierto diseñado para robar información, incluyendo datos almacenados en navegadores web, billeteras de criptomonedas, y software como Discord, Steam y Telegram. Posteriormente, estos datos son transmitidos a los atacantes para ser utilizados en actividades maliciosas adicionales o vendidos a otros actores de amenazas.

La vulnerabilidad de Microsoft Defender que es explotada en la campaña Phemedrone se conoce como CVE-2023-36025, y fue solucionada durante el martes de parches de noviembre de 2023. Durante ese tiempo, se identificó que estaba siendo activamente aprovechada en ataques.

Según el boletín de seguridad relacionado con CVE-2023-36025, "el usuario debe hacer clic en un acceso directo a Internet (.URL) especialmente diseñado o en un hipervínculo que apunte a un archivo de acceso directo a Internet para que el atacante pueda comprometerlo".

Inicialmente, no se compartieron muchos detalles sobre cómo se estaba explotando CVE-2023-36025 en la naturaleza, pero la aparición de exploits de prueba de concepto poco después aumentó el riesgo para los sistemas Windows que no estaban parcheados.

Se ha informado que la campaña Phemedrone no es la única que se ha dirigido a esta vulnerabilidad particular en Windows, según investigadores de seguridad. Otros casos incluyen ataques de ransomware.

Te podrá interesar leer: Análisis de Malware con Wazuh

Se omite el uso de SmartScreen

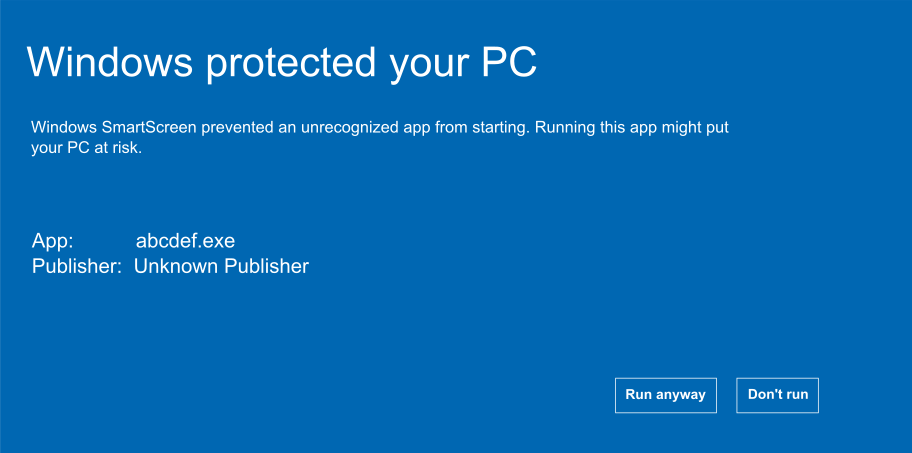

Aviso de SmartScreen al abrir un enlace URL

Los atacantes alojan archivos URL maliciosos en servicios de almacenamiento en la nube confiables como Discord y FireTransfer.io, y con frecuencia, los enmascaran utilizando servicios de acortamiento de URL como shorturl.at.

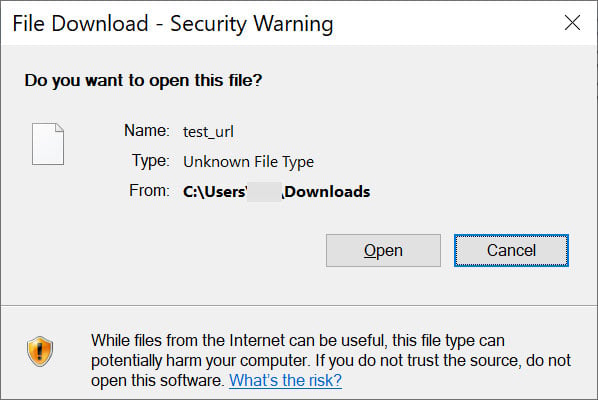

Generalmente, cuando se abre un archivo URL descargado de Internet o recibido por correo electrónico, Windows SmartScreen muestra una advertencia que indica que abrir el archivo podría dañar la computadora.

Sin embargo, cuando se logra engañar a la víctima para que abra uno de los archivos URL maliciosos, se aprovecha de la vulnerabilidad CVE-2023-36095 en Windows SmartScreen para evitar que se muestre este mensaje de advertencia y se ejecute el comando automáticamente.

El archivo URL descargado obtiene un archivo de elemento del panel de control (.cpl) desde el servidor de control del atacante y lo ejecuta, desencadenando una carga útil DLL maliciosa a través de rundll32.exe.

Esta DLL es un cargador de PowerShell que recupera un archivo ZIP de un repositorio de GitHub que contiene el cargador de segunda etapa disfrazado como un archivo PDF (Secure.pdf), un archivo binario legítimo de Windows (WerFaultSecure.exe) y 'wer.dll', que se utiliza en la carga lateral de DLL y para establecer la persistencia.

Una vez que se ejecuta en el sistema comprometido, Phemedrone inicializa su configuración, descifra los elementos necesarios y roba datos de aplicaciones específicas, utilizando Telegram para la filtración de datos.

Phemedrone se enfoca en las siguientes aplicaciones/datos, según los informes:

- Navegadores Chromium: Recopila contraseñas, cookies y datos de autocompletar de navegadores, así como de aplicaciones de seguridad como LastPass, KeePass, Microsoft Authenticator y Google Authenticator.

- Navegadores Gecko: Extrae datos de usuario de navegadores basados en Gecko como Firefox.

- Carteras criptográficas: Obtiene datos de varias aplicaciones de carteras criptográficas, incluyendo Atom, Armory, Electrum y Exodus.

- Discord: Accede de forma no autorizada extrayendo tokens de autenticación.

- FileGrabber: Recopila archivos de usuario de carpetas como Documentos y Escritorio.

- FileZilla: Captura detalles y credenciales de FTP.

- Información del sistema: Recopila especificaciones de hardware, geolocalización, detalles del sistema operativo y capturas de pantalla.

- Steam: Accede a archivos relacionados con la plataforma.

- Telegram: Extrae datos del usuario, con un enfoque en los archivos de autenticación en la carpeta "tdata".

Conclusión

El fallo en Windows SmartScreen y la subsecuente propagación del malware Phemedrone subrayan la importancia de una estrategia de seguridad digital integral. Mantenerse informado, aplicar prácticas de seguridad robustas y estar preparado para responder ante incidentes de seguridad son pasos cruciales para protegerse en este paisaje digital en constante cambio.