La seguridad de nuestros vehículos se encuentra en una encrucijada entre la innovación tecnológica y las amenazas cibernéticas emergentes. Uno de los desafíos más alarmantes que enfrentamos hoy día es el ataque de phishing Man-In-The-Middle (MITM), una técnica avanzada que no solo compromete datos personales, sino que también pone en riesgo la integridad de los vehículos Tesla, líderes en el mercado de automoción eléctrica.

El Nuevo Horizonte del Phishing: Ataques MITM a Tesla

Los especialistas en seguridad, Talal Haj Bakry y Tommy Mysk, revelaron una vulnerabilidad en la aplicación de Tesla y su software que permite realizar ataques de phishing Man-in-the-Middle (MiTM) para acceder a las cuentas de los usuarios, desbloquear los vehículos y ponerlos en marcha. Este método es efectivo en la versión 4.30.6 de la aplicación de Tesla y el software del vehículo versión 11.1 2024.2.7.

Durante el ataque, Bakry y Mysk crearon una 'clave de teléfono' ficticia, demostrando una brecha en el proceso de emparejamiento del vehículo con nuevos dispositivos, lo que debería requerir mayores medidas de autenticación. A pesar de comunicar a Tesla sus descubrimientos y preocupaciones sobre la falta de seguridad en la autenticación al vincular un coche a un teléfono nuevo, la empresa consideró que estos hallazgos no eran relevantes.

Es importante destacar que, aunque el ataque se ejecutó con un dispositivo Flipper Zero, los expertos indican que se podría replicar con otros dispositivos como computadoras, Raspberry Pi o teléfonos Android, lo que subraya la necesidad de reforzar las medidas de seguridad en estos procesos.

Conoce más sobre: Secretos y Lados Oscuros del Flipper Zero Revelados

Incidente de Phishing en Estaciones de Super Carga Tesla

Un individuo malintencionado podría establecer una red WiFi falsa, etiquetada como "Tesla Guest", en una estación de supercarga de Tesla. Este nombre de red, común en los centros de servicio de Tesla, resulta familiar para los dueños de estos vehículos.

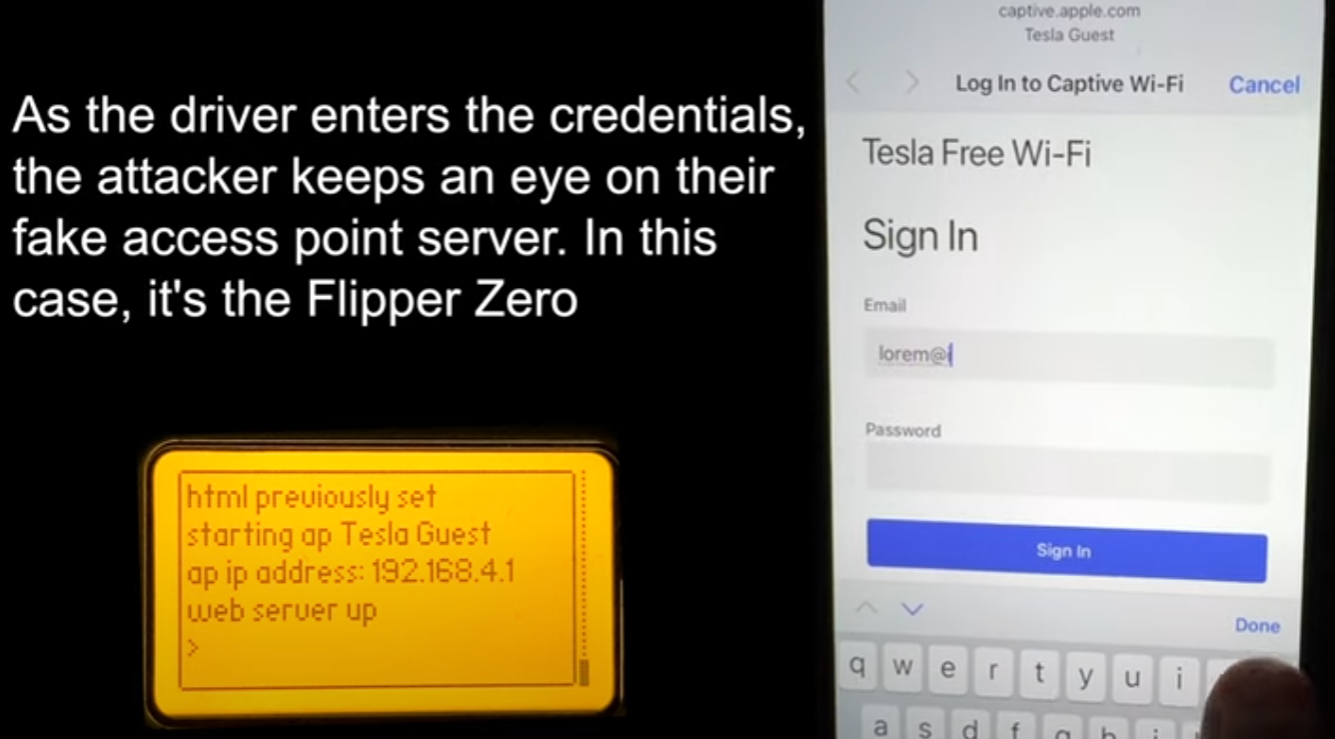

Para difundir la señal WiFi, Mysk utilizó un dispositivo Flipper Zero, aunque destacó que dispositivos similares, como una Raspberry Pi, podrían servir para el mismo propósito, gracias a sus funcionalidades de punto de acceso WiFi.

Al conectarse a esta red engañosa, las víctimas son redirigidas a una imitación de la página de inicio de sesión de Tesla, donde se les pide introducir sus credenciales. Cualquier información ingresada en este portal fraudulento puede ser observada por el atacante a través del Flipper Zero en tiempo real.

Tras recopilar las credenciales de acceso a Tesla, el sitio de phishing solicita adicionalmente la contraseña de un solo uso, facilitando así al atacante la tarea de sortear las barreras de autenticación de dos factores. El atacante necesita actuar rápidamente, antes de que la contraseña de un solo uso pierda su validez, para acceder a la aplicación de Tesla con los datos sustraídos. Una vez dentro, es capaz de localizar y seguir el vehículo de la víctima en tiempo real.

Conoce más sobre: Detección de Ataques de Phishing con Wazuh

Incorporación de una Nueva "Clave de Teléfono"

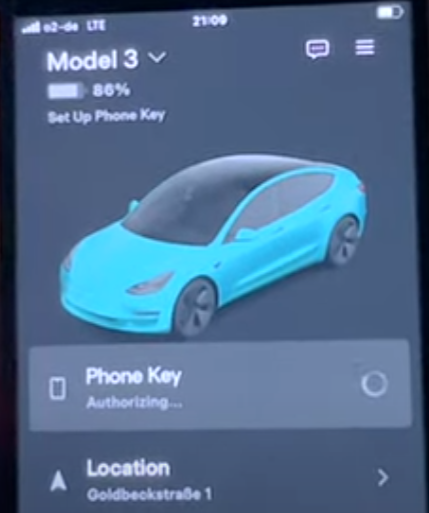

La vulnerabilidad en la seguridad de Tesla permite a los atacantes añadir una "Clave de Teléfono" extra a la cuenta de un propietario sin su conocimiento. Este proceso puede realizarse a una corta distancia del vehículo, aprovechando la tecnología Bluetooth para la comunicación.

Las "Claves de Teléfono" operan mediante la aplicación de Tesla y el smartphone del usuario, facilitando el bloqueo y desbloqueo automático del coche. Aunque Tesla también proporciona "Card Keys", unas tarjetas RFID como método alternativo más seguro, estas son consideradas una solución de reserva.

Mysk advierte sobre la facilidad con la que se puede añadir una nueva clave sin necesidad de tener el coche desbloqueado o el smartphone dentro de él, exponiendo una laguna en la seguridad. Además, este proceso no desencadena ninguna notificación en la aplicación ni alerta en el vehículo, dejando al propietario sin aviso de la nueva clave agregada.

Esta nueva clave concede al intruso acceso total al vehículo, permitiéndole no solo desbloquearlo sino también activar el sistema y conducirlo. El éxito de este método se demostró en un Tesla Model 3, subrayando que para realizarlo, la cuenta de Tesla comprometida debe ser la del conductor principal y el vehículo debe estar ya asociado a una clave telefónica.

Los investigadores sugieren que la seguridad mejoraría significativamente si se requiriese una "Card Key" de Tesla física al añadir una nueva "Clave de Teléfono", introduciendo así un nivel adicional de autenticación.

Mysk y Bakry reportaron que lograron añadir una segunda clave a un iPhone nuevo sin que la app de Tesla solicitase la autenticación mediante la "Card Key", destacando una seria preocupación de seguridad. La respuesta de Tesla ante este hallazgo fue considerar este comportamiento como el esperado, mencionando que el manual del propietario del Tesla Model 3 no indica la necesidad de una tarjeta de acceso para incorporar una nueva clave telefónica.

Podría interesarte: Tesla Hackeado: 24 Zero-Days en Pwn2Own Tokyo

Conclusión

Este caso sirve como un recordatorio crítico para los propietarios de vehículos conectados y fabricantes por igual: la seguridad cibernética es un aspecto fundamental en la era digital que requiere atención continua y actualizaciones para enfrentar las amenazas emergentes. Proteger los vehículos de accesos no autorizados debe ser una prioridad máxima, incorporando tanto la seguridad física como la digital en un enfoque holístico para la defensa contra ciberataques.