Una nueva amenaza ha emergido con fuerza en el panorama digital, captando la atención de expertos y profesionales del sector. Se trata de DirtyMoe, un malware de sofisticada construcción y alarmante eficacia, que recientemente ha puesto en jaque a más de 2,000 dispositivos en Ucrania, marcando un hito preocupante en la historia de los ciberataques.

El Impacto en Ucrania y la Escalada Global

El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha emitido una advertencia indicando que más de 2.000 computadoras en el país han sido infectadas por un tipo de malware conocido como DirtyMoe.

Se ha atribuido esta campaña a un grupo de ciberamenazas identificado como UAC-0027. DirtyMoe, que ha estado en actividad desde al menos 2016, tiene la capacidad de llevar a cabo cryptojacking y ataques distribuidos de denegación de servicio (DDoS). En marzo de 2022, la empresa de ciberseguridad Avast reveló que este malware puede propagarse como un gusano aprovechando vulnerabilidades de seguridad conocidas.

La botnet DDoS asociada se propaga a través de otro malware llamado Purple Fox, así como mediante paquetes de instalación falsos en formato MSI que se hacen pasar por software popular como Telegram. Purple Fox también cuenta con un rootkit que permite a los ciberdelincuentes ocultar el malware en las máquinas afectadas, dificultando su detección y eliminación.

Te podrá interesar: Rootkits en Seguridad Informática: ¿Qué son?

Actualmente, no se conoce el vector de acceso inicial utilizado en la campaña dirigida a Ucrania. En respuesta, CERT-UA recomienda que las organizaciones mantengan sus sistemas actualizados, implementen la segmentación de redes y vigilen el tráfico de la red para identificar cualquier actividad sospechosa.

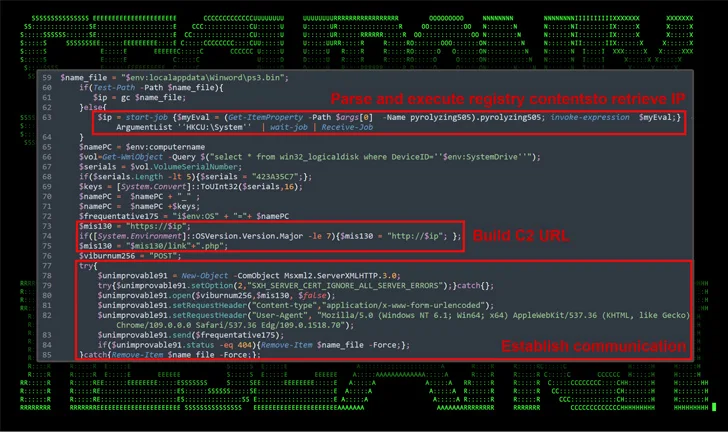

Este aviso se da en el contexto de una campaña de phishing en curso denominada STEADY#URSA, dirigida al personal militar ucraniano. Su objetivo es ofrecer una puerta trasera PowerShell personalizada llamada SUBTLE-PAWS. La cadena de explotación de esta campaña implica que el objetivo ejecute un archivo de acceso directo malicioso (.lnk) que carga y ejecuta un nuevo código de carga útil de puerta trasera de PowerShell contenido en otro archivo.

Se informa que el ataque está vinculado a un actor de amenazas conocido con diversos alias, incluyendo Shuckworm, Aqua Blizzard (previamente Actinium), Armageddon, Gamaredon, Iron Tilden, Primitive Bear, Trident Ursa, UNC530 y Winterflounder. Este actor ha estado en actividad al menos desde 2013 y se cree que está relacionado con el Servicio Federal de Seguridad (FSB) de Rusia.

SUBTLE-PAWS, además de establecer persistencia en el dispositivo comprometido, utiliza la plataforma de blogs de Telegram llamada Telegraph para obtener instrucciones de comando y control (C2). Esta técnica se había asociado previamente con este adversario desde principios de 2023 y puede propagarse a través de unidades extraíbles conectadas.

La capacidad de Gamaredon para propagarse a través de unidades USB también fue documentada en noviembre de 2023 por una empresa de ciberseguridad, que denominó al gusano USB basado en PowerShell como LitterDrifter.

Te podrá interesar leer: BadUSB: El Enemigo Invisible en su Puerto USB

Según los investigadores, la puerta trasera SUBTLE-PAWS emplea técnicas avanzadas para ejecutar cargas maliciosas de manera dinámica. Esto implica almacenar y recuperar código PowerShell ejecutable desde el Registro de Windows, lo que puede dificultar la detección basada en archivos y asegurar la persistencia en el sistema infectado, permitiendo que el malware se reinicie después de reinicios u otras interrupciones.

Conclusión

DirtyMoe representa una amenaza cibernética avanzada y en constante evolución que requiere una respuesta igualmente sofisticada por parte de empresas, gobiernos y particulares. A medida que este malware continúa desarrollándose y encontrando nuevas vías para infiltrarse en sistemas vulnerables, la comunidad global debe permanecer vigilante y cooperativa en sus esfuerzos por defenderse contra estas incursiones digitales.

El caso de Ucrania sirve como un recordatorio crítico de que, en la era digital, la seguridad informática no es simplemente una cuestión de tecnología, sino una necesidad imperativa para proteger nuestras sociedades, economías y la privacidad de los individuos. Adoptar medidas de prevención y mitigación, junto con una constante educación y actualización en materia de ciberseguridad, son pasos fundamentales para construir un entorno digital más seguro para todos.