Mientras los gigantes del ransomware como ALPHV y Lockbit 3.0 se mantienen en el foco mediático por atacar a importantes corporaciones y robar archivos de considerable magnitud, existen actores que operan desde las sombras sin tener siquiera una página en TOR o una cuenta en ProtonMail. Algunos de ellos incluso solicitan ser contactados mediante Gmail, y se presentan simplemente como una variante de otro malware ya existente. En este contexto, nos referiremos a Big Head Ransomware.

Un vistazo a Big Head Ransomware

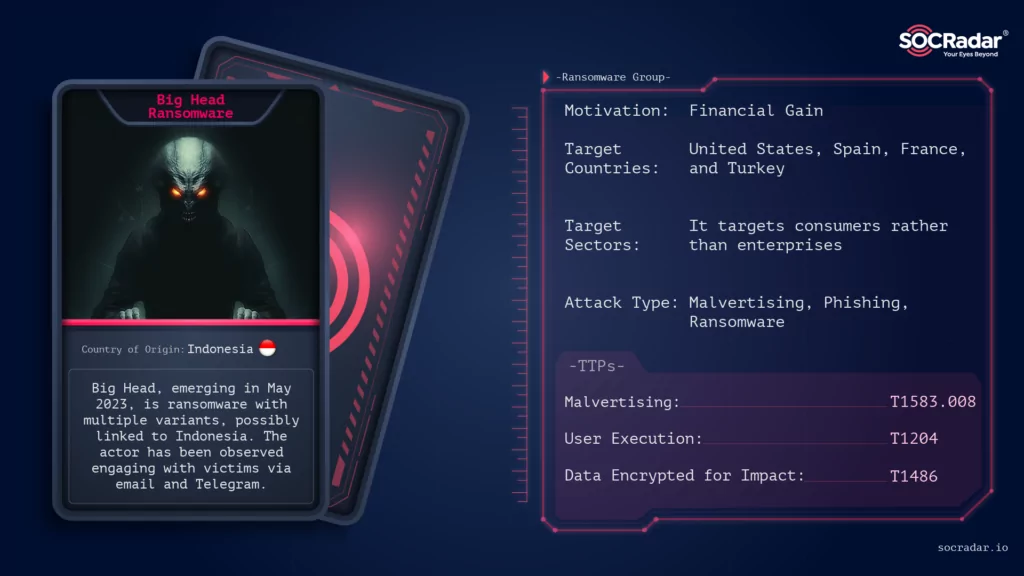

Emergiendo en mayo de 2023, Big Head Ransomware se introduce en el escenario de las amenazas informáticas como un recién llegado. Este software pernicioso no actúa como una sola unidad; en realidad, comprende diversas versiones que poseen habilidades y rasgos distintivos. La identidad detrás de Big Head Ransomware sigue siendo un misterio, con escasa información disponible sobre el responsable. Se ha observado que dicho actor se comunica con sus víctimas principalmente a través de correo electrónico y Telegram.

Existen rumores que señalan una posible relación con naciones de lengua bahasa, sugiriendo que el responsable podría ser indonesio, aunque esta información no ha sido verificada.

Aunque el software malicioso del actor revela cierto grado de destreza, sus operaciones sugieren que tal vez no se trate de un profesional experimentado en el mundo cibernético. No obstante, la complejidad y versatilidad de este malware emergente ha encendido las alarmas en la comunidad de expertos en ciberseguridad.

¿Cuál es el modus operandi de Big Head Ransomware?

Big Head Ransomware utiliza múltiples estrategias astutas para penetrar en sistemas y llevar a cabo su agenda maligna. Destaca su táctica de imitar actualizaciones de Windows y simulacros de instaladores de Microsoft Word. Estas tácticas mañosas inducen a los usuarios a activar el ransomware bajo la falsa creencia de que están procediendo con una actualización o instalación de un software auténtico.

Durante el proceso de cifrado, Big Head Ransomware proyecta una pantalla que simula ser una actualización legítima de Windows. Esta astuta simulación confunde aún más a la víctima, permitiendo que el ransomware continúe y finalice su proceso de cifrado sin ser detectado.

Punto de entrada: Es probable que Big Head Ransomware penetre inicialmente en los sistemas mediante campañas de publicidad dañina, correos electrónicos engañosos, archivos adjuntos perjudiciales o visitando sitios web vulnerados.

Arsenal de herramientas: Para su operatividad, este ransomware hace uso de diversas herramientas especializadas, tales como:

-

Mimikatz: Una herramienta post-explotación especializada en extraer contraseñas directamente de la memoria, así como hashes, PIN y tickets Kerberos.

-

PsExec: Una alternativa a telnet que permite a los usuarios ejecutar procesos en sistemas remotos.

-

Cobalt Strike: Un software destinado a la emulación de amenazas. Su funcionalidad Beacon brinda a los equipos de respuesta y a los ciberdelincuentes la capacidad de imitar acciones de agentes cibernéticos avanzados y liberar cargas dañinas.

-

Empire's PowerShell: Un framework post-explotación que incorpora un agente de Windows basado en PowerShell 2.0 y un agente para sistemas Linux/OS X en Python 2.6/2.7.

Diversidad del Big Head Ransomware: Sus Variantes

A partir de las evaluaciones realizadas, se han identificado dos versiones distintas del ransomware Big Head.

Características principales de la primera versión incluyen:

- Una pantalla simulada de actualización de Windows.

- Uso de Base64 para cifrar los nombres de los archivos.

- Creación de una identificación única para cada víctima, visible en la nota de rescate.

- Modificación del fondo de pantalla tras su ejecución exitosa.

Características distintivas de la segunda variante:

- En ciertos casos de prueba, se nota que el ransomware no llega a cifrar los archivos.

- Deposita la nota de rescate sin crear un ID específico para la víctima o cualquier otro valor distintivo.

- Modifica el fondo de pantalla tras completar su ejecución de manera satisfactoria.

¿Qué pretende lograr Big Head Ransomware?

- Ámbitos de actuación: Big Head Ransomware, al igual que varios de sus equivalentes, no hace distinciones en cuanto a sus objetivos. Afecta a una diversidad de sectores, aunque parece centrarse más en los usuarios individuales que en las organizaciones. Esto se refleja en la cantidad relativamente modesta que solicita como rescate, que suele rondar el valor de un Bitcoin.

- Distribución por regiones: Aunque Big Head Ransomware opera a nivel mundial, una gran proporción de las muestras detectadas provienen de Estados Unidos. También se han registrado casos en España, Francia y Turquía, lo que señala que estas áreas no están exentas de la actividad de este ransomware.

- Objetivos de ataque: Aunque no hay evidencia de que Big Head Ransomware apunte a entidades o personas particulares, sí aprovecha la falta de conocimiento y precaución de los usuarios en general. Al simular ser una actualización de Windows o un software legítimo, consigue que los usuarios, sin darse cuenta, activen el ransomware, resultando en el cifrado de sus archivos.

Reflexiones finales

Big Head Ransomware emerge como una amenaza cibernética en constante evolución, apuntando a consumidores de todo el mundo. Su habilidad para disfrazarse de una actualización de Windows o de software legítimo resalta su peligrosidad. Aunque la suma solicitada para el rescate puede parecer moderada, el impacto potencial sobre las víctimas y su información es alarmante.

Aunque aún no ha alcanzado una difusión masiva, su metodología encubierta y el hecho de que se ha detectado en diversas regiones, como Estados Unidos, España, Francia y Turquía, sugieren un crecimiento en su actividad.

Hay indicios que vinculan al perpetrador de Big Head Ransomware con otras variantes de ransomware, lo que subraya la importancia de mantener defensas cibernéticas robustas. Las transacciones observadas en la cartera Bitcoin del atacante indican la posibilidad de involucramiento en otras acciones maliciosas.

Entidades autorizadas como CISA, NCSC, FBI y HHS aconsejan a las víctimas de ransomware abstenerse de pagar rescates. El pago no solo carece de garantía de recuperación de archivos, sino que puede también incentivar a los ciberdelincuentes a expandir sus ataques y financiar otras actividades ilícitas.

Para concluir, Big Head Ransomware representa un desafío en la ciberseguridad que exige una respuesta decidida y proactiva. Sus estrategias encubiertas, alcance global y tácticas engañosas lo señalan como una amenaza que demanda atención y prevención continua.