Se sospecha que la iniciativa de ransomware LostTrust es una reinvención de MetaEncryptor, dada la similaridad en sus cifradores y sitios de divulgación de datos. LostTrust emergió atacando organizaciones en marzo de 2023, pero no captó la atención generalizada hasta septiembre, cuando inauguraron un sitio de divulgación de datos.

En la actualidad, el sitio registra 53 víctimas globales, y a algunas se les ha expuesto su información por no satisfacer el pago del rescate. No se tiene certeza si el conjunto de ransomware se enfoca únicamente en dispositivos Windows o si también emplean un cifrador para Linux.

Transformación desde MetaEncryptor

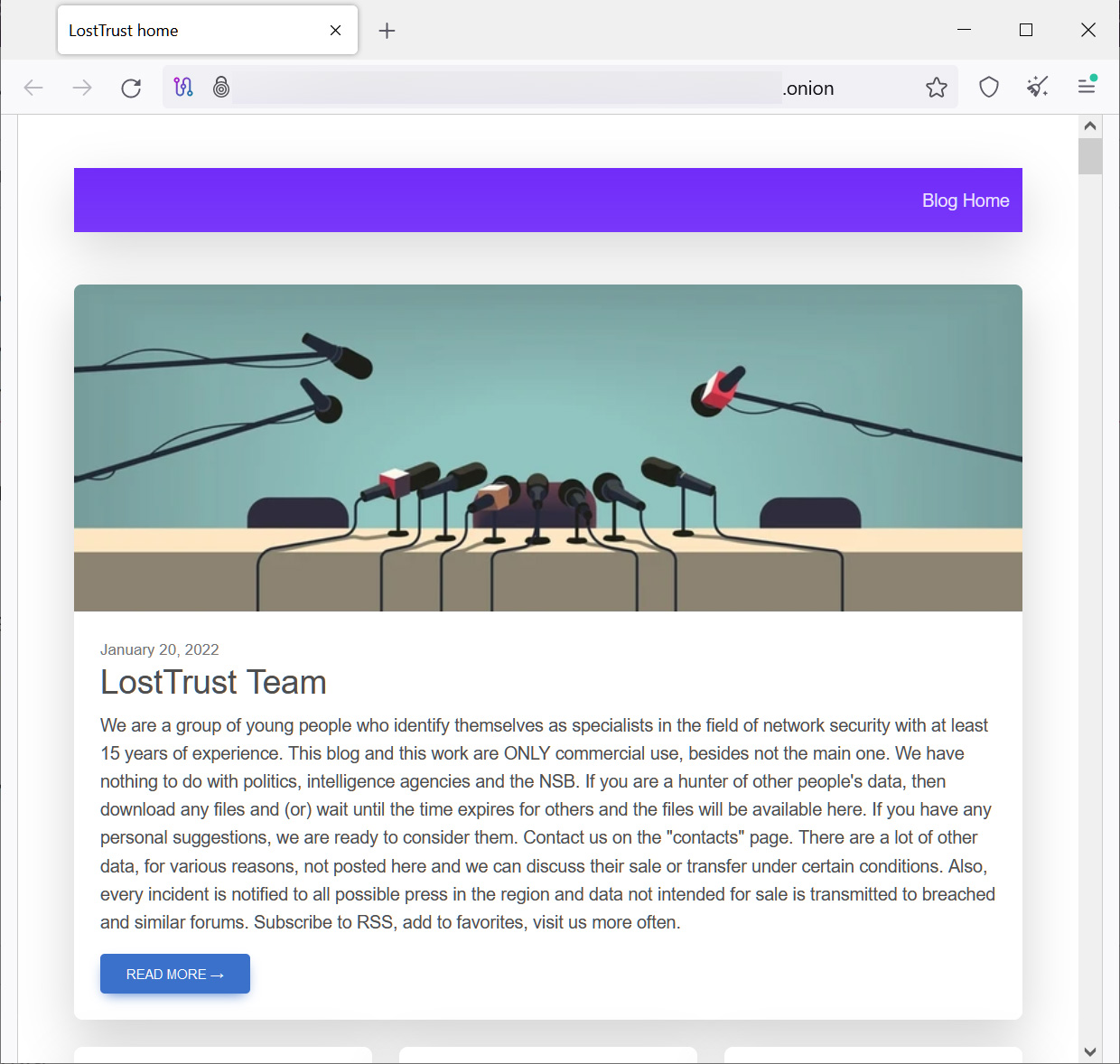

MetaEncryptor, presuntamente lanzado en agosto de 2022, registró doce víctimas en su sitio de divulgación hasta julio de 2023, tras lo cual no se sumaron más víctimas. Este mes, se introdujo un nuevo sitio de divulgación para el colectivo 'LostTrust', y un experto de ciberseguridad rápidamente observó que usa la misma plantilla y descripción que el sitio de MetaEncryptor.

"Somos un grupo de jóvenes identificados como expertos en seguridad de redes con al menos 15 años de experiencia", se describe en los sitios de ambos grupos.

También notó que los cifradores de LostTrust y MetaEncryptor son prácticamente iguales, con leves modificaciones en las notas de rescate, claves públicas incorporadas, nombres de las notas y extensiones de archivos cifrados. Por la notable similitud entre ambas operaciones, se piensa que LostTrust es una metamorfosis de MetaEncryptor.

Te podría interesar leer: Seguridad ante Ransomware: Conoce este tipo de Ataque

El cifrador LostTrust

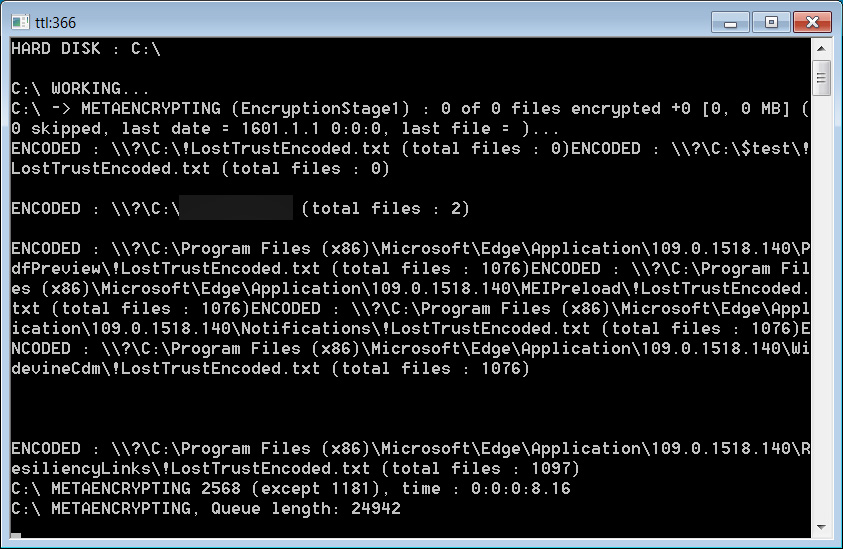

El cifrador admite dos argumentos opcionales en la línea de comando, --onlypath (cifrar una ruta específica) y --enable-shares (cifrar recursos compartidos en la red). Al ejecutarse, el cifrador muestra una consola que refleja el progreso actual del proceso de cifrado.

Es notable la frase 'METAENCRYPTING' en el cifrador, lo que sugiere que es una versión modificada del cifrador MetaEncryptor. Durante su ejecución, LostTrust inhabilitará y detendrá varios servicios de Windows para asegurar el cifrado completo de los archivos, incluyendo servicios relacionados con términos como Firebird, MSSQL, SQL, Exchange, wsbex, postgresql, BACKP, tomcat, SBS y SharePoint. También se desactivarán y detendrán servicios vinculados con Microsoft Exchange.

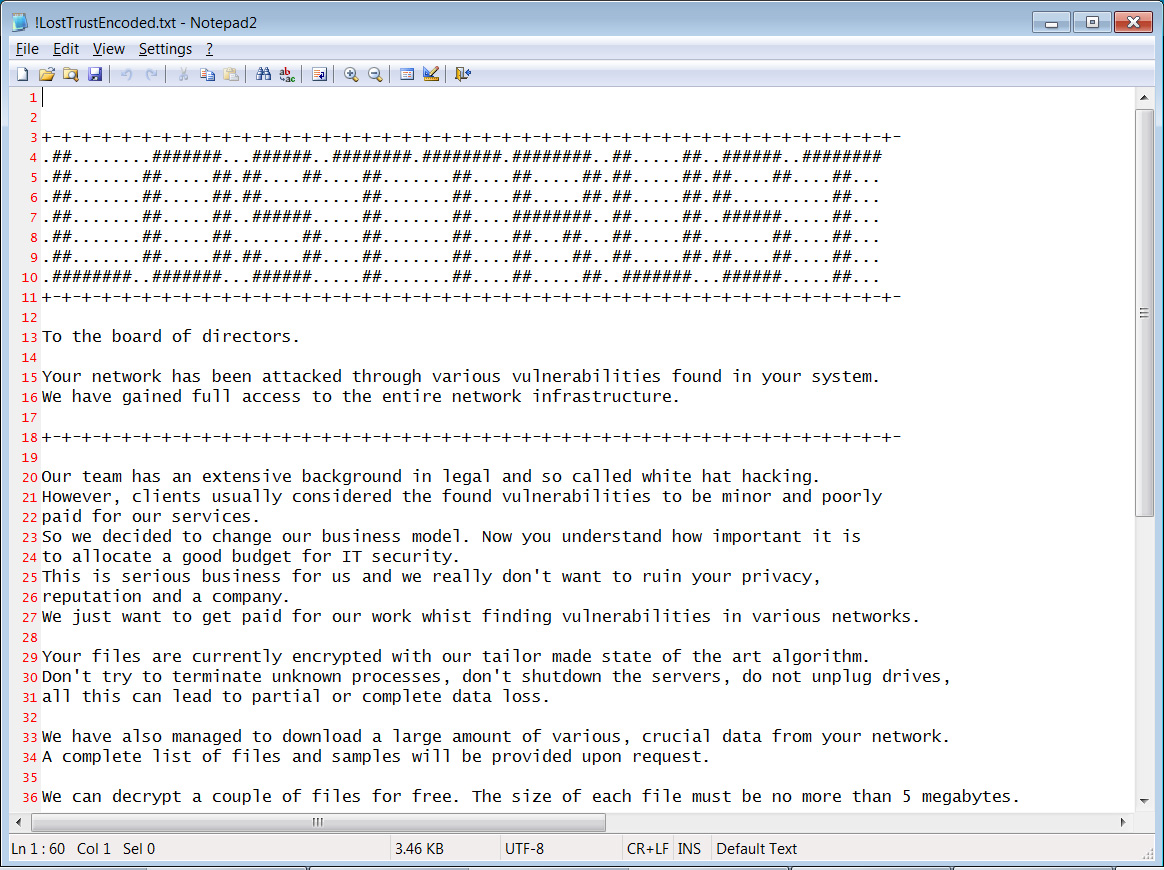

Se generarán notas de rescate tituladas !LostTrustEncoded.txt en cada directorio del dispositivo, y los perpetradores se autodenominan ex-hackers de sombrero blanco que, tras ser mal remunerados, optaron por el ciberdelito.

"Nuestro equipo poseía vasta experiencia en el ámbito legal y en el hacking ético. No obstante, los clientes a menudo desestimaban las vulnerabilidades detectadas y remuneraban insuficientemente nuestros servicios", se explica en la nota de rescate de LostTrust.

"Por lo que decidimos reorientar nuestro modelo de negocio. Ahora comprendes la importancia de asignar un adecuado presupuesto a la seguridad informática".

Estas notas explican lo ocurrido con los archivos corporativos y proporcionan un enlace único al sitio de negociación Tor del grupo de ransomware.

Te podría interesar leer: ¿Cómo Publicar un Sitio Web .onion en la Dark Web?

Sitio de Divulgación de Datos Empleado para Presionar a las Víctimas

Siguiendo el patrón de otras operaciones de ransomware, LostTrust emplea un sitio Tor de divulgación de datos para presionar a las empresas, amenazándolas con exponer sus datos robados si no se efectúa el pago del rescate. LostTrust registra 53 víctimas en su sitio de divulgación de datos, y algunos datos de empresas ya han sido expuestos.

Te podría interesar leer: Ataque de Ransomware con Doble Extorsión

En conclusión, el surgimiento de LostTrust pone de manifiesto una evolución preocupante en el panorama de la ciberseguridad. La aparente metamorfosis de MetaEncryptor a LostTrust, junto con la continuidad en las tácticas de extorsión mediante la divulgación de datos, resalta la adaptabilidad y persistencia de los actores maliciosos en el ciberespacio. La similitud en los cifradores y las estrategias de extorsión subraya la necesidad de una vigilancia y preparación constante por parte de las organizaciones para enfrentar las amenazas emergentes.

Las lecciones aprendidas de los ataques de LostTrust y MetaEncryptor deben servir como un llamado a la acción para fortalecer las medidas de ciberseguridad, enfocándose no solo en la prevención, sino también en la resiliencia y recuperación ante incidentes. Este caso también destaca la importancia de asignar recursos adecuados para la seguridad informática, así como la necesidad de mantener una comunicación abierta y educación continua en materia de ciberseguridad para anticiparse y mitigar los riesgos asociados con las operaciones de ransomware en constante evolución.