En el siempre evolutivo mundo de la ciberseguridad, el análisis de malware juega un papel fundamental en la identificación, comprensión y mitigación de las amenazas digitales. A medida que los atacantes desarrollan nuevas técnicas y variantes de malware cada vez más sofisticadas, los investigadores de seguridad y analistas de malware necesitan contar con herramientas efectivas para mantenerse un paso adelante.

En este artículo, exploraremos las mejores herramientas disponibles para el análisis de malware, destacando sus características y funcionalidades clave. Estas herramientas se han convertido en pilares indispensables para los profesionales de la seguridad en su lucha contra las amenazas cibernéticas. Desde potentes sandboxes y desensambladores hasta servicios en línea de análisis y detección, descubriremos cómo estas soluciones avanzadas pueden ayudar a los expertos a desentrañar el comportamiento del malware y fortalecer la seguridad digital.

Sumergiéndonos en el mundo del análisis de malware, exploraremos herramientas como Cuckoo Sandbox, una solución de análisis dinámico que proporciona un entorno virtualizado para ejecutar y estudiar el comportamiento de las muestras de malware. Además, examinaremos herramientas conocidas como VirusTotal, que aprovecha una amplia gama de motores antivirus para realizar análisis estáticos y dinámicos de archivos sospechosos.

No obstante, no nos detendremos ahí. Exploraremos otras herramientas líderes en el mercado, como Ghidra, un poderoso desensamblador interactivo, y Hybrid Analysis, que combina análisis estático y dinámico para obtener una visión más completa de las amenazas. También veremos cómo IDA Pro se ha convertido en una opción popular para la ingeniería inversa y el análisis de malware.

Ya sea que seas un profesional de la seguridad o simplemente busques fortalecer tus conocimientos sobre ciberseguridad, este artículo te proporcionará información valiosa sobre las herramientas más destacadas en el campo del análisis de malware. Prepárate para adentrarte en el mundo oculto del malware y descubrir cómo estas herramientas de vanguardia pueden ayudarte a proteger tus sistemas y datos contra las crecientes amenazas cibernéticas.

¡Adelante, comencemos nuestro viaje por las mejores herramientas para el análisis de malware!

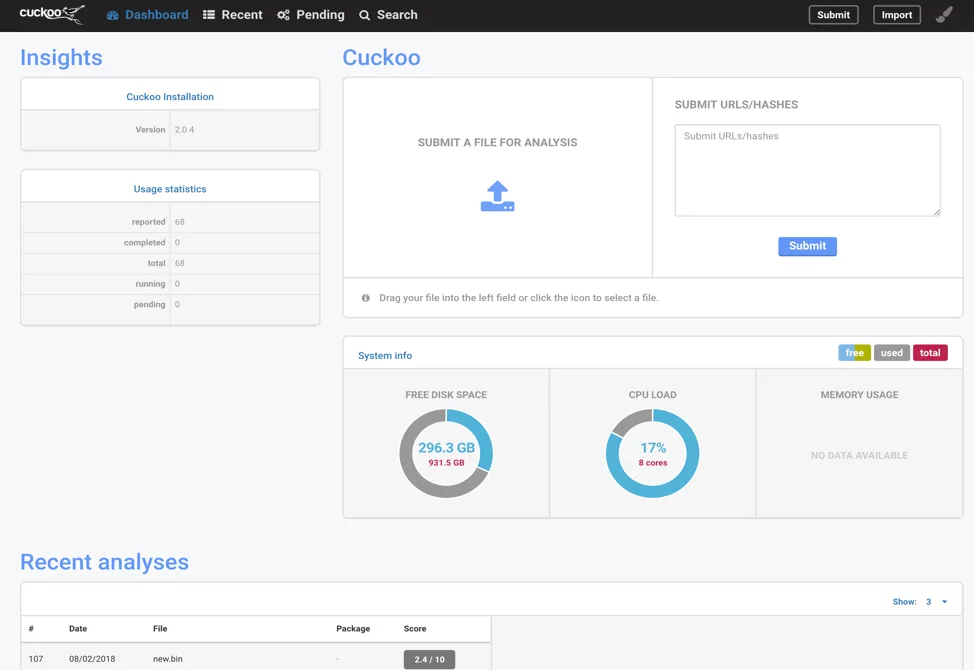

Cuckoo Sandbox

Cuckoo Sandbox es una de las herramientas más utilizadas para el análisis de malware. Este software de código abierto permite a los usuarios analizar el comportamiento de un programa sospechoso en un entorno seguro, también conocido como "sandbox". Cuckoo Sandbox puede analizar varios tipos de archivos y detectar comportamientos sospechosos, como infecciones de ransomware o spyware.

Estas son algunas características destacadas de Cuckoo Sandbox:

-

Sandbox virtualizado: Cuckoo Sandbox utiliza un entorno virtualizado para ejecutar el malware de forma segura y aislada del sistema operativo anfitrión. Esto evita que el malware cause daños al sistema y permite su análisis detallado.

-

Captura y análisis de red: La herramienta captura y analiza el tráfico de red generado por el malware mientras se ejecuta en el sandbox. Esto ayuda a identificar comunicaciones maliciosas, conexiones a servidores de comando y control, y otras actividades relacionadas con el malware.

-

Análisis de comportamiento: Cuckoo Sandbox examina el comportamiento del malware y extrae información relevante, como procesos creados, registros modificados, llamadas al sistema, cambios en la configuración del sistema, entre otros aspectos. Esto ayuda a comprender el propósito y el impacto del malware.

VirusTotal

VirusTotal es un servicio online que utiliza una gran cantidad de motores de antivirus para analizar archivos o URLs sospechosas. Es una excelente herramienta de triaje, que permite a los gerentes de TI obtener una visión rápida de la seguridad de un archivo o enlace antes de abrirlo o descargarlo.

A continuación conoce algunas características clave de VirusTotal:

-

Análisis multi-motor: VirusTotal utiliza una amplia gama de motores antivirus y motores de detección de amenazas de renombre, incluidos los de Avast, AVG, Bitdefender, Kaspersky, McAfee, Symantec, entre otros. Escanea los archivos o URLs con estos motores para detectar posibles amenazas.

-

Detección de amenazas conocidas: VirusTotal compara los archivos o URLs subidos con las firmas de malware conocidas en su base de datos. Si se encuentra una coincidencia, se generará una alerta indicando la detección del archivo o URL como una posible amenaza.

-

Informes detallados: Después de completar el análisis, VirusTotal genera informes detallados que incluyen información sobre los resultados del escaneo y las detecciones realizadas por los diferentes motores antivirus. Estos informes permiten a los usuarios comprender rápidamente el estado de seguridad de un archivo o URL específico.

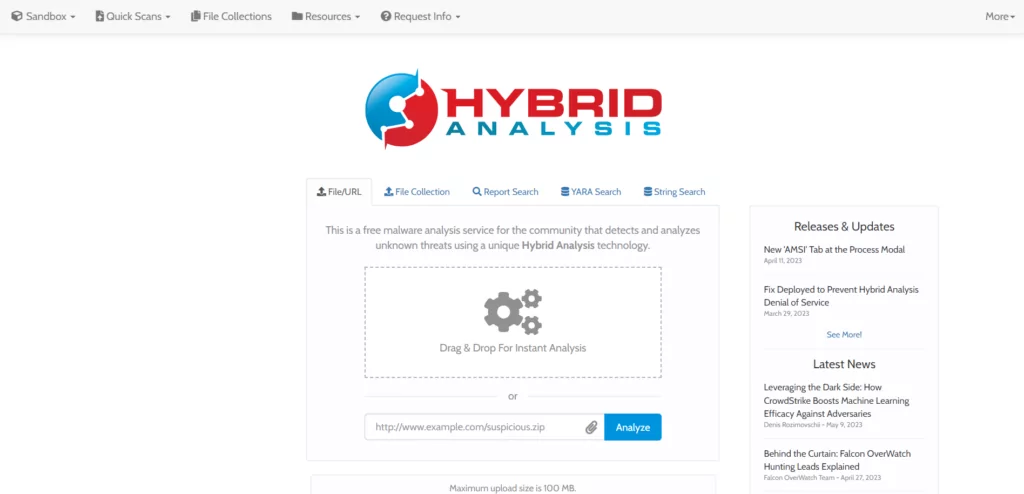

Hybrid Analysis

Hybrid Analysis es una poderosa plataforma que combina varias técnicas de análisis de malware. Permite la inspección manual y automatizada de archivos sospechosos, ofreciendo un análisis detallado de la actividad del malware, como su interacción con el sistema de archivos, el registro y la red.

Algunas de las características y funcionalidades de Hybrid Analysis incluyen:

-

Análisis estático: Hybrid Analysis examina la estructura y el contenido del archivo de malware sin ejecutarlo. Esto incluye la extracción de cadenas, funciones y llamadas al sistema, así como la identificación de archivos y recursos incrustados.

-

Análisis dinámico: La herramienta ejecuta el malware en un entorno controlado y aísla su comportamiento. Registra las acciones realizadas por el malware, como la creación o modificación de archivos, la comunicación de red, la creación de procesos y cualquier interacción con el sistema operativo.

-

Sandbox: Hybrid Analysis utiliza un sandbox virtual para ejecutar el malware de forma segura y evitar que afecte al sistema anfitrión. Esto ayuda a proteger el entorno de análisis y a mantener separado el malware de la máquina del analista.

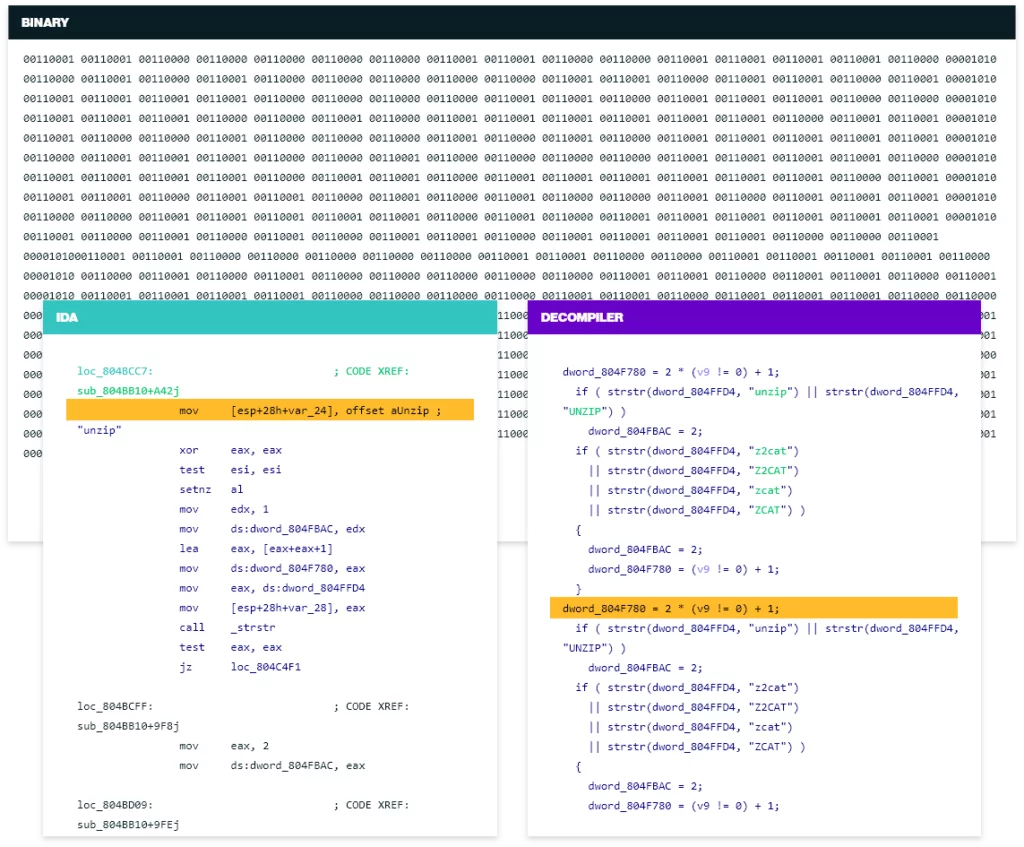

IDA Pro

IDA Pro es una herramienta de desensamblaje y análisis de código que puede ayudar a los analistas de malware a examinar el código de un archivo malicioso y comprender su funcionamiento interno.

Estas son algunas características clave de IDA Pro:

-

Navegación y análisis interactivos: La herramienta proporciona una interfaz gráfica interactiva que permite a los analistas navegar por el código desensamblado, realizar búsquedas, establecer puntos de interés y seguir flujos de control para comprender mejor el comportamiento del malware.

-

Análisis de gráficos de flujo: IDA Pro puede generar gráficos de flujo de control y gráficos de llamadas que ayudan a los analistas a visualizar y comprender la estructura y el flujo del programa malicioso.

-

Identificación de funciones y estructuras de datos: La herramienta tiene la capacidad de identificar funciones y estructuras de datos dentro del código desensamblado, lo que facilita la comprensión de la lógica y el propósito del malware.

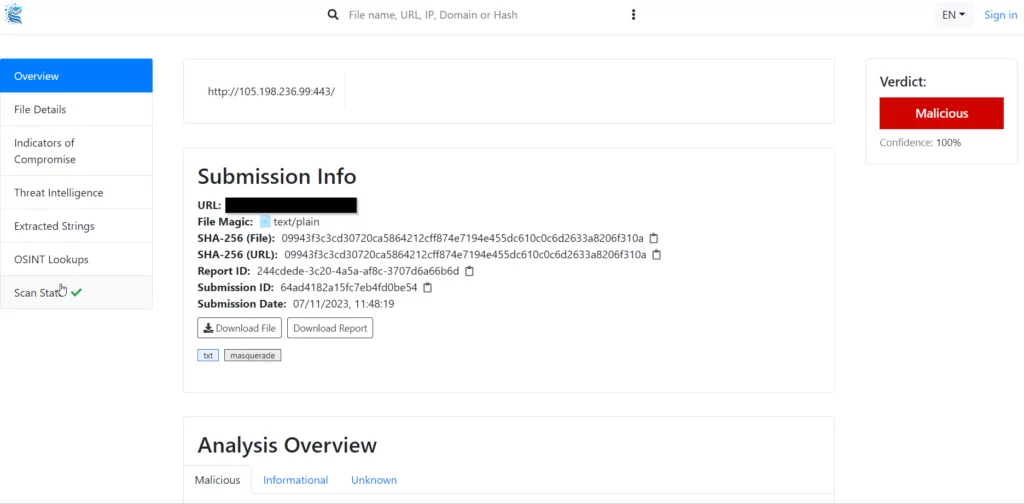

FileScan

FileScan.IO es una herramienta en línea para el análisis de archivos en busca de posibles amenazas de malware. Proporciona un servicio rápido y conveniente que permite a los usuarios cargar archivos y escanearlos utilizando múltiples motores antivirus y otras técnicas de detección.

A continuación, te proporcionarémos una descripción general de las características y el funcionamiento de FileScan.IO:

-

Análisis de archivos: FileScan.IO permite cargar archivos de hasta 100 MB para su análisis. Admite una amplia gama de tipos de archivos, incluyendo ejecutables, documentos, archivos comprimidos y más.

-

Motores antivirus múltiples: La herramienta utiliza varios motores antivirus, incluidos los motores de Avast, AVG, Bitdefender, McAfee, Kaspersky, entre otros. Esto aumenta la probabilidad de detectar amenazas conocidas y proporciona un enfoque en capas para la detección de malware.

-

Detección de amenazas conocidas: FileScan.IO compara los archivos subidos con las firmas de malware conocidas en su base de datos. Si se encuentra una coincidencia, se generará una alerta indicando la detección del archivo como una posible amenaza.

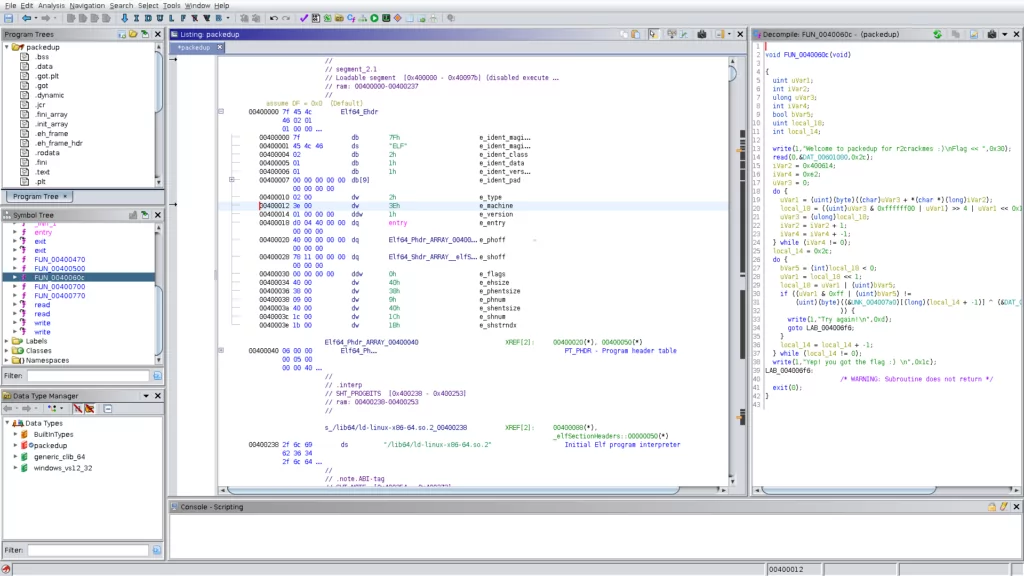

Ghidra

Ghidra es una suite de ingeniería inversa desarrollada por la Agencia de Seguridad Nacional (NSA) de Estados Unidos. Es una herramienta poderosa para desmontar y analizar el código malicioso.

Estas son algunas de las características y funcionalidades clave de Ghidra:

-

Desensamblaje y análisis estático: Ghidra permite desensamblar archivos binarios y analizar su código a nivel de instrucciones. Puede desensamblar y descompilar programas de varias arquitecturas, lo que permite a los analistas examinar el código fuente ensamblado y entender cómo funciona el programa.

-

Análisis de malware: Ghidra proporciona herramientas y funciones específicas para el análisis de malware. Los analistas pueden buscar y analizar rutinas maliciosas, identificar patrones de comportamiento sospechoso, extraer cadenas incrustadas, examinar comunicaciones de red, identificar vulnerabilidades y mucho más.

-

Ingeniería inversa: Ghidra es ampliamente utilizado para la ingeniería inversa de software. Permite a los analistas identificar funciones, estructuras de datos y algoritmos dentro del código desensamblado, lo que es especialmente útil para comprender programas opacos o sin acceso a su código fuente original.

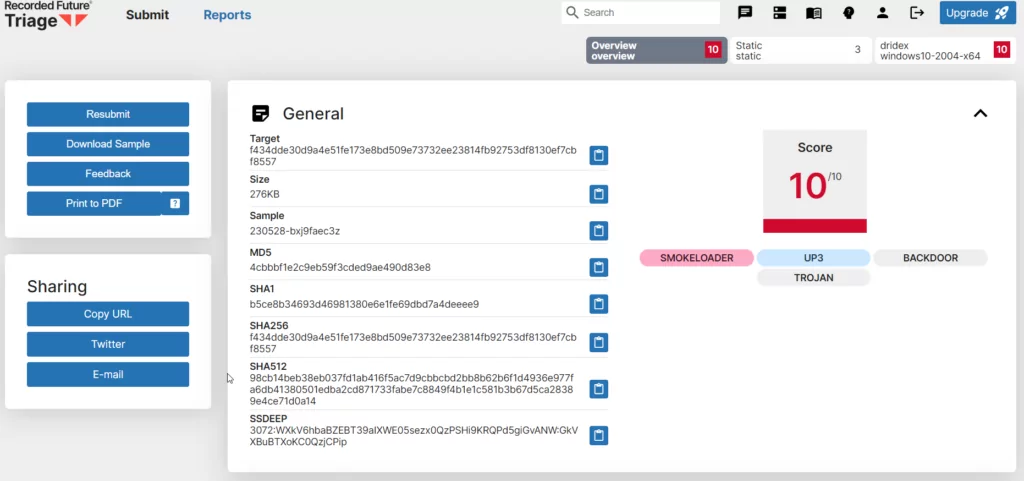

Tria.ge

Tria.ge es una plataforma de inteligencia de amenazas y análisis de malware. Tria.ge ofrece una amplia gama de características y funcionalidades para el análisis y la comprensión de las amenazas de seguridad, incluyendo el malware. A continuación, se describen algunas de las características clave de Tria.ge:

-

Análisis estático: Además del análisis dinámico, Tria.ge realiza un análisis estático del malware para examinar su estructura, extraer características y descubrir posibles comportamientos maliciosos.

-

Sandbox virtualizado: La herramienta utiliza un sandbox virtual para ejecutar el malware de manera segura, evitando que afecte al sistema operativo del analista y a otros sistemas conectados.

- Informes detallados: Después de analizar el malware, Tria.ge genera informes detallados que incluyen información sobre el comportamiento observado, las acciones realizadas por el malware, los IoC identificados y otras características relevantes.

Joe Sandbox

Joe Sandbox es una solución de análisis de malware completa que permite a los usuarios analizar y detectar amenazas en sus sistemas. Esta plataforma utiliza una variedad de técnicas de análisis, como el análisis de comportamiento, para identificar y neutralizar el malware. A continuación se presentan algunas características destacadas de Joe Sandbox:

-

Captura y análisis de red: La herramienta captura y analiza el tráfico de red generado por el malware, lo que permite identificar comunicaciones maliciosas, conexiones a servidores de comando y control, y otras actividades sospechosas.

-

Detección de amenazas avanzada: Joe Sandbox utiliza técnicas de detección avanzadas, incluyendo análisis heurístico y de firmas, para identificar comportamientos maliciosos y reconocer patrones de malware conocidos.

-

Extracción de indicadores de compromiso (IoC): La herramienta extrae indicadores de compromiso, como hashes de archivos, URLs, direcciones IP y dominios, para facilitar la detección y prevención futura de amenazas similares.

Te podría interesar leer sobre: El Poder de los IOC: Defensa Cibernética Efectiva

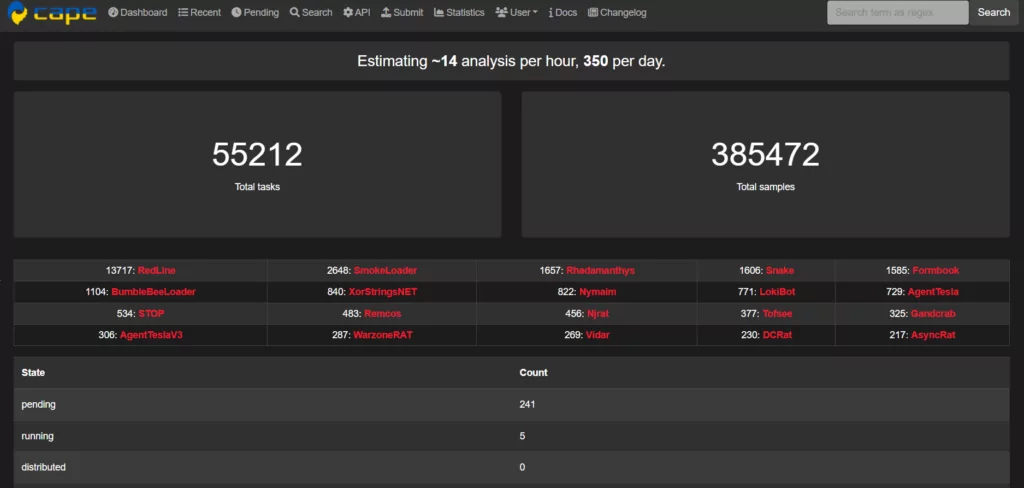

Cape Sandbox

CAPE (Commonly Accessed PE Files Extraction) es una herramienta de análisis de malware desarrollada por el proyecto "CAPEv2" (Comprehensive Academic and Practical Evaluation of Dynamic Malware Analysis Systems). CAPE se utiliza para el análisis de malware y proporciona un entorno de sandbox para ejecutar y analizar muestras de malware en un entorno controlado.

Estas son algunas características y funcionalidades de CAPE:

-

Análisis dinámico: CAPE ejecuta el malware en un entorno virtualizado y registra su comportamiento en tiempo real. Esto incluye la monitorización de llamadas al sistema, comunicaciones de red, creación de procesos, acceso a archivos y otros eventos relevantes.

-

Entorno de sandbox: CAPE proporciona un entorno aislado y seguro para ejecutar muestras de malware sin afectar el sistema operativo del analista. Esto minimiza los riesgos de infección y permite analizar el comportamiento malicioso sin poner en peligro el entorno de trabajo.

-

Extracción de características: CAPE extrae características significativas del malware durante su ejecución. Esto incluye información sobre archivos creados, claves de registro modificadas, comunicaciones de red, cadenas utilizadas, API llamadas y más. Estas características pueden ser útiles para el análisis y la detección de amenazas.

Las amenazas cibernéticas son una realidad constante en el mundo digital de hoy, y las técnicas de análisis de malware son fundamentales para mantener la seguridad de los sistemas informáticos. Estas plataformas y herramientas permiten a los directores y gerentes de TI identificar, analizar y neutralizar las amenazas antes de que puedan causar daño. Asegurarse de tener las mejores soluciones de análisis de malware puede ser la diferencia entre mantener seguros sus datos y sufrir un ataque devastador.