Defender for M365 es una solución de seguridad integral que protege tu entorno de Microsoft 365 de amenazas avanzadas, como ataques de phishing, ransomware, malware, etc. Con Defender for M365, puedes mejorar la seguridad de tus correos electrónicos, documentos, identidades, dispositivos y aplicaciones en la nube.

En este artículo, te explicaremos cómo configurar Defender M365 paso a paso, siguiendo un tutorial práctico y sencillo. También te mostraremos algunas de las características y beneficios que ofrece esta solución de seguridad de Microsoft.

Tabla de Contenido

Tutorial Defender Microsoft 365: ¿Como configurarlo?

Paso 1: Habilitar Defender for M365

El primer paso es habilitar Defender for M365 en tu entorno de Microsoft 365. Para ello, debes acceder al Centro de administración de Microsoft 365 con una cuenta que tenga el rol de administrador global o de administrador de seguridad.

Una vez que hayas iniciado sesión, debes ir a la sección de Configuración y hacer clic en la opción de Servicios y complementos. Allí, verás una lista de los servicios disponibles para tu organización, entre los que se encuentra Defender for M365.

Haz clic en el nombre de Defender for M365 y verás una página con información sobre el servicio y las opciones de configuración. Para habilitar el servicio, debes marcar la casilla que dice “Activar Defender for M365” y luego hacer clic en el botón de Guardar cambios.

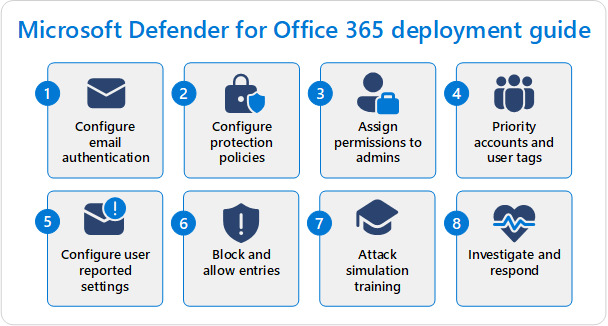

Paso 2: Configurar Microsoft Defender for Office 365

El segundo paso es configurar Defender for Office 365, que es la capacidad que protege tus correos electrónicos y documentos de ataques de phishing, malware, suplantación de identidad, etc. Para configurar Defender for Office 365, debes acceder al Centro de seguridad y cumplimiento de Microsoft 365 con una cuenta que tenga el rol de administrador global o de administrador de seguridad.

Una vez que hayas iniciado sesión, debes ir a la sección de Protección contra amenazas y hacer clic en la opción de Política. Allí, verás una lista de las políticas disponibles para Defender for Office 365, entre las que se encuentran:

- Política de protección contra malware: Te permite definir las acciones que se tomarán cuando se detecte un correo electrónico o un documento con malware, como eliminarlo, ponerlo en cuarentena, enviar una notificación, etc.

- Política de protección contra phishing: Te permite definir las acciones que se tomarán cuando se detecte un correo electrónico o un documento con contenido de phishing, como moverlo a la carpeta de correo no deseado, aplicar una etiqueta, etc.

- Política de protección contra suplantación de identidad: Te permite definir las acciones que se tomarán cuando se detecte un correo electrónico o un documento que intente suplantar la identidad de un remitente legítimo, como bloquearlo, marcarlo como sospechoso, etc.

Para cada una de estas políticas, puedes crear reglas personalizadas que se apliquen a diferentes destinatarios, remitentes, dominios, etc., según tus necesidades y preferencias. También puedes usar las políticas predeterminadas que ofrece Microsoft, que se basan en las mejores prácticas de seguridad

Te podría interesar leer: Microsoft Office 365 en México: Eleva tu Empresa

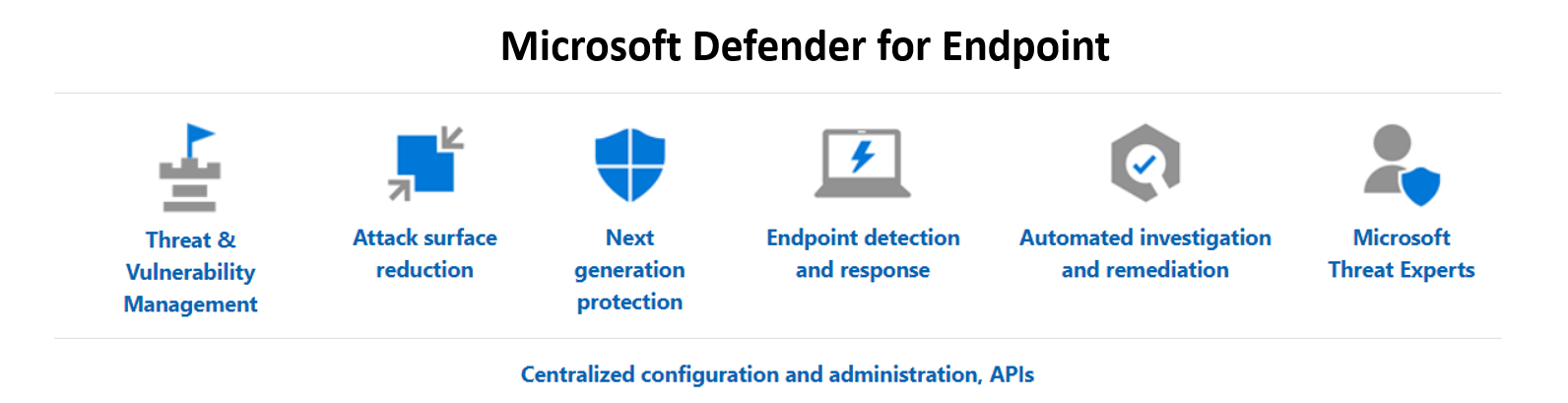

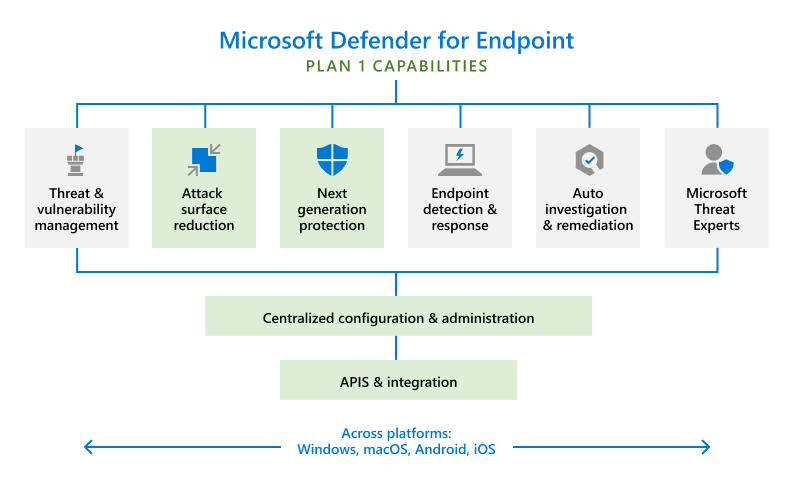

Paso 3: Configurar Defender for Endpoint

El tercer paso es configurar Defender for Endpoint, que es la capacidad que protege tus dispositivos de ataques de ransomware, exploits, ataques de red, etc. Para configurar Defender for Endpoint, debes acceder al Centro de seguridad de Microsoft Defender con una cuenta que tenga el rol de administrador global o de administrador de seguridad.

Una vez que hayas iniciado sesión, debes ir a la sección de Configuración y hacer clic en la opción de Dispositivos. Allí, verás una lista de los dispositivos que están registrados en tu entorno de Microsoft 365, así como su estado de protección, alertas, vulnerabilidades, etc.

Para proteger un dispositivo con Defender for Endpoint, debes instalar el agente de Microsoft Defender en el dispositivo, que se encargará de monitorear, detectar y responder a las amenazas. Puedes instalar el agente de forma manual o automática, según el tipo de dispositivo y el sistema operativo que tenga.

También podrá interesarte: ¿Por qué Escoger Proveedores Certificados de MS 365?

Paso 4: Configurar Defender for Identity

El cuarto paso es configurar Defender for Identity, que es la capacidad que protege tus identidades de ataques de robo de credenciales, elevación de privilegios, movimiento lateral, etc. Para configurar Defender for Identity, debes acceder al Centro de seguridad de Microsoft Defender con una cuenta que tenga el rol de administrador global o de administrador de seguridad.

Una vez que hayas iniciado sesión, debes ir a la sección de Configuración y hacer clic en la opción de Identidades. Allí, verás una lista de las identidades que están registradas en tu entorno de Microsoft 365, así como su estado de protección, alertas, riesgos, etc.

Para proteger una identidad con Defender for Identity, debes instalar el sensor de Microsoft Defender en el controlador de dominio que autentica la identidad, que se encargará de monitorear, detectar y responder a las amenazas. Puedes instalar el sensor de forma manual o automática, según el tipo de controlador de dominio y el sistema operativo que tenga.

Paso 5: Configurar Microsoft Cloud App Security

El quinto y último paso es configurar Microsoft Cloud App Security, que es la capacidad que protege tus aplicaciones en la nube de ataques de acceso no autorizado, fuga de datos, uso indebido, etc. Para configurar Microsoft Cloud App Security, debes acceder al portal de Microsoft Cloud App Security con una cuenta que tenga el rol de administrador global o de administrador de seguridad.

Una vez que hayas iniciado sesión, debes ir a la sección de Configuración y hacer clic en la opción de Conectores. Allí, verás una lista de las aplicaciones en la nube que están conectadas a tu entorno de Microsoft 365, así como su estado de protección, alertas, políticas, etc. Para proteger una aplicación en la nube con Microsoft Cloud App Security, debes conectarla al portal, lo que te permitirá monitorear, detectar y responder a las amenazas. Puedes conectar diferentes tipos de aplicaciones, como:

- Aplicaciones de Microsoft 365: Son las aplicaciones que forman parte de tu suscripción a Microsoft 365, como Exchange Online, SharePoint Online, OneDrive for Business, Teams, etc. Para conectarlas, solo debes hacer clic en el botón de Conectar y seguir las instrucciones.

- Aplicaciones de terceros: Son las aplicaciones que no forman parte de tu suscripción a Microsoft 365, pero que usas en tu organización, como Dropbox, Salesforce, Zoom, etc. Para conectarlas, debes seguir los pasos que se indican para cada aplicación, que pueden variar según el tipo de autenticación, el protocolo de acceso, etc.

- Aplicaciones personalizadas: Son las aplicaciones que has desarrollado o personalizado para tu organización, como una intranet, un portal de clientes, una aplicación móvil, etc. Para conectarlas, debes usar la API de Microsoft Cloud App Security, que te permite enviar y recibir datos de forma segura.

Consideraciones Adicionales

- Elección del Plan Adecuado: Microsoft Defender para Office 365 viene en diferentes versiones, como parte de Microsoft 365 E5 o como un complemento. Seleccione el plan que mejor se adapte a las necesidades de tu organización.

- Entrenamiento y Concienciación de los Usuarios: No subestimes la importancia de entrenar a los usuarios en las prácticas de seguridad. Una configuración segura de M365 Defender es tan efectiva como los usuarios que la emplean.

- Microsoft Defender para Endpoint y Microsoft Defender for Cloud: Para una protección completa, considere usar Microsoft Defender para Endpoint y Microsoft Defender for Cloud. Estos servicios complementan las funcionalidades de Defender para Office 365, ofreciendo una seguridad integral en todo el entorno de Microsoft 365.

- Monitoreo Continuo y Revisión: La seguridad no es un evento único. Es esencial monitorear continuamente el entorno de Microsoft 365 y revisar las configuraciones de seguridad regularmente para adaptarse a las amenazas cambiantes.

En conclusión, configurar Microsoft Defender para Office 365 de manera efectiva es un paso crucial para asegurar su entorno de Microsoft 365. Siguiendo esta guía de configuración M365 Defender, podrás mejorar significativamente la postura de seguridad de tu organización. Recuerda obtener instrucciones y ayuda adicional a través del centro de administración de Microsoft 365 si te encuentras con desafíos durante el proceso de configuración. La seguridad en el mundo digital es una carrera continua, y estar preparado es la clave para ganarla.