La seguridad de nuestros datos personales y financieros es una preocupación constante. Recientemente, un informe destaca una alarmante campaña de inyecciones web que ha comprometido la información bancaria de más de 50,000 personas.

¿Qué es una Inyección Web?

Antes de sumergirnos en los detalles del incidente, es crucial entender qué son las inyecciones web. Esta técnica de ataque cibernético involucra la inserción de código malicioso en sitios web legítimos. A menudo, este código está diseñado para robar información sensible de los usuarios que visitan estos sitios. Este tipo de ataque es particularmente peligroso porque puede ser difícil de detectar para los usuarios comunes.

Te podrá interesar leer: ¿Cómo Evitar Ataques de Inyecciones SQL?

Detalles de la Campaña de Inyección Web Reciente

En marzo de 2023, se detectó una nueva campaña de malware que empleó inyecciones de código JavaScript en sitios web con el objetivo de robar datos bancarios de más de 50.000 usuarios de 40 bancos en América del Norte, América del Sur, Europa y Japón.

El equipo de seguridad de IBM fue quien identificó esta amenaza evasiva y reveló que la campaña se encontraba en fase de preparación desde al menos diciembre de 2022, fecha en la que se adquirieron los dominios maliciosos necesarios para llevar a cabo los ataques.

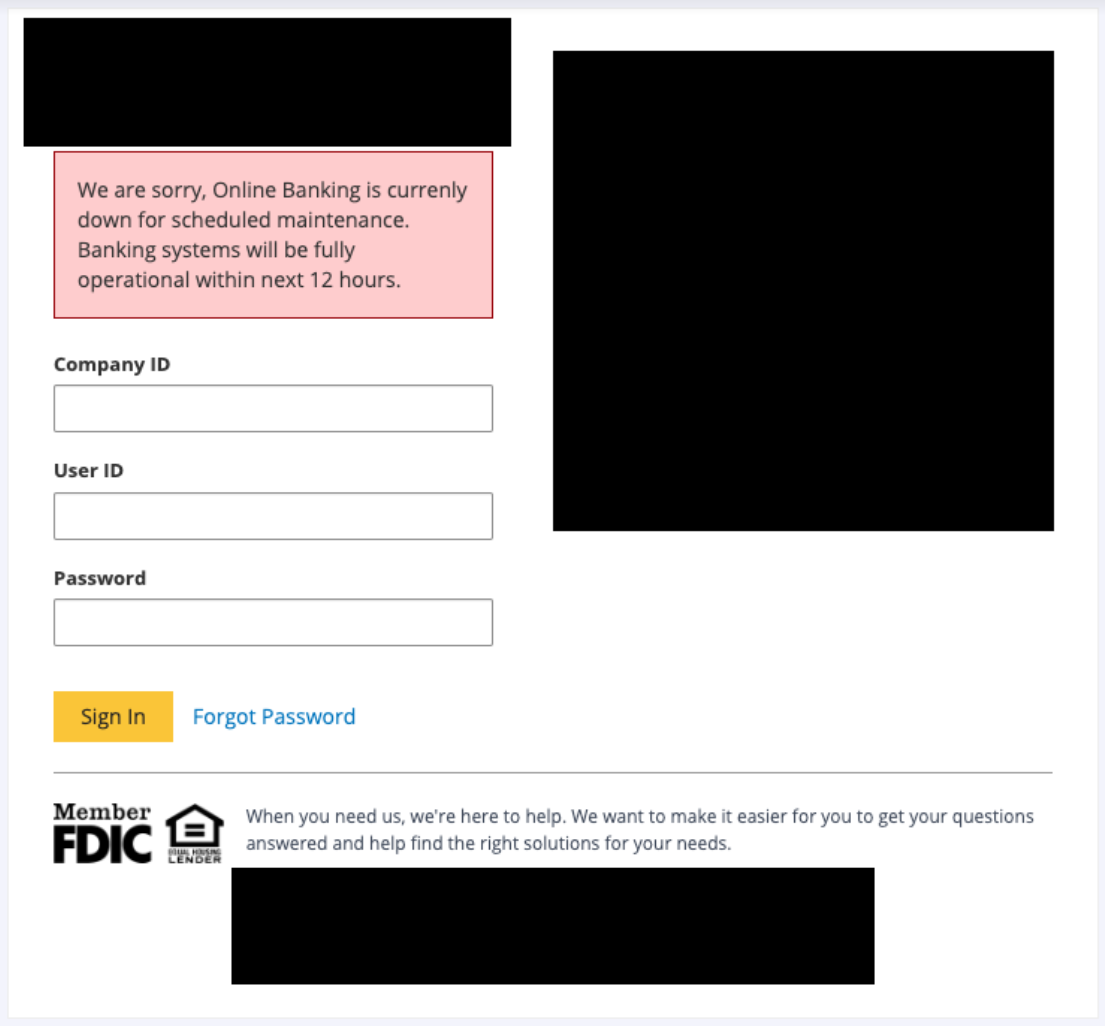

Los ataques se ejecutaban mediante la carga de scripts desde el servidor controlado por los atacantes, dirigidos a una estructura de página común que se encuentra en numerosos bancos. El propósito de esta táctica era interceptar las credenciales de usuario y las contraseñas de un solo uso (OTP).

Al obtener esta información, los atacantes podían acceder a la cuenta bancaria de la víctima, bloquearla mediante cambios en la configuración de seguridad y realizar transacciones no autorizadas.

Una cadena de ataques furtivos

El proceso de ataque se inicia con la primera infección del dispositivo de la víctima. El informe de IBM no profundiza en los detalles de esta fase, pero esta infección podría ocurrir a través de métodos como publicidad maliciosa o phishing, entre otros.

Una vez que la víctima visita los sitios web maliciosos o comprometidos por los atacantes, el malware introduce una nueva etiqueta de secuencia de comandos con un atributo "src" que enlaza a una secuencia de comandos alojada en un servidor externo.

Esta secuencia de comandos maliciosa, que está diseñada para ser difícil de entender, se carga en el navegador de la víctima con el propósito de alterar el contenido de la página web, capturar las credenciales de inicio de sesión y apoderarse de los códigos de acceso de un solo uso (OTP).

Podría interesarte leer: 5 Tácticas Anti-Relleno de Credenciales

IBM destaca que este enfoque es inusual, ya que la mayoría de los programas maliciosos realizan inyecciones web directamente en la página web. Esta estrategia aumenta la sigilosidad de los ataques, ya que es poco probable que las verificaciones de análisis estático detecten la sencilla carga de secuencia de comandos como maliciosa. Al mismo tiempo, permite a los atacantes cambiar a nuevas cargas útiles en caso de ser necesario.

Es importante mencionar que la secuencia de comandos maliciosa se asemeja a las redes de entrega de contenido (CDN) de JavaScript legítimas, que utilizan dominios como cdnjs[.]com y unpkg[.]com, como método para evadir la detección. Además, el script realiza comprobaciones específicas de productos de seguridad antes de su ejecución.

La secuencia de comandos es dinámica y adapta continuamente su comportamiento a las instrucciones del servidor de comando y control (C2), enviando actualizaciones y recibiendo respuestas específicas que guían su actividad en el dispositivo atacado.

Esta secuencia de comandos tiene múltiples estados operativos determinados por un indicador llamado "mlink", establecido por el servidor. Estos estados incluyen la inyección de solicitudes de números de teléfono o tokens OTP, la visualización de mensajes de error o la simulación de la carga de páginas, todo como parte de su estrategia para robar datos.

Podría interesarte: Desentrañando el Mundo de la Ciberseguridad C2

Un falso mensaje de error que proporciona a los atacantes un margen de tiempo para aprovechar los datos que han sido robados

IBM informa que se pueden combinar nueve valores de variables "mlink" para dar instrucciones específicas a la secuencia de comandos y realizar diversas acciones de exfiltración de datos.

Los investigadores han encontrado conexiones tenues entre esta nueva campaña y DanaBot, un troyano bancario modular que ha estado activo desde 2018 y que recientemente se ha propagado a través de la Búsqueda de Google mediante publicidad maliciosa que promocionaba instaladores falsos de Cisco Webex.

Según IBM, la campaña sigue en curso, por lo que se recomienda mantener una vigilancia extrema al utilizar portales y aplicaciones de banca en línea.

Te podrá interesar leer: Troyanos Bancarios: Creciente Amenaza en Latinoamérica

¿Cómo Protegerse Contra Inyecciones Web?

- Actualizaciones Regulares: Mantener el software actualizado, incluidos los navegadores y sistemas operativos, es crucial para protegerse contra vulnerabilidades conocidas.

- Uso de Soluciones Antivirus: Instalar y actualizar regularmente soluciones antivirus puede ayudar a detectar y bloquear código malicioso.

- Habilitar la Autenticación de Dos Factores (2FA): Utilizar 2FA en cuentas bancarias y otros sitios sensibles agrega una capa adicional de seguridad.

- Educación en Ciberseguridad: Estar informado sobre las últimas tácticas de los ciberdelincuentes y cómo reconocer sitios web sospechosos es fundamental.

Conclusión

La reciente campaña de inyección web destaca la necesidad de una vigilancia constante en el ciberespacio. Tanto los usuarios individuales como las organizaciones deben tomar medidas proactivas para proteger su información. Entender cómo funcionan estos ataques y seguir las mejores prácticas de seguridad en línea son pasos esenciales para mantener a raya a los ciberdelincuentes.