En noviembre de 2023, Microsoft reveló que el grupo de hackers Lazarus había comprometido a CyberLink, un proveedor de software de entretenimiento multimedia. Los hackers utilizaron una vulnerabilidad en el software de CyberLink para distribuir malware a los usuarios finales.

Este ataque es solo un ejemplo de la creciente amenaza de los ataques de cadena de suministro. Los ataques de cadena de suministro son aquellos que se dirigen a proveedores de software o servicios que son utilizados por otras empresas. Cuando un proveedor de la cadena de suministro es comprometido, los hackers pueden acceder a los sistemas y datos de sus clientes. Los ataques de cadena de suministro pueden tener un impacto devastador en las empresas. Pueden provocar la pérdida de datos, la interrupción de las operaciones y el daño a la reputación.

¿Qué Sucedió en el Ataque a CyberLink?

Microsoft ha informado que un grupo de hackers norcoreanos ha comprometido a CyberLink, una empresa taiwanesa de software multimedia, infectando uno de sus instaladores para distribuir malware en un ataque dirigido a cadenas de suministro a nivel global.

De acuerdo con Microsoft Threat Intelligence, se detectó actividad sospechosa relacionada con el instalador modificado de CyberLink desde el 20 de octubre de 2023. Este instalador comprometido se encontraba en una infraestructura legítima de actualización de CyberLink y ha afectado a más de 100 dispositivos en todo el mundo, incluyendo en países como Japón, Taiwán, Canadá y Estados Unidos.

Microsoft ha atribuido este ataque a la cadena de suministro con alta certeza a un grupo de ciberespionaje norcoreano conocido como Diamond Sleet (también referido como ZINC, Labyrinth Chollima y Lazarus). La carga útil de segunda etapa identificada en este ataque interactúa con infraestructura que ya había sido comprometida previamente por el mismo grupo de actores de amenazas.

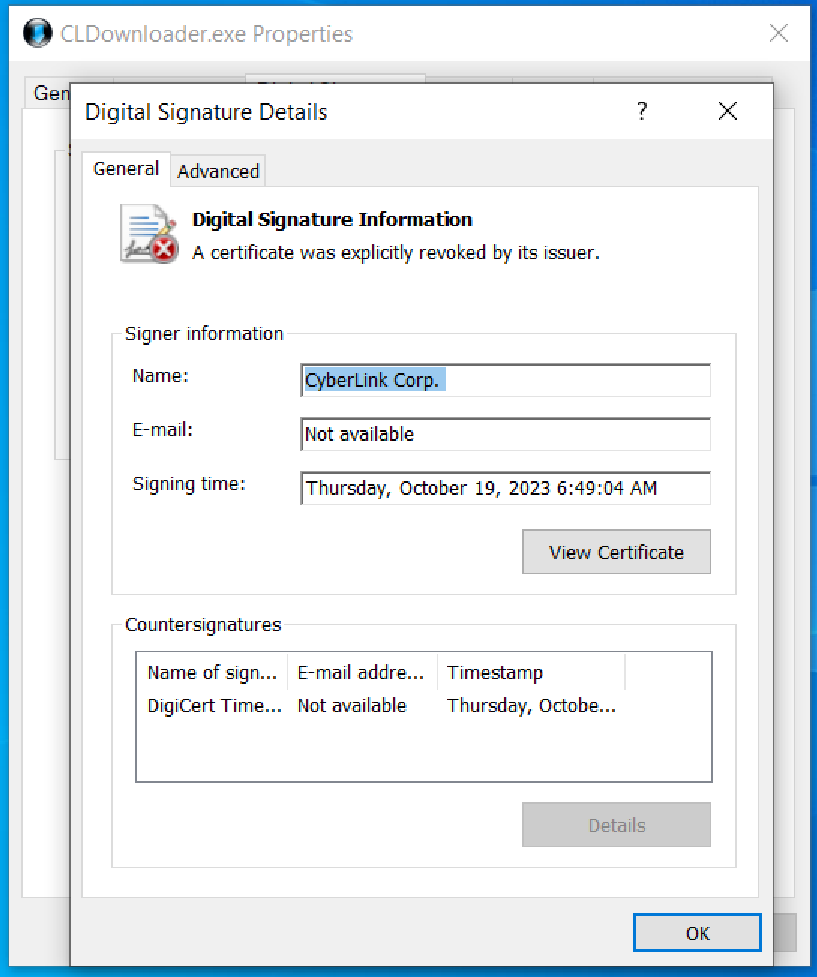

"Diamond Sleet utilizó un certificado de firma de código legítimo de CyberLink Corp. para firmar el ejecutable malintencionado", indicó la compañía. "Este certificado ha sido añadido a la lista de certificados prohibidos de Microsoft para prevenir su mal uso futuro".

Microsoft identifica el software troyanizado y las cargas útiles asociadas como LambLoad, un descargador y lanzador de malware. LambLoad evita sistemas protegidos por software de seguridad de FireEye, CrowdStrike o Tanium. Si estas condiciones no se cumplen, el ejecutable malicioso prosigue sin activar el código malicioso que contiene.

Si se cumplen los criterios, el malware se conecta a uno de los tres servidores de comando y control (C2) para descargar una carga útil de segunda etapa oculta dentro de un archivo que se disfraza como un archivo PNG, utilizando el agente de usuario 'Microsoft Internet Explorer'. "El archivo PNG alberga una carga útil incrustada dentro de un falso encabezado PNG externo, que se extrae, descifra y ejecuta en memoria", explica Microsoft.

Te podrá interesar leer: Desentrañando el Mundo de la Ciberseguridad C2

Este es un método común de ataque empleado por los actores de amenazas norcoreanos de Lazarus, conocidos por comprometer software legítimo de criptomonedas para robar activos digitales. Aunque Microsoft aún no ha observado actividad directa tras la infección por el malware LambLoad, los hackers de Lazarus son notorios por:

- Robar datos confidenciales de sistemas comprometidos.

- Infiltrarse en entornos de desarrollo de software.

- Expandirse para comprometer a más víctimas.

- Mantener acceso persistente en los entornos de sus víctimas.

Tras detectar el ataque a la cadena de suministro, Microsoft informó a CyberLink y también está notificando a los clientes de Microsoft Defender for Endpoint afectados por el ataque.

Microsoft también reportó el ataque a GitHub, que eliminó la carga útil de segunda etapa conforme a sus Políticas de uso aceptable. CyberLink, que desarrolla software de edición y reproducción multimedia desde 1996, afirma haber distribuido 400 millones de copias de sus aplicaciones a nivel mundial.

Te podrá interesar leer: Microsoft Defender for Cloud: Seguridad Efectiva en la Nube

¿Quién es Lazarus?

El Grupo Lazarus es una entidad de hackers respaldada por Corea del Norte que ha estado activa por más de una década, desde al menos 2009. Conocido por atacar organizaciones a nivel mundial, las operaciones de Lazarus han incluido ataques a instituciones financieras, medios de comunicación y agencias gubernamentales.

Sus campañas también han incluido ataques a investigadores de seguridad, la incorporación de código malicioso en plataformas de criptomonedas de código abierto, grandes robos de criptomonedas y el uso de entrevistas de trabajo falsas para difundir malware. Se cree que el grupo está detrás de varios ataques cibernéticos destacados, incluyendo el hackeo a Sony Pictures en 2014, el ataque de ransomware WannaCry en 2017 y el mayor robo de criptomonedas registrado en 2022.

En septiembre de 2019, el gobierno de Estados Unidos impuso sanciones a tres grupos de hackers patrocinados por Corea del Norte (Lazarus, Bluenoroff y Andariel) y actualmente ofrece una recompensa de hasta 5 millones de dólares por información sobre las actividades de estos hackers norcoreanos.

Podría interesarte leer: Grupo de Hackers Lazarus: Amenazas Cibernéticas Norcoreanas

¿Cómo Pueden las Empresas Protegerse de Lazarus?

-

Auditorías Regulares y Evaluación de Riesgos: Las empresas deben realizar auditorías periódicas de seguridad en todos los componentes de su cadena de suministro digital. Esto incluye evaluar la seguridad de los proveedores y los productos de software que utilizan.

-

Adopción de un Enfoque de Seguridad en Capas: No hay una solución única para la seguridad cibernética. Las empresas deben adoptar un enfoque de múltiples capas, que incluya firewalls, antivirus, y sistemas de detección y respuesta a intrusiones.

-

Educación y Concienciación del Personal: Los trabajadores deben estar conscientes de las amenazas cibernéticas y cómo evitarlas. La formación regular sobre seguridad cibernética es crucial.

-

Actualizaciones y Parches Regulares: Mantener el software actualizado con los últimos parches de seguridad es esencial para proteger contra vulnerabilidades conocidas.

-

Respuesta a Incidentes y Planes de Recuperación: Las empresas deben tener planes claros para responder a incidentes de seguridad y recuperarse de ellos.

Podría interesarte leer: GERT: Respuesta Efectiva a Incidentes de Ciberseguridad

El ataque a CyberLink por parte de los hackers de Lazarus es un recordatorio oportuno de la necesidad de tomar en serio la seguridad de la cadena de suministro digital. Las empresas deben adoptar un enfoque proactivo para proteger sus redes y datos. Con la creciente sofisticación de los atacantes, la vigilancia y la prevención son más importantes que nunca.