La creciente sofisticación de los ciberdelincuentes ha transformado la seguridad en internet en un tema de urgente atención para usuarios y empresas por igual. Uno de los métodos más insidiosos empleados por estos actores maliciosos involucra el uso de plataformas de documentos en línea, muy frecuentadas por su conveniencia y eficacia, para lanzar ataques de phishing. Este enfoque no solo demuestra la creatividad de los hackers en la búsqueda de vulnerabilidades sino que también resalta la importancia de adoptar medidas de seguridad proactivas.

El Modus Operandi de los Hackers en Sitios Populares de Documentos

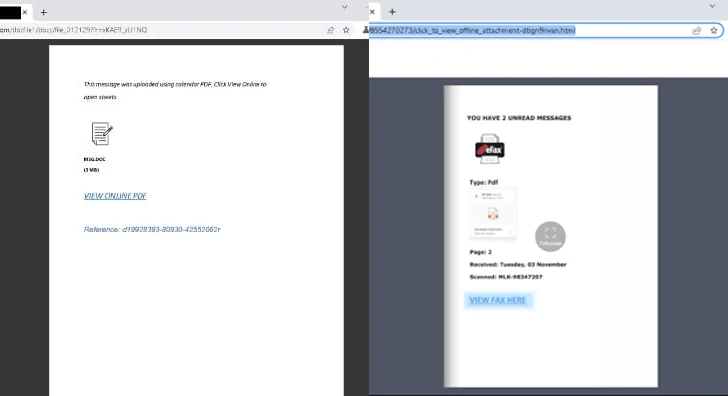

Los ciberdelincuentes están utilizando plataformas de documentos digitales (DDP) como FlipSnack, Issuu, Marq, Publuu, RelayTo y Simplebooklet para efectuar ataques de phishing, sustracción de credenciales y robo de tokens de sesión. Este método destaca la capacidad de estos actores para adaptar servicios legítimos a objetivos malintencionados.

"Utilizar DDP como trampas para phishing mejora las chances de éxito de estos ataques, debido a la buena reputación de estos sitios. Esto los hace menos susceptibles a ser bloqueados por filtros web y pueden generar una confianza errónea en los usuarios, que los ven como plataformas seguras y confiables", explicó Craig Jackson, investigador de Cisco Talos, recientemente.

Aunque los atacantes han recurrido a servicios en la nube conocidos como Google Drive, OneDrive, Dropbox, SharePoint, DocuSign y Oneflow para hospedar contenido de phishing, este enfoque reciente busca sortear las medidas de seguridad del correo electrónico de manera más efectiva.

Las plataformas DDP permiten subir y compartir archivos PDF en formatos de libro interactivo que funcionan en navegadores, con animaciones y efectos visuales que enriquecen textos y publicaciones.

Se ha observado que estos ciberdelincuentes abusan de los niveles gratuitos o de las pruebas sin costo de dichas plataformas para crear cuentas en masa y distribuir documentos dañinos. Además, el uso de DDP se aprovecha para alojar contenidos efímeros, programando su eliminación automática tras alcanzar una fecha límite, complicando así su rastreo y eliminación.

Conoce más sobre: 8 Indicios de Correos Electrónicos Falsos: ¿Cómo Identificarlos?

Además, las capacidades de productividad incorporadas en plataformas DDP como Publuu pueden dificultar la identificación y extracción de enlaces dañinos en correos de phishing.

Según análisis realizados por Cisco Talos, los ataques que involucran sitios DDP suelen insertarlos en fases intermedias de la cadena de ataque, típicamente mediante un enlace en un email de phishing que dirige a un documento alojado en una plataforma DDP legítima.

Este documento actúa como un intermediario hacia un sitio controlado por el atacante, accesible ya sea a través de un enlace directo en el documento señuelo o por medio de una cadena de redirecciones, que pueden incluir pasos adicionales como resolver un CAPTCHA, diseñados para eludir detecciones automáticas.

La página destino final suele ser una réplica de la página de inicio de sesión de Microsoft 365, diseñada para sustraer credenciales o tokens de sesión del usuario.

"Las plataformas DDP pueden representar una vulnerabilidad no detectada para los equipos de seguridad, dado que no son comúnmente reconocidas por usuarios informados y raramente son bloqueadas por filtros de contenido web o de correo", indicó Jackson.

"Estos sitios ofrecen a los ciberdelincuentes la posibilidad de sortear las medidas de seguridad contra phishing más avanzadas, explotando las mismas características que hacen atractivos a estos servicios para usuarios legítimos con el fin de incrementar la efectividad de sus ataques de phishing".

Podría interesarte leer: Importancia de la Concienciación en Seguridad Cibernética

Estrategias de Protección

Protegerse contra la explotación de documentos populares requiere un enfoque multifacético:

-

Educación y Concienciación: Es fundamental educar a los usuarios sobre los riesgos de abrir documentos de fuentes desconocidas o sospechosas. Las campañas de concientización pueden ayudar a reducir significativamente la tasa de clics en enlaces o archivos maliciosos.

-

Soluciones de Seguridad Robustas: El uso de software antivirus y antimalware actualizado es esencial para detectar y bloquear amenazas. Las soluciones de seguridad basadas en la nube, que utilizan inteligencia artificial, como el SOC as a Service de TecnetOne, para identificar comportamientos anómalos, pueden ofrecer protección adicional.

-

Actualizaciones y Parches: Mantener el software, especialmente los visores de documentos, actualizado con los últimos parches de seguridad es crucial para protegerse contra exploits que se dirigen a vulnerabilidades conocidas.

-

Seguridad en Capas: Implementar múltiples capas de seguridad, como firewalls, sistemas de detección de intrusiones y gateways de correo electrónico seguro, puede ayudar a interceptar ataques antes de que alcancen al usuario final.

-

Copias de Seguridad: Realizar copias de seguridad regulares de la información importante asegura que, en caso de un ataque de ransomware, los datos puedan ser recuperados sin necesidad de pagar un rescate.

Te podrá interesar: Backup as a Service (BaaS): Protección en Entornos Virtuales

Conclusión

La carrera entre los ciberdelincuentes y los expertos en seguridad es continua. Con la inteligencia artificial y el aprendizaje automático desempeñando roles cada vez más importantes en la ciberseguridad, podemos esperar que tanto las tácticas de ataque como las de defensa se vuelvan más sofisticadas. La adaptación a este entorno en constante cambio es esencial para mantener la seguridad de la información.

La explotación de documentos populares por parte de hackers es un desafío significativo en el panorama de la ciberseguridad actual. Entender cómo operan estos ataques y tomar medidas proactivas para protegerse es crucial. A través de la educación, la implementación de soluciones de seguridad robustas y el mantenimiento de prácticas de seguridad informática sólidas, individuos y organizaciones pueden fortalecer su defensa contra la creciente ola de ciberataques.