En el ciberespacio actual, tanto actividades lícitas como ilícitas proliferan. Telegram, famosa por su seguridad, no es inmune a malintencionados. Se ha observado un crecimiento en la difusión de scripts de Python y archivos APK maliciosos en esta plataforma.

Este artículo abordará los riesgos de estos scripts y aplicaciones maliciosas en Telegram. Analizando estos archivos, entenderemos sus amenazas para individuos, empresas y el ámbito ciberseguro.

Durante una investigación, se analizaron 254 scripts de Python. Sorprendentemente, muchos fueron creados por los mismos individuos. De estos, 175 usaron el módulo "marshal", evidenciando técnicas de ofuscación. Se identificaron 23 grupos y canales de Telegram vinculados a estos scripts, mostrando un ecosistema vasto.

Riesgos latentes en Telegram

El vasto número de usuarios en Telegram y la facilidad para compartir archivos, como scripts de Python y APKs, han propiciado un ambiente fértil para el contenido dañino. La variedad de amenazas que estos archivos representan requieren una revisión detallada. Actores maliciosos usan Telegram para difundir desde simples herramientas de piratería hasta malware avanzado.

Dentro de los riesgos asociados a estos archivos compartidos en Telegram encontramos:

- Malware: Telegram es usado por atacantes para enviar APKs maliciosos. Estos pueden contener troyanos, ransomware y otros programas dañinos, causando estragos en sus víctimas.

- Violación de privacidad: Algunos scripts de Python en Telegram buscan explotar debilidades en software y sistemas, resultando en infracciones a la privacidad. Esto puede revelar datos sensibles o permitir accesos no deseados a dispositivos.

- Robo de datos: Scripts en Telegram pueden ser diseñados para ataques de phishing, engañando a usuarios para obtener sus credenciales. Estas se pueden usar posteriormente para accesos no autorizados o robo de identidad.

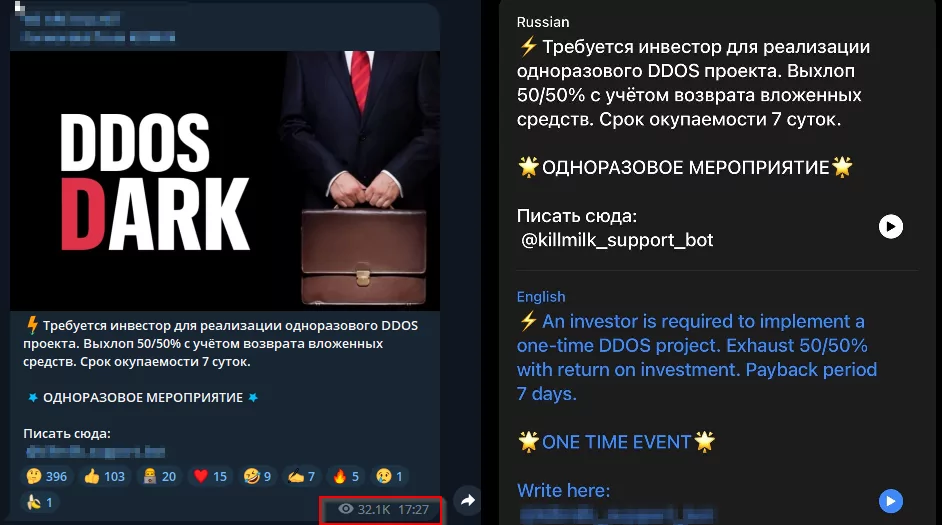

- Ataques DDoS: Telegram puede ser una fuente para herramientas que realizan ataques DDoS, afectando servicios en línea y generando interrupciones considerables.

- Creación de botnets: Existen scripts que promueven la formación de botnets, utilizando el potencial de dispositivos vulnerados para efectuar ataques masivos.

Te podría interesar leer: Descubriendo los canales en Telegram de la Dark Web

El rol de Telegram en el panorama de la ciberseguridad

Telegram se ha posicionado como un pilar en ciberseguridad debido a sus distintivas características y su numerosa comunidad de usuarios. Creado con un énfasis en la protección y la privacidad, Telegram brinda encriptación de extremo a extremo en sus chats secretos, resguardando a los usuarios de intervenciones y accesos no deseados.

Este enfoque en seguridad ha elevado a Telegram como el favorito de aquellos que buscan privacidad, incluidos activistas, periodistas y opositores en zonas con alta censura digital. La plataforma se destaca por garantizar comunicaciones seguras y resguardar la información de sus usuarios.

No obstante, y a pesar de su orientación hacia la protección, Telegram no ha sido exento de ser explotado por actores con malas intenciones. La versatilidad de la aplicación y la sencillez para compartir archivos han propiciado la circulación de contenido dañino, como scripts de Python y APKs con fines maliciosos.

Los malhechores han utilizado la practicidad de Telegram para difundir APKs maliciosos a usuarios incautos. Estos archivos frecuentemente albergan troyanos, ransomware y otros software malintencionados, poniendo en jaque la seguridad y privacidad de individuos y entidades.

Te podría interesar conocer sobre: Riesgos de Seguridad Informática para Empresas

Por otro lado, la mensajería cifrada de Telegram ha sido instrumentalizada para ataques de phishing. Scripts de Python dañinos en la plataforma pueden estar configurados para explotar debilidades en software, sistemas operativos o incluso en la misma Telegram, conduciendo a invasiones de privacidad, sustracción de credenciales y accesos no permitidos.

Para mitigar el mal uso de su servicio, Telegram ha intensificado la lucha contra contenidos dañinos, usando herramientas automáticas e instando a los usuarios a reportar archivos y comportamientos inusuales. Aun así, la constante adaptabilidad de las amenazas cibernéticas supone un reto permanente para la seguridad de Telegram y su comunidad.

A medida que individuos y entidades siguen recurriendo a Telegram para comunicación y transferencia de archivos, es vital entender los peligros inherentes a la plataforma y los riesgos ligados a scripts de Python y APKs. Elevando la conciencia, actuando de manera prudente y siguiendo buenas prácticas cibernéticas, los usuarios pueden salvaguardarse de riesgos emergentes y conservar un espacio digital seguro en Telegram.

El abanico de riesgos en scripts de Python y archivos APK en Telegram

Los scripts de Python y APKs en Telegram pueden ocultar peligros, ya que ciberdelincuentes utilizan la ofuscación para camuflar sus intenciones maliciosas. Estos códigos, aparentemente inofensivos, pueden recolectar y enviar datos de usuarios a bots de Telegram de manera secreta. Los APKs distribuidos en la plataforma pueden actuar de forma similar, presentándose como aplicaciones legítimas pero con fines maliciosos. Es esencial que los usuarios sean cautelosos, implementen buenas prácticas de ciberseguridad y promuevan la conciencia sobre estos riesgos para proteger su privacidad y seguridad en Telegram.

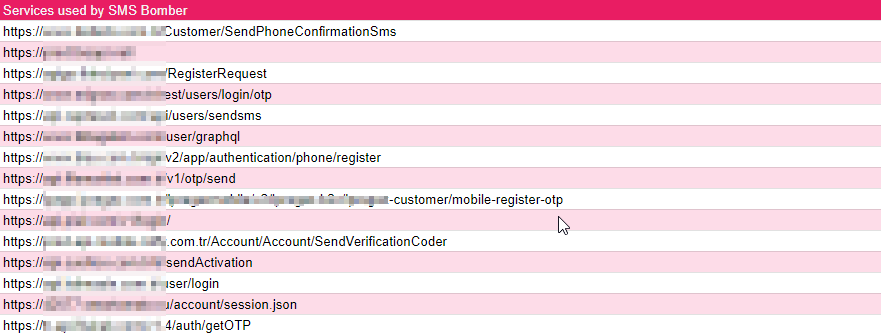

Bombardeo de SMS mediante diversos sitios web

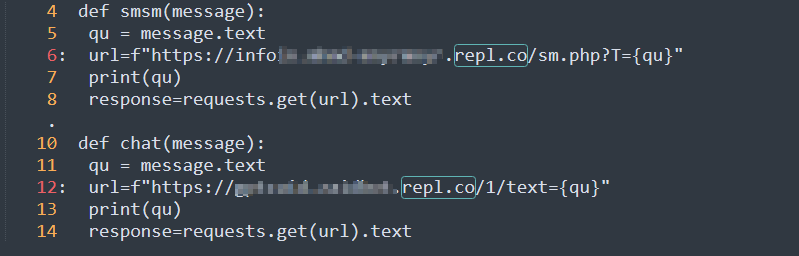

El análisis del script "SMS Bomber" hallado en Telegram muestra que abusa de los servicios de mensajes de 50 empresas distintas con el propósito de saturar teléfonos con mensajes no deseados. Utilizando servicios de diferentes sitios web, los ciberdelincuentes intensifican la cantidad de mensajes enviados.

En el script, las empresas afectadas tienen operaciones en varios países y sectores. Un análisis detallado indica que el 50% de estas empresas se encuentra en Turquía, abarcando sectores como el comercio electrónico, minorista, distribución de gas y alimentación. Las empresas turcas son líderes en sus industrias. Rusia también figura en el análisis, representando cerca del 6%, con empresas destacadas en la industria alimentaria.

En resumen, la información muestra que las empresas afectadas varían en tamaño y alcance, destacando que los ciberdelincuentes no discriminan sector o geografía en sus ataques de "SMS Bomber".

Te podría interesar leer: SMS Bomber: Amenaza Silente en el Mundo de los Mensajes de Texto

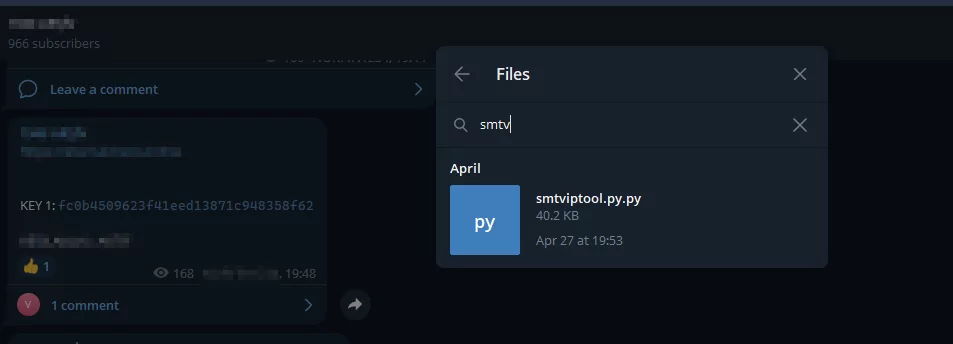

Códigos Malintencionados que Buscan sustraer Documentos e Imágenes

Un script de Python específico denominado "smtviptool" promete brindar servicios de alta calidad, pero su verdadera función es apoderarse de todos los documentos e imágenes del dispositivo comprometido. Esto resalta que incluso las aplicaciones que parecen auténticas pueden esconder propósitos dañinos. La ofuscación en estos códigos es habitual, ya que permite enmascarar el contenido, complicando su interpretación.

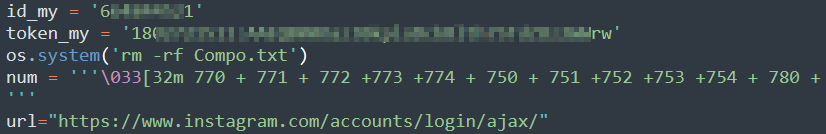

Herramientas en Telegram dirigidas a Instagram y la recolección de datos

Telegram contiene diversas herramientas que prometen asistir a los actores maliciosos en sus intentos de comprometer cuentas de redes sociales como Instagram o infiltrarse en juegos en línea. No obstante, es crucial entender que muchas de estas herramientas esconden propósitos dañinos con el objetivo de sustraer información sensible de los usuarios que las activan.

En relación con los scripts dirigidos a Instagram, las técnicas incluyen intentos de acceder a cuentas de Instagram, extracción de información del usuario y utilización de ataques de fuerza bruta basados en diccionarios para lograr ingresos no autorizados. Estos actos ilegales representan serios peligros para la identidad y privacidad digital de los individuos, lo que puede resultar en robo de identidad, pérdidas monetarias y daño reputacional.

Para mantener estos scripts malintencionados alejados de las miradas indiscretas, es común el uso de codificación marshal, diseñada para disimular el verdadero propósito del código. La habilidad de la codificación Marshal para dificultar la ingeniería inversa y eludir sistemas de seguridad tradicionales permite que estos scripts operen ocultamente, esperando en las profundidades digitales.

Es esencial que los usuarios de Telegram procedan con precaución al toparse con dichas herramientas y eviten activarlas, ya que estos programas que parecen inofensivos pueden acarrear graves problemas. Adoptar contraseñas robustas y exclusivas, activar la verificación de dos pasos y estar alerta a amenazas emergentes son medidas que ayudan a prevenir caer en estas trampas maliciosas.

Te podría interesar leer: Discord: El Terreno de Juego de los Ciberdelincuentes

Desenmascarando el Código Dañino en Scripts

En el ámbito de la ciberseguridad, el estudio de scripts de Python y otros códigos ejecutables ha mostrado un patrón alarmante. Los ciberdelincuentes han perfeccionado el arte de esconder códigos perjudiciales en scripts que parecen ser benignos, lo que genera amenazas considerables para quienes los activan. Estas acciones clandestinas a menudo engañan a usuarios incautos, capturando y enviando información delicada a servidores remotos sin que se percaten.

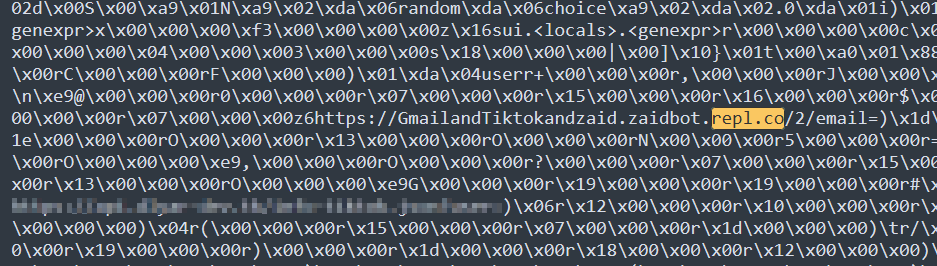

Al examinar estos scripts dañinos, se detecta frecuentemente la extracción de datos del usuario hacia plataformas web como Replit o Pythonanywhere. Replit, al ofrecer alojamiento web sin costo, se vuelve especialmente tentador para ciberdelincuentes que priorizan el anonimato. Utilizando la plataforma gratuita de Replit, pueden ejecutar su código nocivo de forma desapercibida, operando en las sombras sin alertar a los sistemas de seguridad.

La integración de Replit con otros repositorios como GitHub hace aún más desafiante identificar estas acciones malintencionadas. La facilidad de acceso al dominio repl[.]co de Replit, y sus capacidades de alojamiento gratuito, facilitan a los ciberdelincuentes la implementación y activación de su código malicioso de manera anónima, sin dejar huellas claras de su identidad.

Este nivel de anonimato proporciona a los ciberdelincuentes una ventaja, permitiéndoles engañar y explotar a personas sin que sospechen. La información comprometida puede abarcar desde credenciales de acceso, datos personales, hasta información financiera, dependiendo de lo que el script esté diseñado para capturar. Con los datos enviados furtivamente al servidor de Replit, los atacantes pueden acceder a esta información cuando lo deseen, lo que podría llevar a robos de identidad, estafas financieras o ataques cibernéticos más sofisticados.

Podemos forjar un entorno digital más protegido al destacar la clandestinidad que los servicios web sin costo brindan a los ciberdelincuentes. Sensibilizar a las personas sobre los peligros de activar scripts de orígenes desconocidos y adoptar robustas estrategias de ciberseguridad será esencial para resguardar a usuarios y entidades de las estratagemas en constante adaptación de actores malintencionados en plataformas como Replit y otras similares.

En conclusión, las amenazas cibernéticas presentes en plataformas digitales, como Telegram, están en constante evolución, con actores malintencionados utilizando técnicas sofisticadas y estrategias encubiertas para explotar a usuarios desprevenidos. Mediante el uso de scripts y herramientas aparentemente inofensivas, estos ciberdelincuentes ocultan códigos maliciosos para robar datos confidenciales y realizar actividades nefastas.

Servicios web gratuitos, como Replit, han sido explotados para ofrecer un grado de anonimato a estos actores, permitiéndoles operar sin ser detectados. Es esencial crear conciencia sobre estas amenazas y fomentar una cultura de ciberseguridad robusta, donde usuarios y organizaciones sean cautos y adopten medidas preventivas. Solo al reconocer, entender y abordar activamente estas amenazas, podemos aspirar a un entorno digital más seguro.