Descubrir que una herramienta tan cotidiana como Dropbox puede ser manipulada para comprometer la seguridad de nuestras cuentas es un recordatorio contundente de los riesgos latentes en la era de la información. Recientemente, una ingeniosa campaña de phishing ha aprovechado precisamente esta confianza, utilizando Dropbox para eludir la Autenticación de Múltiples Factores (MFA), una de las medidas de seguridad más robustas que muchos confiamos para proteger nuestras cuentas en línea.

Este incidente no solo destaca la sofisticación creciente de los ataques cibernéticos, sino que también subraya la importancia de una comprensión más profunda y una vigilancia constante por parte de los usuarios de internet.

Incidente de Dropbox

Un reciente estudio de Darktrace ha desvelado que una ingeniosa campaña de phishing logró utilizar la legítima infraestructura de Dropbox para sortear eficazmente los protocolos de Autenticación Multifactor (MFA).

Este incidente pone de manifiesto la tendencia creciente de aprovechar plataformas legítimas y reconocidas para engañar a los usuarios, induciéndolos a descargar software malicioso y a divulgar sus credenciales de acceso. La investigación reveló igualmente la habilidad creciente de los atacantes para sortear las medidas de seguridad convencionales, incluyendo las herramientas de detección de phishing y los sistemas de MFA.

Hanah Darley, líder en la investigación de amenazas en Darktrace, comentó a Infosecurity que, aunque es habitual que los ciberdelincuentes imiten comunicaciones de servicios en los que los usuarios confían, en esta ocasión, se tomó un enfoque más audaz al utilizar directamente la infraestructura de Dropbox, un servicio legítimo de almacenamiento en la nube, para ejecutar estos ataques de phishing.

Te podrá interesar: Protección de Phishing: No Muerdas el Anzuelo

Los ciberdelincuentes se valieron de la plataforma de Dropbox

Los ciberdelincuentes explotaron la infraestructura de Dropbox en un reciente ataque dirigido a un cliente de Darktrace el 25 de enero de 2024. Dieciséis miembros del equipo interno de la compañía recibieron correos electrónicos desde la dirección oficial 'no-reply@dropbox[.]com', un remitente legítimo asociado con el conocido servicio de almacenamiento en la nube.

Dichos correos incluían un vínculo hacia un documento PDF almacenado en Dropbox, nombrado como si perteneciera a un asociado de la empresa. Intrigantemente, este documento contenía un enlace hacia 'mmv-security[.]top', un dominio nunca antes registrado en el ambiente digital del cliente, levantando sospechas inmediatas.

Los expertos de seguridad notaron que la diferenciación entre correos electrónicos legítimos y malintencionados es mínima cuando provienen de servicios auténticos como Dropbox. Esta táctica resulta ser especialmente eficaz para burlar las defensas de seguridad por correo electrónico, persuadiendo a los receptores a interactuar con contenidos peligrosos.

A pesar de ser interceptado inicialmente por las herramientas de seguridad de correo electrónico de Darktrace, un intento subsiguiente el 29 de enero logró su objetivo cuando un empleado accedió al mencionado archivo PDF desde un correo legítimo de no-reply@dropbox[.]com, que lo instaba a revisar el documento compartido previamente.

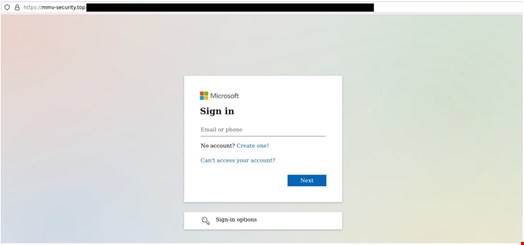

El mensaje, aunque finalmente clasificado como basura, fue suficiente para que el empleado curioso hiciera clic en el enlace del PDF. Esto condujo a una conexión con el enlace perjudicial 'mmv-security[.]top' días después. El sitio al que llevaba el enlace resultó ser una falsa página de inicio de sesión de Microsoft 365, diseñada con el propósito explícito de capturar credenciales legítimas de cuentas SaaS.

Este incidente subraya la estrategia de los atacantes de impersonar a entidades de confianza como Microsoft, un método probadamente efectivo para engañar a las víctimas haciéndolas creer que están accediendo a un servicio legítimo.

Página de inicio de sesión fraudulenta de Microsoft

Conoce más sobre: Detecta si estás en un Sitio Web Pirateado

Los atacantes consiguieron sortear la autenticación multifactor (MFA)

El 31 de enero, Darktrace detectó varios accesos sospechosos a servicios SaaS desde localizaciones atípicas que nunca antes habían registrado actividad en la cuenta. Los accesos anómalos continuaron el 1 de febrero, esta vez vinculados al uso de ExpressVPN, lo que sugiere que los responsables del ataque emplearon una red privada virtual (VPN) para ocultar su localización real.

Estos accesos utilizaron un token MFA legítimo, indicando que los atacantes lograron sortear las medidas de seguridad MFA de la empresa. Los investigadores suponen que el empleado, sin darse cuenta, pudo haber validado una solicitud de autenticación MFA en su dispositivo tras comprometer sus credenciales.

"Al aprovechar tokens auténticos y cumplir con los protocolos de MFA, los atacantes pueden permanecer bajo el radar de las herramientas de seguridad convencionales, que consideran a la MFA como una panacea", indicaron los investigadores.

A pesar de que los atacantes superaron la MFA usando credenciales legítimas, el equipo de seguridad fue capaz de detectar la actividad inusual gracias a la monitorización de las cuentas SaaS. Darley comentó a Infosecurity que este incidente evidencia que las organizaciones no pueden depender únicamente de la MFA como su última barrera defensiva frente a los ciberataques.

"La superación de la MFA, tal como ocurrió en este caso, se ha convertido en una estrategia común entre los atacantes, particularmente debido a su eficacia para acceder a recursos compartidos, como los archivos en SharePoint, susceptibles de ser explotados", señaló.

Te podrá interesar leer: Eludir MFA con Ingeniería Social: 4 Técnicas de Hackers

La persistencia del atacante se hizo evidente tras superar la MFA

Darktrace notó un acceso inusual a la cuenta SaaS a través del servicio VPN HideMyAss poco después. En este nuevo episodio, el atacante estableció una regla en la cuenta de Outlook afectada que redirigía todos los correos electrónicos procedentes del equipo de cuentas directamente a la carpeta "Historial de conversaciones". Los expertos interpretan esta maniobra como un intento de camuflar sus actividades maliciosas, desviando tanto los correos electrónicos perjudiciales enviados por ellos como cualquier respuesta a estos, hacia secciones del buzón menos monitoreadas.

El atacante también emitió correos electrónicos con asuntos alarmantes como "Contrato incorrecto" y "Requiere revisión urgente", lo que sugiere un esfuerzo por utilizar la cuenta comprometida para propagar el ataque dentro del equipo de cuentas y, por ende, infectar más cuentas dentro del entorno SaaS del cliente.

Los ataques de phishing demuestran ser cada vez más dirigidos y refinados. Los investigadores recalcan la facilidad con la que los ciberdelincuentes pueden manipular herramientas legítimas como Dropbox para sus fines, evitando la necesidad de crear infraestructuras propias para el ataque.

Darley señaló la complejidad creciente de estos ataques, destacando que los correos electrónicos malintencionados procedían de una dirección legítima de Dropbox y contenían enlaces a almacenamiento legítimo de Dropbox donde se alojaba el archivo dañino, camuflado de documentación oficial, incrementando la apariencia de legitimidad.

La influencia de la IA generativa en el panorama de amenazas es notable. Darley mencionó cómo esta tecnología permite a los atacantes crear mensajes de phishing más convincentes. El informe de amenazas de Darktrace del año 2023 reveló que una gran proporción de los intentos de phishing en la segunda mitad del año incluían textos extensos, superiores a los 1000 caracteres, atribuible en gran medida a la asistencia de IA generativa.

Los correos electrónicos no se limitan a simples enlaces sospechosos; son detallados y meticulosamente elaborados. Hay un aumento notable en la sofisticación de la ingeniería social, con atacantes infiltrándose en conversaciones existentes e imitando a colegas o contactos conocidos. Darley subrayó que esta mayor complejidad en los ataques se debe a la capacidad de la IA generativa de proporcionar a los atacantes más recursos para planificar y ejecutar ataques a gran escala.

Conoce más sobre: 7 Usos de IA Generativa para Seguridad Operativa

Conclusión

El incidente de seguridad en Dropbox es un recordatorio poderoso de que la seguridad de nuestra información personal y profesional requiere vigilancia constante y adaptación a las nuevas amenazas. Implementar prácticas de seguridad recomendadas, mantenerse informado sobre las últimas tácticas de ataque y adoptar un enfoque proactivo y en capas para la seguridad de la información son pasos críticos que todos debemos tomar.