El grupo criminal detrás del ransomware BlackCat (también conocido como ALPHV) ha intensificado su modus operandi, utilizando ahora credenciales robadas de Microsoft y un novedoso cifrador, denominado Sphynx, para bloquear los datos almacenados en las nubes de Azure de sus víctimas.

En una reciente investigación sobre un incidente de seguridad, el equipo de respuesta a incidentes de Sophos X-Ops detectó que los ciberdelincuentes han potenciado el cifrador Sphynx, ahora capaz de operar mediante el uso de credenciales personalizadas, lo que acentúa su peligrosidad.

En este caso concreto, los maleantes lograron infiltrarse en el sistema de Sophos Central utilizando una contraseña de un solo uso (OTP, por sus siglas en inglés) sustraída ilegalmente. Una vez dentro, deshabilitaron las protecciones anti-manipulación y alteraron los protocolos de seguridad a su favor. La OTP fue robada del depósito de LastPass del afectado, explotando la extensión Chrome de este servicio.

Con el camino libre, procedieron a cifrar tanto los sistemas del cliente de Sophos como el almacenamiento remoto en la nube de Azure, adjuntando la extensión .zk09cvt a cada archivo cifrado. Al final del asalto, se confirmó el cifrado exitoso de un total de 39 cuentas de Azure Storage.

Te podría interesar leer: Perfil del sitio en la dark web: BlackCat (ALPHV)

Cronología del Evento

Para llevar a cabo este proceso, los delincuentes utilizaron una clave de Azure previamente robada, obteniendo así acceso a las cuentas de almacenamiento destinadas. La clave fue injertada dentro del código binario del ransomware tras ser codificada mediante Base64.

Los agresores desplegaron una variedad de herramientas de administración y monitoreo remoto (RMM), incluyendo AnyDesk, Splashtop y Atera, facilitando así su intrusión en los sistemas comprometidos.

Es importante destacar que la variante Sphynx fue identificada inicialmente por Sophos en marzo de 2023, en medio de una pesquisa sobre un suceso de brecha de datos que mantenía ciertas similitudes con otro incidente reportado por IBM-Xforce en mayo, en donde se usó la herramienta ExMatter para exfiltrar datos sustraídos.

En una revelación adicional, Microsoft informó el mes pasado que el renovado cifrador Sphynx ha integrado también herramientas como la de hacking Remcom y el framework Impacket para facilitar movimientos laterales en redes comprometidas, ampliando así su radio de acción y amenaza.

Este suceso destaca la urgencia de mantener una política de seguridad TI robusta y proactiva, donde se monitoree constantemente la integridad de las contraseñas y se actualicen regularmente las herramientas de seguridad para prevenir invasiones y proteger datos críticos en ambientes corporativos. Recomendamos a los directores, gerentes de IT y CTOs que tomen nota de este incidente y fortalezcan sus estrategias de ciberseguridad, considerando las evoluciones recientes en las tácticas de los ciberdelincuentes.

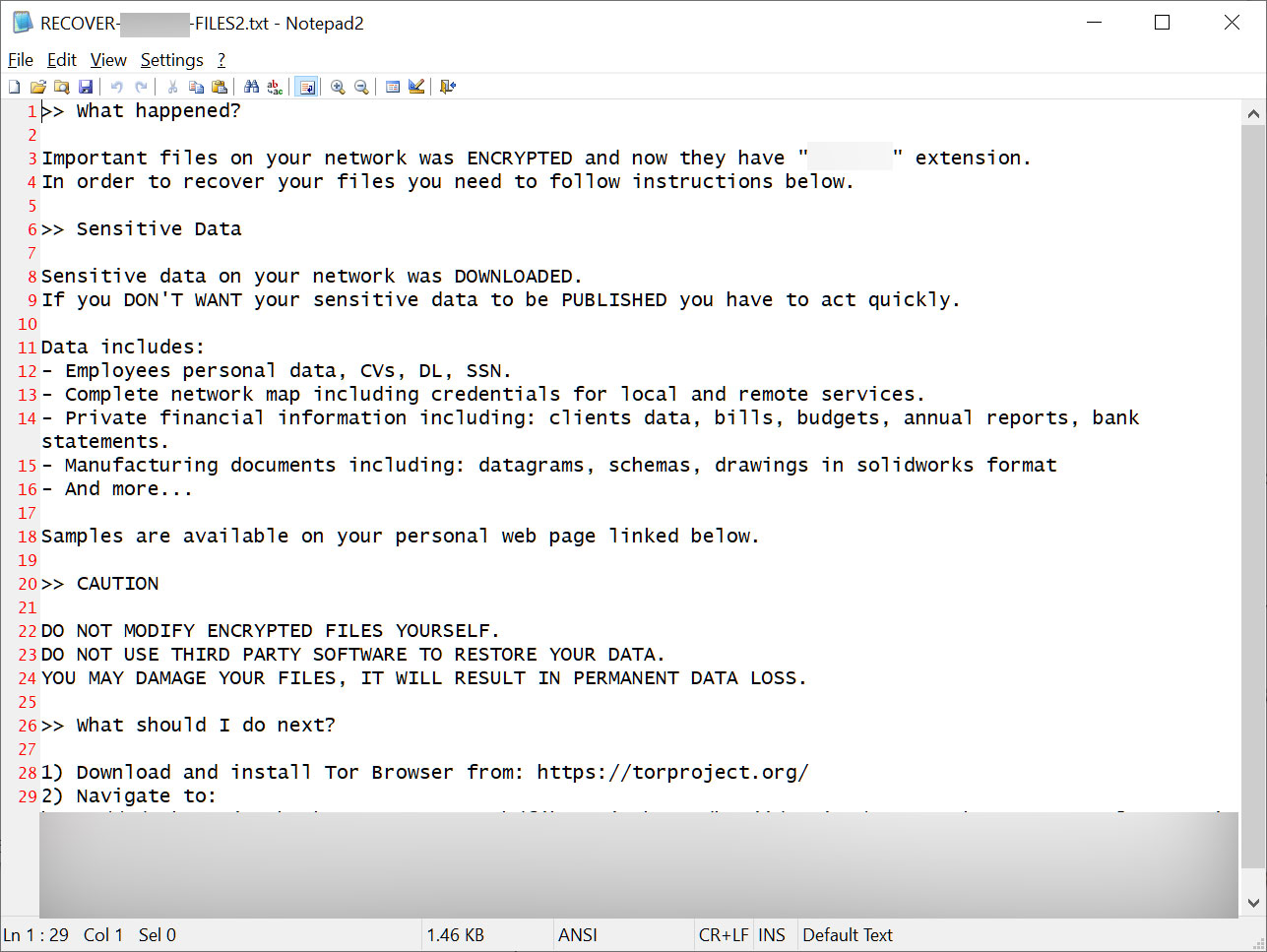

Muestra de mensaje de extorsión de BlackCat

El Cifrador Sphynx de BlackCat: Detalles de la Nueva Amenaza Detectada por Microsoft

Microsoft ha identificado una actualización en el ransomware BlackCat que integra tanto el framework de comunicación de red Impacket como la herramienta de hacking Remcom, facilitando así su propagación lateral a través de redes comprometidas.

A principios del pasado abril, el especialista en ciberseguridad VX-Underground señaló a través de un tweet la existencia de una versión renovada del ransomware BlackCat/ALPHV, apodada Sphynx. Según los operadores de BlackCat, ya se han completado las pruebas para las características fundamentales de ALPHV/BlackCat 2.0: Sphynx, marcando un avance significativo en sus operaciones.

En declaraciones recientes, el grupo de Threat Intelligence de Microsoft profundizó en su análisis de esta nueva iteración del cifrador Sphynx, confirmando su uso del framework Impacket para efectuar movimientos laterales en redes ya violadas. Microsoft destacó en una publicación que "esta versión (del ransomware) incluye la herramienta de marco de comunicación de código abierto Impacket, que facilita el movimiento lateral en los entornos objetivo de los ciberdelincuentes".

Impacket, diseñado como un conjunto de clases de Python de código abierto orientadas a trabajar con protocolos de red, ha encontrado uso predominante como herramienta post-explotación, favoreciendo la propagación lateral dentro de una red, la extracción de credenciales de procesos, la realización de ataques de retransmisión NTLM, entre otros procedimientos maliciosos.

Esta herramienta se ha vuelto favorita entre los ciberdelincuentes, permitiéndoles, una vez infiltrados en un dispositivo dentro de una red, utilizar el framework para conseguir credenciales de mayor nivel y así acceder a más dispositivos. En esta línea, el grupo detrás de BlackCat ha estado utilizando Impacket para clonar credenciales y llevar a cabo ejecuciones remotas de servicios, estableciendo así su cifrado a lo largo de una red entera, señaló Microsoft.

Adicionalmente, el equipo de Microsoft notó que el cifrador Sphynx ahora también incorpora Remcom, una herramienta de piratería representada por un pequeño shell remoto. Este añadido permite que el ransomware ejecute comandos a distancia en varios dispositivos de una red comprometida, ampliando aún más su potencial de daño.

Esta evolución en las capacidades del ransomware BlackCat subraya la necesidad de una vigilancia constante y de actualizar regularmente los protocolos de seguridad para proteger las redes corporativas de amenazas emergentes.

¿Cómo protegerse de BlackCat?

Protegerse del ransomware BlackCat y sus variantes, requiere una estrategia de ciberseguridad sólida y multifacética que involucre tanto tecnología avanzada como una buena educación en ciberseguridad para los trabajadores. Aquí están algunas estrategias esenciales que pueden ayudarte a proteger a tu organización:

Copias de Seguridad Regulares:

- Realiza copias de seguridad de todos los datos críticos con regularidad.

- Almacena las copias de seguridad en un medio desconectado o en una ubicación protegida en la nube para evitar que se vean comprometidas.

- Realiza pruebas periódicas de restauración para asegurarte de que las copias de seguridad son válidas y funcionales.

Actualizaciones y Parches:

- Mantén todos los sistemas operativos, aplicaciones y software actualizados. Los actores de amenazas a menudo explotan vulnerabilidades conocidas en software desactualizado.

Educación y Concienciación del Usuario:

- Entrena a los trabajores sobre las tácticas de phishing y otros métodos de ataque. Un usuario informado puede evitar hacer clic en un enlace malicioso o abrir un archivo adjunto sospechoso.

Control de Acceso:

- Utiliza el principio de mínimo privilegio: otorga a los usuarios y aplicaciones solo los permisos necesarios para realizar sus tareas.

- Implementa autenticación de dos factores (2FA) siempre que sea posible.

Te podría interesar leer: PAM: Control Total en Accesos Privilegiados

Software Antimalware y Antiransomware:

- Instala y actualiza regularmente soluciones antimalware y antiransomware de buena reputación.

- Configura la solución para realizar escaneos regulares y en tiempo real.

En la actualidad, las amenazas del ransomware están siempre a la vuelta de la esquina, esperando el momento perfecto para atacar y poner en jaque toda tu organización.

En TecnetOne, entendemos esta realidad y hemos diseñado soluciones robustas y proactivas para ayudarte a mantener a raya estas amenazas.

Nuestro SOC as a Service va más allá en la protección contra el ransomware, brindándote no solo herramientas sino un equipo de expertos dedicados 24/7 a salvaguardar tu información a través de nuestra solución. Este servicio te garantiza:

- Respuesta rápida: Ante cualquier indicio de amenaza, nuestro equipo responderá de manera inmediata.

- Prevención proactiva: No solo respondemos ante los ataques, sino que trabajamos diariamente para prevenirlos.

- Informe constante: Mantente informado sobre el estado de tu seguridad en todo momento.