las amenazas emergentes presentan desafíos sin precedentes a las organizaciones alrededor del globo. Recientemente, una nueva forma de malware conocida como BiBi-Linux ha emergido, sembrando destrucción y desolación en infraestructuras críticas dentro de Israel. En este artículo te ofrecemos una mirada detallada sobre cómo opera BiBi-Linux, qué objetivos persigue y cómo las organizaciones pueden salvaguardarse contra estos ataques devastadores.

¿Qué es el Malware BiBi-Linux?

Un peligroso malware denominado BiBi-Linux está atacando a corporaciones israelíes, con la intención de aniquilar datos en sistemas Linux. Security Joes, un equipo especializado en respuesta ante incidentes cibernéticos, dio con el código dañino mientras examinaba un caso de intrusión en la red de una empresa de Israel. De acuerdo con el análisis de VirusTotal, actualmente solo dos antivirus pueden identificar a BiBi-Linux como una amenaza.

Lo alarmante de este malware es que no sigue el proceder típico de los ransomware: no hay demanda de rescate ni ofrece un canal de contacto para las víctimas que busquen recuperar sus archivos mediante un pago. En lugar de ello, pretende un cifrado de datos que en realidad no ocurre.

Security Joes comenta: "Este programa malicioso opera sin establecer contacto con servidores de Comando y Control (C2) externos para sustraer información, no utiliza algoritmos de cifrado que puedan revertirse ni exige pagos a cambio de rescates. Su método es más destructivo: corrompe los archivos al sobreescribirlos con datos sin valor, arruinando así tanto la información como el sistema operativo".

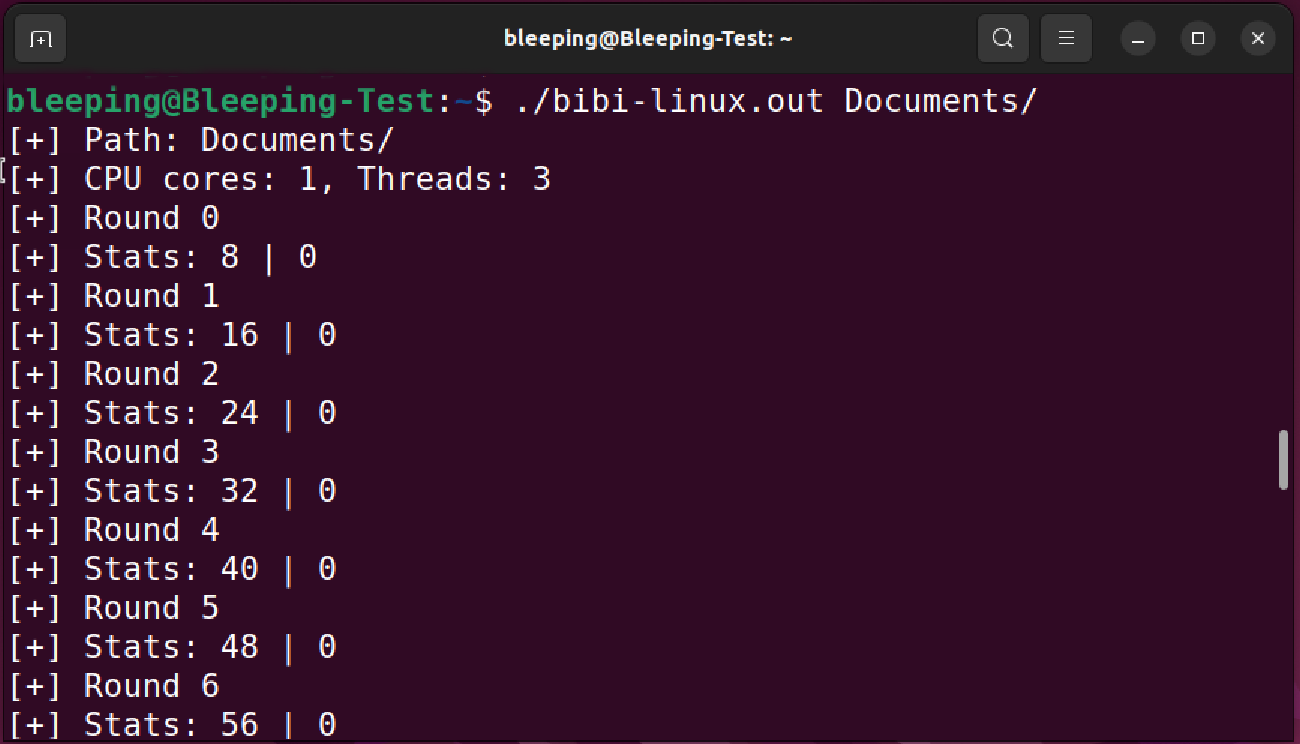

La carga maliciosa de BiBi-Linux, identificada como un archivo ejecutable para Linux (ELF x64) llamado 'bibi-linux.out', hallada en los sistemas infectados, posee una función particularmente nociva: los atacantes tienen la capacidad de seleccionar qué directorios desean "cifrar" a través de parámetros en la línea de comandos.

Si se ejecuta con derechos de administrador y sin una ruta especificada por los ciberdelincuentes, este malware tiene el potencial de borrar todo el sistema operativo, ya que por defecto intentará destruir el directorio raíz '/', dejando la máquina en un estado irrecuperable.

Podría interesarte leer: Análisis de Malware con Wazuh

BiBi-Linux mejora su rendimiento y eficiencia mediante el uso de múltiples hilos de ejecución y un sistema de gestión de tareas en cola. Esta táctica incrementa la velocidad con la que el malware corrompe archivos, sobrescribiendo sus contenidos y luego renombrándolos. Los nuevos nombres de archivo incluyen un término de rescate, seguido de una extensión que combina el apodo del Primer Ministro israelí, Benjamin Netanyahu, "BiBi", y una secuencia numérica.

Según lo observado por BleepingComputer, los números anexados actúan como un contador de las veces que el contenido de un archivo ha sido sobrescrito.

El análisis de Security Joes reveló que la variante de BiBi-Linux que encontraron carece de tácticas comunes para evadir la detección, como la ofuscación de código o el empaquetamiento. Esta falta de precauciones de camuflaje sugiere que los responsables detrás del malware no temen que sus métodos sean descubiertos o estudiados por los expertos en seguridad.

Este comportamiento indica que el objetivo principal de los atacantes es causar el mayor daño posible, sin preocuparse por esconder su rastro. En un contexto más amplio, tácticas similares han sido empleadas por grupos de ciberamenazas rusos, que han recurrido al uso de software destructivo para atacar infraestructuras ucranianas desde el comienzo de la invasión rusa a Ucrania en febrero de 2022. El arsenal de herramientas de destrucción de datos desplegadas contra Ucrania es extenso, e incluye malwares notorios como DoubleZero, HermeticWiper, IsaacWiper, WhisperKill, WhisperGate, CaddyWiper y AcidRain.

Protegiendo tu Organización contra BiBi-Linux

La prevención y la detección temprana son clave para proteger a las organizaciones de la amenaza de BiBi-Linux. Las empresas deben adoptar prácticas de ciberseguridad robustas, que incluyen:

- Mantener todos los sistemas y software actualizados para asegurarse de que las vulnerabilidades conocidas estén parcheadas.

- Implementar soluciones de seguridad de red avanzadas que puedan detectar y bloquear comportamientos sospechosos.

- Realizar auditorías de seguridad regulares y pruebas de penetración para identificar y fortalecer las debilidades de la red.

- Educar al personal sobre los riesgos de ciberseguridad y entrenarlos en las mejores prácticas de higiene digital.

- Establecer protocolos de respaldo y recuperación de datos robustos para minimizar el daño en caso de un ataque exitoso.

Podría interesarte leer: ¿Tu software está al día?: Importancia de los Parches

Los ataques cibernéticos como los perpetrados por el malware BiBi-Linux destacan la necesidad crítica de una ciberseguridad proactiva y de una respuesta rápida a incidentes. Las organizaciones israelíes, y de hecho cualquier entidad en el mundo, deben estar vigilantes y preparadas para enfrentar estos retos. Adoptar un enfoque integral de ciberseguridad no es solo una medida preventiva, sino una inversión necesaria en la continuidad y la resiliencia de las operaciones en la era digital.