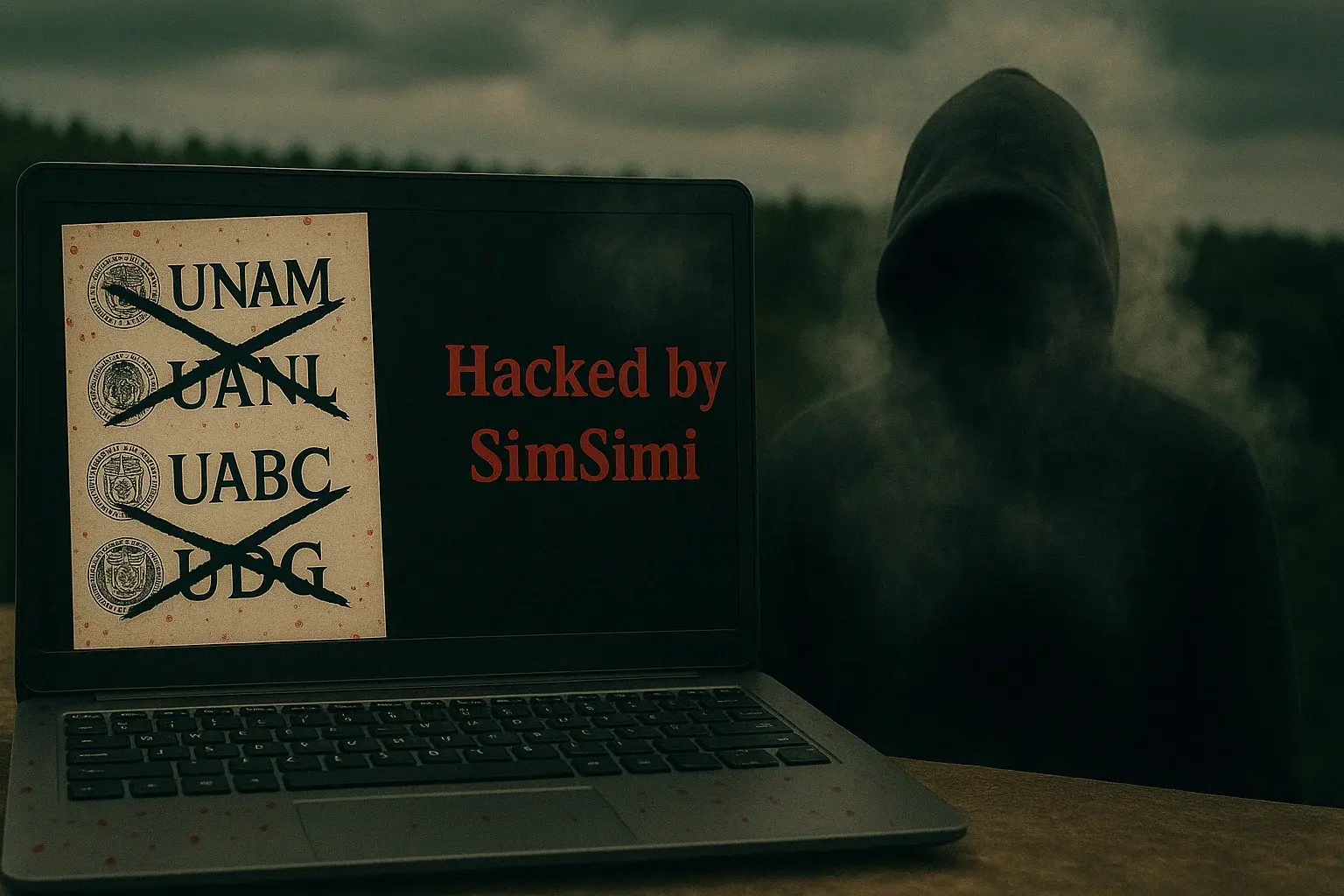

Un ataque masivo perpetrado por el actor malicioso conocido como SimSimi puso en jaque la seguridad digital de al menos 13 universidades e instituciones académicas mexicanas. Los sitios comprometidos (en su mayoría portales de revistas científicas y plataformas institucionales) amanecieron con alteraciones visuales en imágenes clave y mensajes provocadores con la firma: “Hacked by SimSimi”. No fue un error técnico ni una intervención menor, sino un ciberataque dirigido y coordinado que evidenció una vulnerabilidad crítica en los servidores de estas instituciones. Más allá del impacto visual, el incidente dejó al descubierto una realidad inquietante: la fragilidad con la que operan muchos entornos digitales dentro del ámbito educativo.

La primera señal de alerta apareció cuando varios usuarios notaron que los portales de algunas universidades mexicanas ya no mostraban su contenido habitual, sino un mensaje firmado por el grupo “Hacked by SimSimi”. Al analizar los sitios comprometidos, se encontró que el ataque había afectado a instituciones importantes como la UNAM, la Universidad Autónoma de Nuevo León (UANL), la Universidad de Guadalajara (UdeG), la Universidad Autónoma de Baja California (UABC), así como varias sedes de la Universidad La Salle y el CIESAS (Centro de Investigaciones y Estudios Superiores en Antropología Social).

La lista de sitios alterados incluye varias revistas científicas y académicas: la Revista de Ciencias Sociales del CIESAS, la revista de la Facultad de Ingeniería Mecánica y Eléctrica de la UANL, publicaciones de la Universidad Michoacana de San Nicolás de Hidalgo, una revista de análisis cinematográfico de la UAM Xochimilco, y hasta el portal del Instituto de Ciencias Agrícolas y Tecnología de la UNAM.

También se vieron comprometidas la Revista Diagnóstico Fácil Empresarial de la UdeG, la Revista de Ciencias Tecnológicas de la UABC, la Revista Iberoamericana de Tecnologías y Educación del Centro Escolar Mar de Cortés, y la revista Turismo, Patrimonio y Desarrollo de La Salle Bajío. A esto se suman los repositorios de revistas académicas de la Universidad Autónoma de Sinaloa y varias publicaciones de La Salle Oaxaca y La Salle Pachuca.

Podría interesarte leer: Megafraude en México: Activan Sitios que Suplantan Bancos Mexicanos

Una falla que nadie se molestó en arreglar

Lo que tenían en común todos los portales afectados era algo bastante simple (y preocupante): usaban una versión vieja y vulnerable de Open Journal Systems (OJS), un sistema muy popular entre universidades para publicar revistas académicas. El problema no fue un ataque ultra sofisticado, sino todo lo contrario: el acceso se dio a través de rutas públicas del sistema de archivos que nadie protegió. Básicamente, los atacantes reemplazaron imágenes alojadas en carpetas visibles como /public/site/images/r34d/, sin necesidad de romper nada más.

¿Quién es SimSimi y por qué está dejando su firma en todos lados?

SimSimi no es precisamente nuevo en estas andanzas. Su nombre ha aparecido en cientos de casos de defacement en todo el mundo, sobre todo en sitios educativos, gubernamentales o de países en desarrollo. Tiene un estilo muy característico: siempre deja el mismo banner en letras grandes y rojas con el clásico “Hacked by SimSimi”, pero sin descomponer el sitio por completo. Solo cambia lo justo para dejar claro que estuvo ahí.

Aunque pueda parecer una simple travesura digital, este tipo de ataques no son para tomarlos a la ligera. El defacement es, muchas veces, solo la señal visible de algo más grave: un sitio mal protegido, con puertas abiertas para ataques más complejos. Si alguien logró cambiar una imagen hoy, mañana podría acceder a información sensible o inyectar código malicioso. Y eso ya es otro nivel de problema.

¿Cómo protegerse de un ataque tipo defacement?

Los ataques de defacement son similares a un acto de vandalismo digital: no destruyen por completo un sitio, pero modifican su apariencia para dejar una huella evidente. Aunque pueden parecer inofensivos, representan una señal clara de que el sitio web tiene debilidades en su seguridad. Estas son algunas recomendaciones clave para prevenir este tipo de incidentes:

1. Mantén todos los sistemas actualizados: Muchos atacantes se aprovechan de versiones antiguas y sin parches de software como CMS (WordPress, Joomla, OJS, entre otros). Es fundamental mantener siempre actualizados los sistemas, temas, plugins, bibliotecas y servidores utilizados.

2. Protege los directorios públicos: Evita que cualquier persona pueda acceder libremente a carpetas como /public/, /uploads/ o /images/. Configura correctamente los permisos de archivos, restringe el acceso por IP si es posible y bloquea la ejecución de scripts en esos directorios.

3. Realiza auditorías de seguridad periódicas: Ejecuta escaneos de vulnerabilidades con herramientas especializadas y realiza pruebas de penetración con regularidad. Detectar y corregir fallas de manera proactiva es mucho más seguro que reaccionar tras un ataque.

4. Usa contraseñas seguras y autenticación multifactor: Las contraseñas deben ser robustas, únicas y cambiadas con frecuencia. Implementar autenticación multifactor (MFA) para accesos administrativos agrega una capa esencial de protección.

5. Limita los permisos de los usuarios: No todos los usuarios necesitan acceso total. Define roles y niveles de permiso adecuados, y elimina cuentas que ya no estén en uso. Reducir los puntos de entrada disminuye el riesgo de intrusión.

6. Monitorea los archivos del servidor: Utiliza sistemas de detección de integridad de archivos que alerten sobre cambios no autorizados en los archivos del sitio. Esto permite actuar rápidamente ante cualquier modificación sospechosa.

7. Realiza respaldos de forma regular: Una copia de seguridad actualizada permite restaurar el sitio rápidamente en caso de una alteración o ataque. Los respaldos deben realizarse de forma automática y almacenarse en ubicaciones externas al servidor principal.

8. Implementa un firewall para aplicaciones web (WAF): Un WAF ayuda a bloquear ataques comunes antes de que lleguen al servidor.

Proteger un sitio web de ataques tipo defacement no requiere soluciones complejas, sino una combinación de prevención, mantenimiento y concientización. Estas medidas pueden marcar la diferencia entre una página segura y una expuesta a vulnerabilidades graves.