La seguridad en nuestras conexiones inalámbricas es más crucial que nunca. Recientemente, un nuevo tipo de ataque cibernético ha salido a la luz, amenazando la seguridad de las conexiones Bluetooth en todo el mundo. En este artículo exploraremos en profundidad el ataque conocido como "Bluffs", detallando cómo funciona, las implicaciones para los usuarios y cómo pueden protegerse.

¿Qué es el Ataque Bluffs?

Investigadores han desarrollado un conjunto de seis nuevos ataques conocidos como 'BLUFFS', que tienen la capacidad de comprometer la seguridad de las sesiones de Bluetooth. Estos ataques permiten la suplantación de dispositivos y la realización de ataques de intermediario (MitM).

Daniele Antonioli, quien fue el responsable de descubrir estos ataques, ha explicado que BLUFFS aprovecha dos vulnerabilidades previamente desconocidas en el estándar Bluetooth, relacionadas con la forma en que se generan las claves de sesión para descifrar los datos intercambiados.

Es importante destacar que estas vulnerabilidades no están ligadas a configuraciones específicas de hardware o software, sino que son de naturaleza arquitectónica, lo que significa que afectan a Bluetooth a un nivel fundamental.

Estos problemas se han identificado bajo el identificador CVE-2023-24023 y afectan a las especificaciones básicas de Bluetooth en las versiones que van desde la 4.2 hasta la 5.4.

Dado el amplio uso de este estándar de comunicación inalámbrica ampliamente establecido y la extensa gama de dispositivos que utilizan las versiones afectadas, como portátiles, teléfonos inteligentes y otros dispositivos móviles, BLUFFS podría representar una amenaza significativa, potencialmente afectando a miles de millones de dispositivos.

Te podrá interesar leer: Ataques Bluetooth: Protege tus Dispositivos

¿Cómo Funciona el Ataque Bluffs?

Pasos del ataque

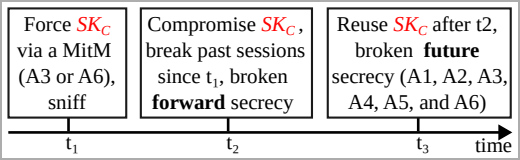

BLUFFS es una serie de exploits diseñados específicamente para atacar dispositivos Bluetooth, con el propósito de comprometer la confidencialidad de las comunicaciones pasadas y futuras entre estos dispositivos. La técnica utilizada en BLUFFS aprovecha cuatro vulnerabilidades en el proceso de generación de claves de sesión, incluyendo dos recién descubiertas. Estas vulnerabilidades permiten la obtención de una clave de sesión (SKC) corta, lo que la hace débil y predecible.

El atacante procede a realizar un ataque de fuerza bruta sobre la clave, lo que le permite descifrar comunicaciones previas y potencialmente descifrar o manipular comunicaciones futuras.

Para llevar a cabo este ataque, se presupone que el atacante se encuentra dentro del alcance Bluetooth de los dos dispositivos que intercambian datos. El atacante se hace pasar por uno de los dispositivos para negociar una clave de sesión débil con el otro, proponiendo el valor de entropía de clave más bajo posible y utilizando un diversificador de clave de sesión constante.

Los investigadores han desarrollado y compartido un conjunto de herramientas en GitHub para demostrar la efectividad de BLUFFS. Estas herramientas incluyen un script Python para llevar a cabo los ataques, parches ARM, un analizador y muestras de captura de paquetes PCAP obtenidas durante sus pruebas.

Te podrá interesar: Seguridad Móvil: EMM y MDM en Acción

Impacto del Ataque Bluffs

BLUFFS afecta a todas las versiones de Bluetooth desde la 4.2, que se lanzó en diciembre de 2014, hasta la última versión, Bluetooth 5.4, que se lanzó en febrero de 2023.

El informe de Eurecom presenta los resultados de las pruebas de BLUFFS realizadas en varios dispositivos, como teléfonos inteligentes, auriculares y computadoras portátiles, que ejecutan las versiones de Bluetooth desde la 4.1 hasta la 5.2. Se comprobó que todos estos dispositivos eran vulnerables a al menos tres de los seis ataques de BLUFFS identificados.

La capacidad de interceptar conexiones Bluetooth puede tener numerosas implicaciones:

- Pérdida de Privacidad: Los atacantes pueden acceder a información personal transmitida a través de Bluetooth, como mensajes de texto, correos electrónicos o datos de salud.

- Manipulación de Datos: Los hackers pueden alterar los datos transmitidos, lo que podría resultar en decisiones basadas en información falsa.

- Acceso a Dispositivos Conectados: Una vez que un atacante tiene control sobre una conexión Bluetooth, podría potencialmente acceder a otros dispositivos conectados, aumentando el riesgo de un ataque más amplio.

¿Cómo Protegerse del Ataque Bluffs?

Para protegerse eficazmente del ataque Bluffs y otros riesgos de seguridad en dispositivos móviles, se recomiendan las siguientes medidas:

- Actualizaciones de Firmware: Mantén tus dispositivos actualizados con las últimas versiones de firmware y software. Los fabricantes suelen lanzar actualizaciones de seguridad que pueden mitigar este tipo de vulnerabilidades.

- Uso Consciente de Bluetooth: Activa Bluetooth solo cuando sea necesario y desactívalo cuando no esté en uso. Esto reduce la exposición de tus dispositivos a posibles amenazas.

- Monitoreo de Conexiones: Estate atento a cualquier comportamiento inusual en tus dispositivos Bluetooth, como desconexiones repentinas o problemas de rendimiento. Esto podría indicar un intento de ataque.

- Educación en Seguridad: Infórmate y mantente al día sobre las mejores prácticas de seguridad para dispositivos inalámbricos. Conciencia y conocimiento son fundamentales para evitar riesgos.

- Medida de seguridad MDM: Considera la implementación de una solución de gestión de dispositivos móviles (MDM) en tu entorno. Un MDM proporciona un conjunto de herramientas que te permite gestionar y proteger de manera centralizada los dispositivos móviles de tu organización. Esto incluye la capacidad de aplicar políticas de seguridad, rastrear dispositivos perdidos o robados, y realizar actualizaciones de seguridad de manera eficiente. Un MDM puede ser una parte crucial de tu estrategia de seguridad móvil, ayudándote a proteger tus dispositivos y datos de manera más efectiva.

Podría interesarte leer: ManageEngine Endpoint Central: Protección Garantizada

El ataque Bluffs resalta una vulnerabilidad crítica en la seguridad del Bluetooth Low Energy, una tecnología ampliamente utilizada en dispositivos modernos. Aunque los fabricantes están trabajando para solucionar esta brecha de seguridad, es crucial que los usuarios tomen medidas proactivas para proteger sus dispositivos y datos.

La concienciación y la educación son las herramientas más poderosas en la lucha contra los ciberataques. Manteniéndose informado y siguiendo las prácticas recomendadas de seguridad, los usuarios pueden ayudar a mitigar el riesgo que representan amenazas como el ataque Bluffs.

El mundo de la ciberseguridad está en constante evolución, y mantenerse un paso adelante de los atacantes es un desafío constante. El ataque Bluffs es un recordatorio de la importancia de la seguridad en nuestras conexiones inalámbricas y la necesidad de estar siempre vigilantes.