Entendiendo el Escenario de Amenaza

Antes de adentrarnos en los detalles de esta alianza maliciosa, es crucial comprender qué son Black Basta y Bl00dy y por qué su colaboración representa una amenaza significativa. Black Basta es un grupo de ransomware que ha ganado notoriedad por sus ataques dirigidos y sofisticados métodos de extorsión. Por otro lado, Bl00dy es conocido por su participación en campañas de phishing y malware, especializándose en el robo de datos y credenciales. La combinación de estas capacidades amplifica el riesgo y la eficacia de sus operaciones maliciosas.

Conoce más sobre: Black Basta Ransomware: ¿Cómo protegerse de él?

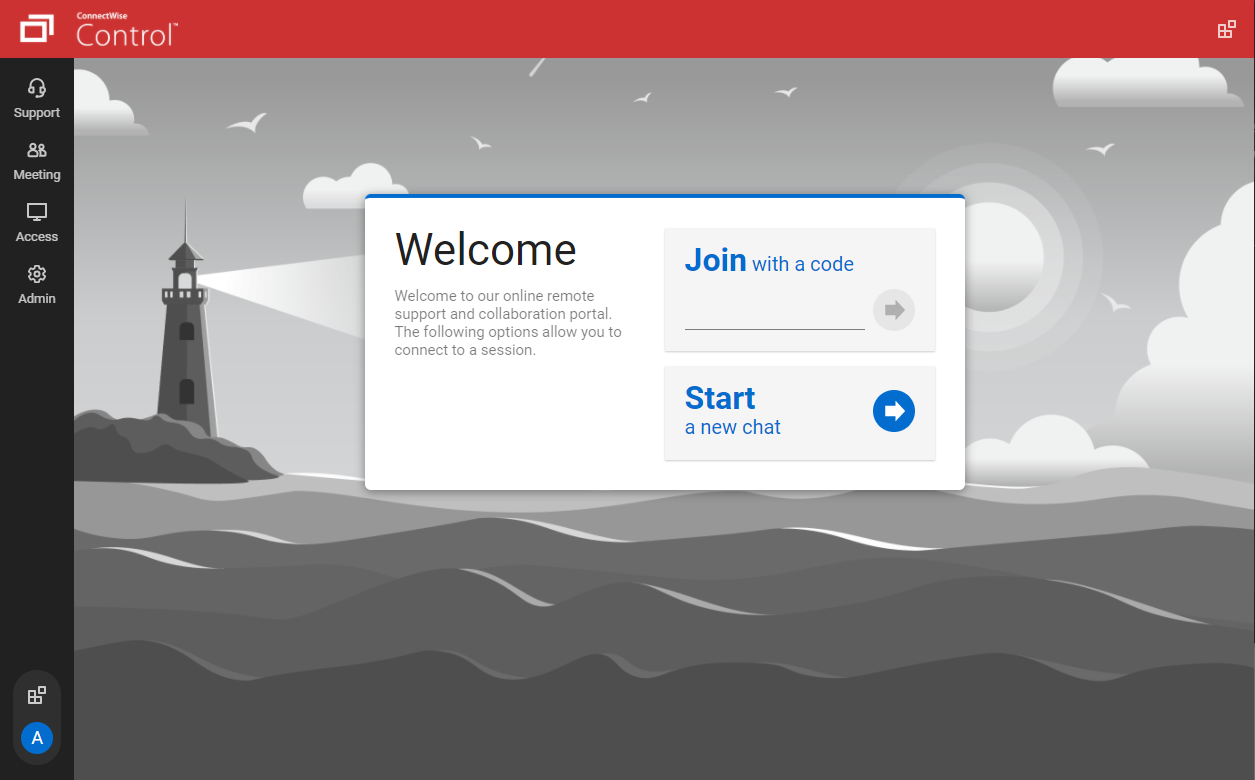

La Mecánica de los Ataques ScreenConnect

Los grupos de ransomware Black Basta y Bl00dy han intensificado su participación en ataques focalizados contra servidores ScreenConnect que no han sido actualizados para corregir una crítica vulnerabilidad que permite la omisión de autenticación.

Esta vulnerabilidad de alto riesgo (CVE-2024-1709) posibilita a los atacantes la creación de cuentas de administrador en servidores accesibles públicamente, la eliminación de usuarios existentes y la toma de control sobre las instancias afectadas.

Desde el martes pasado, tras un día de la publicación de las actualizaciones de seguridad por parte de ConnectWise y la divulgación de exploits de prueba de concepto por varias entidades de ciberseguridad, CVE-2024-1709 ha sido explotada activamente.

Adicionalmente, la semana pasada ConnectWise corrigió otra vulnerabilidad significativa de recorrido de directorio (CVE-2024-1708), explotable únicamente por atacantes con privilegios elevados.

Para enfrentar estos ataques en curso, la compañía ha levantado todas las restricciones de licencia, permitiendo a los clientes con licencias expiradas actualizar sus servidores, ya que ambos fallos de seguridad impactan todas las versiones de ScreenConnect.

La Agencia de Ciberseguridad y Seguridad de Infraestructura de EE. UU. (CISA) incluyó el CVE-2024-1709 en su catálogo de vulnerabilidades explotadas conocidas, instando a las agencias federales a asegurar sus servidores antes del 29 de febrero.

Conoce más sobre: Identificando vulnerabilidades: El poder de las CVE

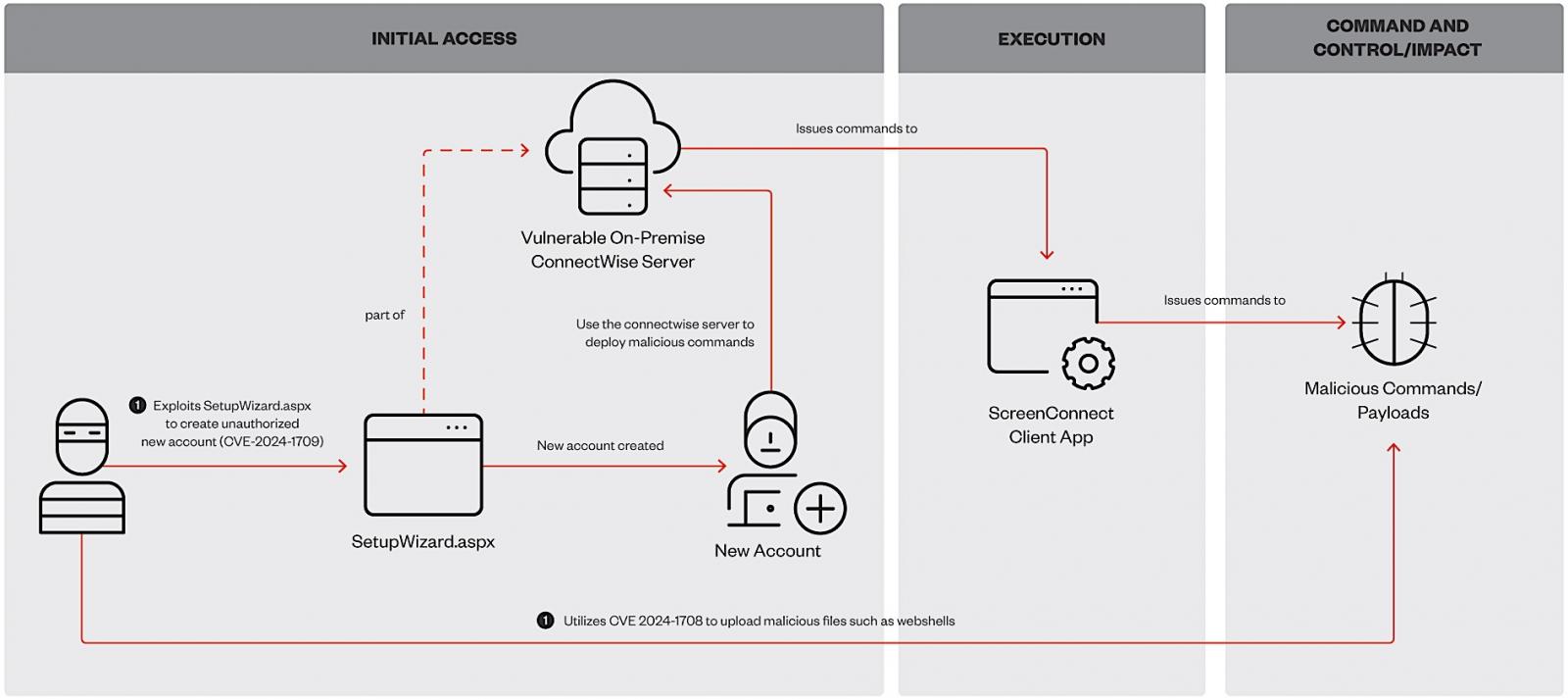

Flujo de ataque de ScreenConnect

Shadowserver reporta una explotación extensa de CVE-2024-1709, con numerosas IP apuntando a servidores vulnerables en línea, mientras que Shodan identifica más de 10,000 servidores ScreenConnect, de los cuales solo 1,559 están actualizados a la versión segura ScreenConnect 23.9.8.

En su análisis de estos ataques, Trend Micro identificó que Black Basta y Bl00dy comenzaron a explotar estas vulnerabilidades para ganar acceso inicial y crear puertas traseras en las redes afectadas mediante web shells.

Durante la investigación, se observó actividades de reconocimiento y escalada de privilegios, además de la implementación de beacons de Cobalt Strike vinculados a Black Basta en sistemas comprometidos.

Bl00dy ha utilizado payloads generados con constructores de ransomware Conti y LockBit filtrados, aunque las demandas de rescate señalan directamente a la operación criminal de Bl00dy. Los atacantes también desplegaron el malware multipropósito XWorm, que combina capacidades de troyano de acceso remoto (RAT) y ransomware.

Te podrá interesar: Troyanos de Acceso Remoto: Software Malicioso (RAT)

Otros actores de amenazas aprovecharon el acceso a los servidores ScreenConnect comprometidos para instalar herramientas de gestión remota adicionales, como Atera y Syncro, o una segunda instancia de ConnectWise.

Sophos fue el primero en informar que las recientes vulnerabilidades parcheadas de ScreenConnect están siendo explotadas en ataques de ransomware. Detectaron varias cargas útiles de ransomware, incluyendo una de buhtiRansom en 30 redes distintas y otra variante de LockBit creada con el generador filtrado de LockBit.

Huntress también confirmó estos hallazgos, informando sobre ataques a un ente gubernamental local y a una clínica médica, explotando CVE-2024-1709 para infiltrarse en las redes. Trend Micro subraya la importancia de actualizar inmediatamente a la última versión de ScreenConnect, calificando la aplicación de parches como una medida de seguridad crítica ante estas amenazas identificadas.

Conoce más sobre: ¿Tu software está al día?: Importancia de los Parches

Estrategias de Defensa y Mitigación

Frente a esta amenaza creciente y evolutiva, es imperativo que las organizaciones adopten un enfoque proactivo y multicapa para la seguridad cibernética. A continuación, te presentamos algunas estrategias clave para defenderse contra los ataques que explotan herramientas como ScreenConnect:

-

Educación y Conciencia de los Trabajadores: Capacitar a los trabajadores sobre los riesgos de seguridad y las tácticas de ingeniería social es fundamental. Una fuerza laboral informada es la primera línea de defensa contra el phishing y otros métodos de infiltración.

-

Seguridad de Acceso Remoto: Implementar políticas estrictas de acceso remoto, incluyendo la autenticación multifactor (MFA) y el acceso basado en roles, para minimizar las oportunidades de acceso no autorizado.

-

Actualizaciones y Parches: Mantener todos los sistemas y aplicaciones actualizados con los últimos parches de seguridad es crucial para protegerse contra las vulnerabilidades explotadas por los atacantes.

-

Monitoreo y Respuesta: Utilizar herramientas avanzadas de detección de amenazas y tener un plan de respuesta a incidentes listo para actuar rápidamente ante cualquier indicio de compromiso.

-

Respaldo y Recuperación: Mantener copias de seguridad regulares y aseguradas de datos importantes puede ser vital para recuperarse de un ataque de ransomware sin ceder a las demandas de los atacantes.

Conclusión

La alianza entre los grupos de ciberdelincuentes Black Basta y Bl00dy, y su explotación de herramientas legítimas como ScreenConnect para lanzar ataques, subraya la necesidad de vigilancia y preparación en el ámbito de la ciberseguridad. A medida que las amenazas se vuelven más sofisticadas y colaborativas, las estrategias de defensa también deben evolucionar.

La adopción de un enfoque integral y multicapa para la seguridad, que incluya la educación de los trabajadores, la seguridad del acceso remoto, el mantenimiento de sistemas actualizados, el monitoreo proactivo y la preparación para la recuperación, es esencial para protegerse en este paisaje cibernético cada vez más hostil. La lucha contra la ciberdelincuencia es un esfuerzo continuo y dinámico, y estar informado es el primer paso hacia una defensa efectiva.