El grupo de ciberamenazas conocido como TA866 ha reanudado sus operaciones después de nueve meses de inactividad, lanzando una extensa campaña de phishing para propagar variantes del malware conocido como WasabiSeed y Screenshotter. Esta campaña, detectada a comienzos de mes y neutralizada por Proofpoint el 11 de enero de 2024, consistió en el envío masivo de correos electrónicos con temáticas de facturación dirigidos a usuarios en América del Norte, adjuntando archivos PDF como señuelo.

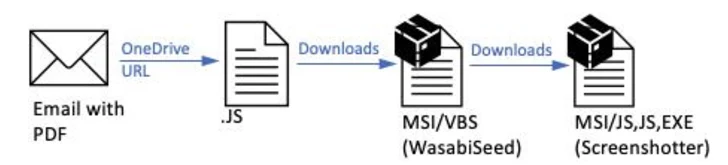

"Estos archivos PDF incluían enlaces de OneDrive que, al ser clickeados, desencadenaban un proceso de infección en múltiples fases, culminando en la instalación del malware, una versión de las herramientas personalizadas WasabiSeed y Screenshotter", explicó la empresa de seguridad.

Te podrá interesar leer: Phishing Intelligence: Escudo Defensivo contra Ciberataques

TA866 se identificó por primera vez en febrero de 2023 por esta misma compañía, en relación con una operación denominada Screentime, que distribuía WasabiSeed, un dropper de scripts de Visual Basic para descargar Screenshotter. Este último es capaz de capturar imágenes del escritorio de la víctima periódicamente y enviarlas a un dominio bajo el control del atacante.

Existe evidencia que sugiere que TA866 podría tener motivaciones financieras, considerando que Screenshotter se utiliza como una herramienta de reconocimiento para identificar objetivos valiosos para futuras acciones y desplegar un bot basado en AutoHotKey (AHK) para inyectar posteriormente el malware Rhadamanthys.

Investigaciones adicionales realizadas por una empresa de ciberseguridad en junio de 2023 revelaron similitudes entre Screentime y otra serie de intrusiones conocidas como Asylum Ambuscade, un colectivo de software malicioso activo desde al menos 2020 e involucrado también en operaciones de ciberespionaje.

La reciente cadena de ataques es similar a las anteriores, con la única variación en el cambio de archivos adjuntos de Publisher con macros a archivos PDF con enlaces de OneDrive no verificados. La campaña se apoya en un servicio de spam proporcionado por TA571 para la distribución de estos archivos PDF trampa.

"TA571, conocido por distribuir spam, envía campañas de email masivas para distribuir una variedad de malware en nombre de sus clientes cibercriminales", explicó Axel F., investigador de Proofpoint. Entre los malwares distribuidos se encuentran AsyncRAT, NetSupport RAT, IcedID, PikaBot, QakBot (también conocido como Qbot) y DarkGate. Este último permite a los atacantes realizar diversas acciones, como robo de datos, minería de criptomonedas y ejecución de programas arbitrarios.

Te podrá interesar leer: Reducción de Spam en el Correo Electrónico: Evítalo

Splunk, que ha observado múltiples campañas usando un cargador para iniciar DarkGate en sistemas comprometidos, señaló que los archivos PDF malintencionados sirven como vehículo para un instalador MSI. Este ejecuta un archivo de gabinete (CAB) activando DarkGate a través de un script AutoIT.

"DarkGate, que apareció en 2017, se comercializa en foros clandestinos a un número limitado de grupos atacantes como malware como servicio", informó la empresa de ciberseguridad surcoreana S2W en su análisis reciente del malware. "Sus actualizaciones continuas, que añaden funciones y corrigen errores, se basan en análisis de investigadores y proveedores de seguridad", destacando el esfuerzo de los atacantes por implementar técnicas anti-análisis para evadir la detección.

El renacimiento de TA866 coincide con un informe de Cofense que indica que los emails de phishing orientados al sector manufacturero buscan distribuir malwares como Agent Tesla y Formbook. "Estos emails aumentan levemente durante las festividades, aunque mantienen una tendencia constante a lo largo del año, con picos en junio, octubre y noviembre", comentó Nathaniel Raymond, investigador de seguridad en Cofense.

Conoce más sobre: Descubriendo la Nueva Variante del Malware Agent Tesla

Además, se ha descubierto una táctica de evasión que utiliza el almacenamiento en caché de los productos de seguridad para esquivarlos. Esta técnica incluye una URL de llamada a la acción (CTA) que apunta inicialmente a un sitio web legítimo. "Los atacantes esperan a que se procese y almacene en caché la URL de la CTA, para luego modificarla hacia una página de phishing", destacando que este método ha afectado desproporcionadamente a los sectores de servicios financieros, manufactura, comercio minorista y seguros en Italia, EE.UU., Francia, Australia e India.

Cuando el sistema de seguridad escanea la URL, la marca como segura y guarda este veredicto en su caché. Si se encuentra de nuevo con la URL durante ese período, no se reevalúa, permitiendo que el email llegue a la bandeja de entrada de la víctima. "Si el destinatario hace clic en el enlace, será redirigido a la página maliciosa", añadieron los investigadores de seguridad Sushant Kumar Arya, Daksh Kapur y Rohan Shah.

Te podrá interesar: Redirecciones a Sitios Maliciosos: Métodos de Ataque en URLs

¿Qué señales debes tener en cuenta para detectar el phishing de facturas?

El phishing de facturas puede ser difícil de detectar, ya que los ciberdelincuentes utilizan técnicas cada vez más sofisticadas para hacer creer que se trata de una comunicación legítima. Sin embargo, hay algunas señales que pueden ayudarnos a identificar un posible intento de estafa, como:

- El remitente del correo electrónico no coincide con el de la entidad o empresa que dice representar, o tiene un dominio sospechoso o mal escrito.

- El correo electrónico tiene un saludo genérico, como “Estimado cliente”, o no incluye ningún saludo ni firma.

- El correo electrónico contiene faltas de ortografía, errores gramaticales o un lenguaje poco profesional o incoherente.

- El correo electrónico nos urge a pagar la factura en un plazo muy corto, o nos amenaza con cortarnos el servicio, bloquearnos la cuenta o aplicarnos una multa si no lo hacemos.

- El correo electrónico nos pide que hagamos clic en un enlace o que descarguemos un archivo adjunto para pagar la factura, o que introduzcamos nuestros datos bancarios o personales en una página web que no es la oficial de la entidad o empresa.

- La factura tiene un importe diferente al habitual, o no se corresponde con el servicio que hemos contratado o consumido, o no tiene un número de referencia o un código de barras.

Te podría interesar leer: Protegiendo tu Empresa de los Ataques de Phishing por Emails

¿Qué consejos puedes seguir para evitar el phishing de facturas y protegerte?

El phishing de facturas es una amenaza que puede causarnos graves perjuicios económicos y de seguridad, por lo que es importante que tomemos medidas para prevenirlo y protegernos. Algunos consejos que podemos seguir son:

- Desconfiar de los correos electrónicos o mensajes de texto que nos envíen facturas que no esperamos, que nos resulten extrañas o que nos pidan que hagamos algo inusual.

- Verificar la identidad del remitente, comprobando que el correo electrónico coincide con el de la entidad o empresa que dice representar, y que el dominio es el correcto y está bien escrito.

- No hacer clic en los enlaces ni descargar los archivos adjuntos que nos envíen, a menos que estemos seguros de que son legítimos y seguros. En su lugar, podemos acceder a la página web oficial de la entidad o empresa desde nuestro navegador, o llamar al teléfono de atención al cliente para confirmar la veracidad de la factura.

- Revisar con detalle las facturas que recibamos, comprobando que el importe, el concepto, el número de referencia y el código de barras son correctos y coinciden con el servicio que hemos contratado o consumido.

- No introducir nuestros datos bancarios o personales en ninguna página web que no sea la oficial de la entidad o empresa, y asegurarnos de que tiene un protocolo de seguridad HTTPS y un candado verde en la barra de direcciones.

- Proteger nuestro dispositivo con un antivirus actualizado, que pueda detectar y bloquear posibles amenazas de malware.

- Cambiar nuestras contraseñas periódicamente, y utilizar contraseñas seguras, que combinen letras, números y símbolos, y que sean diferentes para cada cuenta o servicio.

- Activar la verificación en dos pasos, si está disponible, para añadir una capa extra de seguridad a nuestras cuentas o servicios, y evitar que los ciberdelincuentes puedan acceder a ellas aunque tengan nuestra contraseña.

- Denunciar los intentos de phishing de facturas que recibamos, tanto a la entidad o empresa suplantada, como a las autoridades competentes, para que puedan tomar medidas al respecto y alertar a otros posibles afectados.

Conclusión

El phishing de facturas es una de las técnicas más utilizadas por los ciberdelincuentes para engañar a las personas y obtener su información personal y financiera, o infectar su dispositivo con un malware.

Para evitar caer en esta estafa, es importante que estemos atentos a las señales que pueden indicarnos que se trata de un correo electrónico o mensaje de texto fraudulento, y que sigamos una serie de consejos para prevenirlo y protegernos.