Hoy en día, donde las criptomonedas se han convertido en parte integral de nuestra economía virtual, la seguridad cibernética nunca ha sido tan crucial. Últimamente, un nuevo actor malicioso ha surgido en el panorama de las amenazas, apuntando específicamente a los ingenieros de criptomonedas que utilizan macOS. Conocido como 'KandyKorn', este malware está diseñado para infiltrarse en los sistemas y comprometer la seguridad de las operaciones de criptomonedas.

¿Qué es el Malware 'KandyKorn'?

Se ha identificado una amenaza cibernética emergente dirigida a los profesionales del sector de las criptomonedas, particularmente aquellos que trabajan con tecnologías de blockchain en plataformas de intercambio. Esta amenaza toma la forma de un malware específico para macOS conocido como 'KandyKorn', y su descubrimiento se asocia con un esfuerzo concertado del infame colectivo de hackers norcoreanos conocido como Lazarus.

Te podría interesar leer: Intrusión de Lazarus en Empresa Aeroespacial con Malware LightlessCann

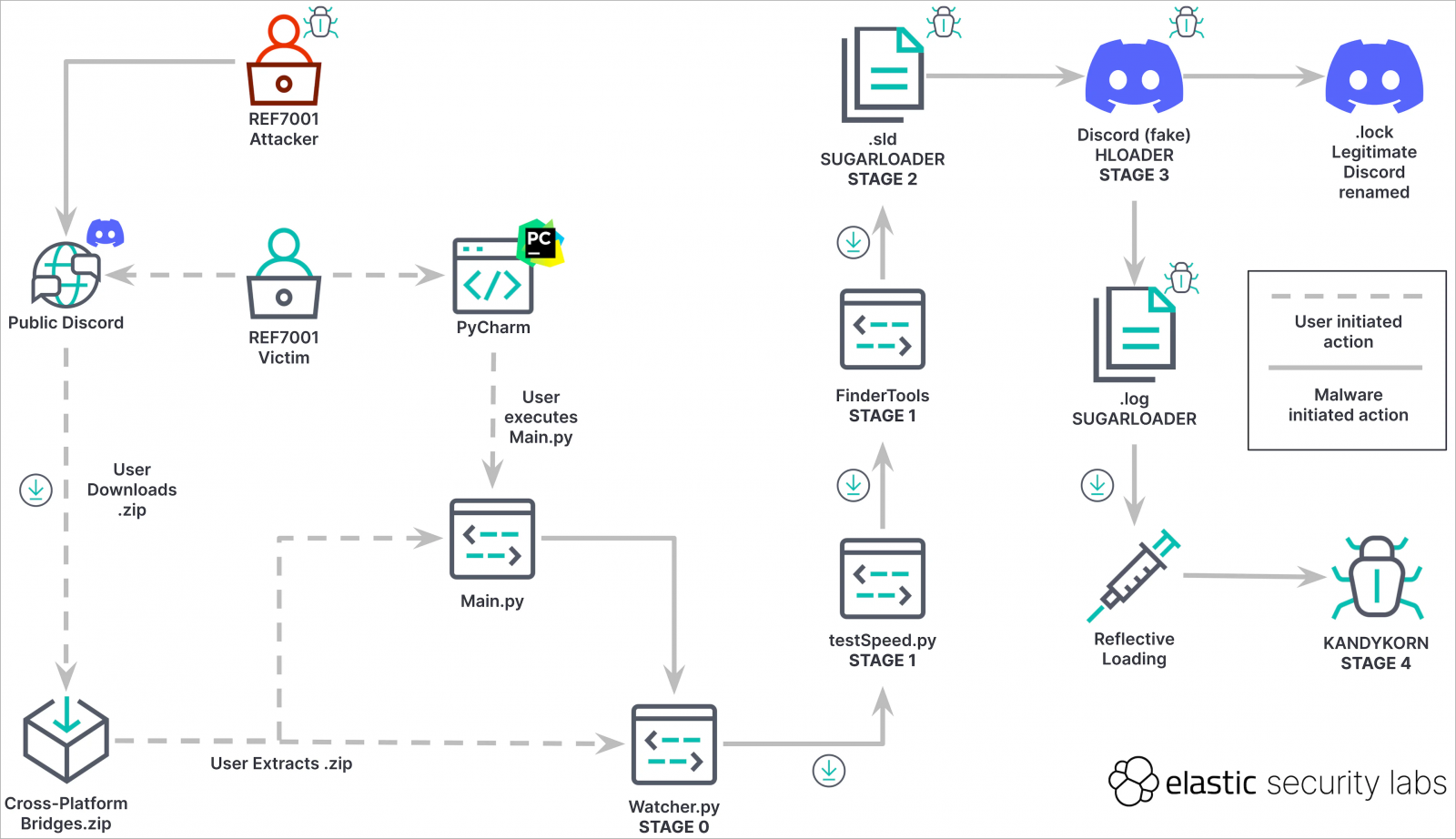

La estrategia de los ciberdelincuentes involucra una hábil suplantación de identidad en la que se presentan como miembros legítimos de la comunidad de criptomonedas en Discord. En este entorno de aparente confianza, propagan módulos escritos en Python que inician un proceso de infección multifacético y encubierto característico de 'KandyKorn'.

El equipo de Elastic Security ha sido el responsable de detectar estas actividades maliciosas. El análisis de Elastic vincula estos ataques a Lazarus, no solo por la similitud con tácticas previamente observadas sino también a través de una serie de indicios técnicos reveladores. Entre estos se encuentran las coincidencias en la infraestructura de red utilizada por los atacantes, los certificados utilizados para la firma de código y un conjunto distintivo de reglas de detección que concuerdan con las empleadas por Lazarus en sus operaciones conocidas.

Este hallazgo subraya la continua evolución y especialización de Lazarus en campañas dirigidas a sectores tecnológicos avanzados, y señala la necesidad de una vigilancia y defensa cibernética incrementadas en la comunidad de criptodivisas.

Podría interesarte: Discord: El Terreno de Juego de los Ciberdelincuentes

¿Por qué los Ingenieros de Criptomonedas?

El asalto cibernético inicia en el ámbito de Discord, donde los atacantes utilizan tácticas de ingeniería social para persuadir a sus objetivos de que descarguen un archivo ZIP malintencionado con el nombre 'Cross-platform Bridges.zip'.

Los objetivos son ilusionados con la promesa de un bot de arbitraje criptográfico legítimo que supuestamente les permitirá obtener ganancias automáticas de las diferencias en los precios de las criptomonedas. Sin embargo, en realidad, el archivo 'Main.py' contenido en el ZIP es un script de Python que carga 13 módulos de una cantidad idéntica de scripts presentes en el archivo comprimido, activando la primera etapa maliciosa conocida como 'Watcher.py'.

Este archivo, Watcher.py, actúa como un instalador que procede a descomprimir y ejecutar un segundo script de Python denominado 'testSpeed.py'. Este proceso se realiza paralelamente a la descarga de otro archivo de Python llamado 'FinderTools' desde un enlace alojado en Google Drive.

'FinderTools' funciona como una herramienta de inyección que descarga y ejecuta un binario encubierto llamado 'SugarLoader'. Este componente del malware se presenta de forma encubierta, utilizando dos nombres y formatos de ejecutables Mach-O diferentes, identificados como .sld y .log.

Una vez activado, Sugarloader se comunica con un servidor de comando y control (C2) externo con el propósito de adquirir y cargar en la memoria del sistema afectado la carga útil final, bautizada como KandyKorn. Este último paso se lleva a cabo a través de una técnica conocida como carga binaria reflectante.

Te podría interesar leer: Análisis de Malware con Wazuh

Técnica de Persistencia en macOS

En el clímax del asalto cibernético, se implementa un cargador maligno conocido como HLoader. Este imitador se camufla como una aplicación de Discord legítima, utilizando técnicas de firma de código binario específicas de macOS que han sido una marca registrada en los ataques previos de Lazarus.

El propósito de HLoader es asegurar que SugarLoader se mantenga activo y operativo dentro del sistema comprometido. Esto se logra mediante una usurpación de la aplicación legítima de Discord a través de una serie de maniobras estratégicas de cambio de nombre de archivos binarios.

Desde Elastic señalan una novedad en el modus operandi del agente de amenazas: “Identificamos que el adversario empleó una táctica hasta ahora inédita por nosotros para conseguir la persistencia en macOS, que consiste en el secuestro del flujo de ejecución”.

Las acciones concretas de HLoader, después de su activación, incluyen:

- Renombrar la aplicación Discord a MacOS.tmp.

- Modificar el nombre del binario auténtico de Discord de .lock a Discord.

- Iniciar Discord y el archivo .log a través de NSTask.launchAndReturnError.

- Restituir los nombres originales de ambos archivos.

KandyKorn: La Carga Útil Final

KandyKorn emerge como la carga útil avanzada y definitiva que concede al grupo Lazarus acceso sin restricciones y capacidad para exfiltrar datos de la computadora afectada.

En esencia, KandyKorn es una puerta trasera extraordinariamente furtiva que está diseñada para realizar múltiples funciones: desde la recuperación y enumeración de datos hasta la carga y descarga de archivos, eliminación segura de datos, terminación de procesos y ejecución de comandos.

La esfera de las criptomonedas continúa en la mira de Lazarus, una predilección motivada más por el lucro económico que por el espionaje, que constituye el otro gran eje de su modus operandi.

La presencia de KandyKorn resalta la vulnerabilidad de los sistemas macOS ante el grupo Lazarus, evidenciando la notable habilidad de este colectivo para generar malware refinado y encubierto que se dirige a dispositivos de Apple.