Una grave vulnerabilidad ha sido descubierta en un plugin de WordPress que cuenta con más de 90,000 instalaciones. Esta vulnerabilidad crítica puede permitir a los atacantes ejecutar código de forma remota y tomar el control total de los sitios web vulnerables.

El complemento en cuestión se llama "Migración de Copia de Seguridad" y está diseñado para ayudar a los administradores a automatizar la realización de copias de seguridad de sus sitios web, ya sea en almacenamiento local o en una cuenta de Google Drive.

Te podrá interesar leer: Detectando Debilidades: Explorando Vulnerabilidades

Esta vulnerabilidad de seguridad, identificada con el código CVE-2023-6553 y calificada con una gravedad de 9.8/10, fue descubierta por un equipo de investigadores de seguridad conocido como Nex Team. El equipo informó sobre esta vulnerabilidad a Wordfence, una empresa de seguridad de WordPress, como parte de un programa de recompensas por errores que recientemente se había puesto en marcha.

La vulnerabilidad afecta a todas las versiones del complemento Backup Migration hasta la 1.3.6. Los atacantes pueden explotar esta vulnerabilidad con relativa facilidad, sin necesidad de interacción por parte del usuario.

CVE-2023-6553 permite a atacantes no autenticados tomar el control de sitios web específicos mediante la ejecución remota de código a través de la inyección de código PHP en el archivo "/includes/backup-heart.php".

Wordfence explicó: "Esto se debe a que un atacante puede controlar los valores que se pasan a una inclusión y, por lo tanto, aprovecharlos para lograr la ejecución remota de código. Esto hace posible que los actores de amenazas no autenticados ejecuten fácilmente código en el servidor".

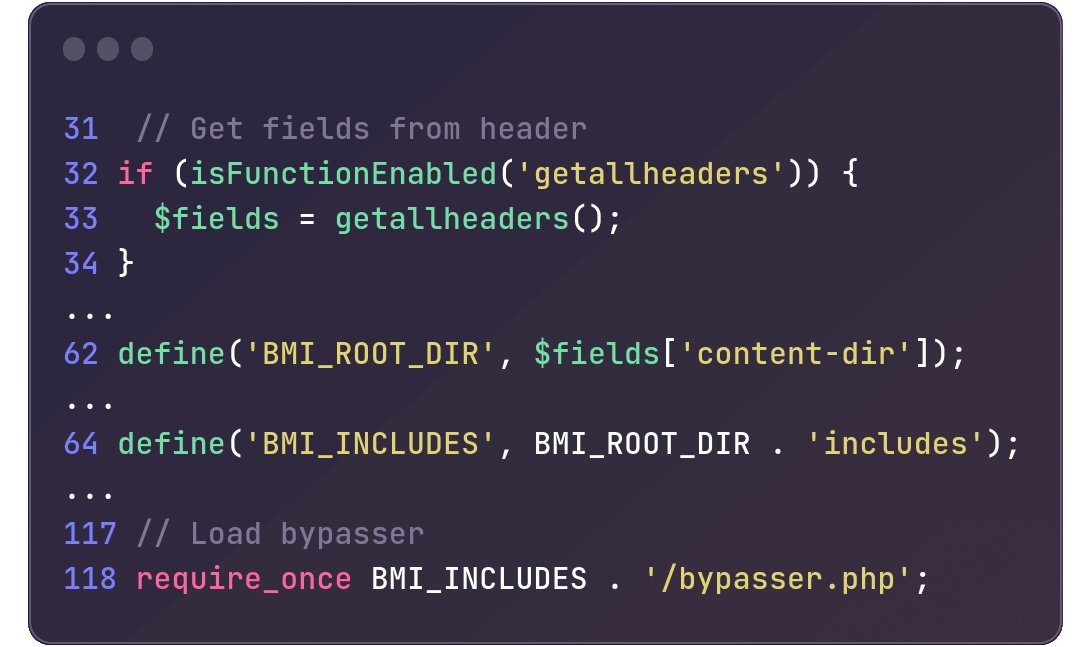

En el archivo "/includes/backup-heart.php" utilizado por el complemento Backup Migration, se intenta incluir "bypasser.php" desde el directorio "BMI_INCLUDES", definido fusionando "BMI_ROOT_DIR" con la cadena de inclusión en la línea 118. Sin embargo, "BMI_ROOT_DIR" se define a través del encabezado HTTP "content-dir" en la línea 62, lo que hace que "BMI_ROOT_DIR" sea susceptible al control del usuario.

Código vulnerable de migración de copia de seguridad (Wordfence)

Te podrá interesar leer: Protegiendo tu Sitio Web: Seguridad en WordPress

Un parche fue desarrollado y lanzado en un corto período de tiempo

Wordfence notificó a BackupBliss, el equipo detrás del desarrollo del complemento Backup Migration, sobre esta vulnerabilidad crítica el 6 de diciembre, y los desarrolladores lanzaron un parche en cuestión de horas.

A pesar del lanzamiento del parche en la versión 1.3.8 del complemento, aún existe un gran número de sitios web de WordPress (casi 50,000) que utilizan versiones vulnerables y que deben tomar medidas para protegerse, según las estadísticas de descarga de WordPress.org.

Se insta a los administradores de sitios web a tomar medidas para proteger sus sitios contra posibles ataques relacionados con CVE-2023-6553, ya que se trata de una vulnerabilidad crítica que puede ser explotada de forma remota por actores maliciosos no autenticados.

Además, los administradores de WordPress deben estar alerta ante una campaña de phishing dirigida a engañarlos para que instalen plugins maliciosos mediante falsas alertas de seguridad de WordPress que mencionan una vulnerabilidad ficticia conocida como CVE-2023-45124.

La semana pasada, WordPress también abordó una vulnerabilidad relacionada con la programación orientada a propiedades (POP) que podría permitir a los atacantes ejecutar código PHP arbitrario en ciertas condiciones, especialmente en instalaciones multisitio que utilizan ciertos plugins.

Te podrá interesar leer: Identificando vulnerabilidades: El poder de las CVE

La seguridad de su sitio WordPress no debe tomarse a la ligera. Este reciente bug en un plugin de backup sirve como un recordatorio crítico de los riesgos que enfrentan los sitios web y la importancia de mantener prácticas de seguridad sólidas y actualizadas.

.png)